Un nuevo exploit llamado ‘Sh1mmer‘ permite a los usuarios cancelar la inscripción de un Chromebook administrado por la empresa, lo que les permite instalar cualquier aplicación que deseen y eludir las restricciones del dispositivo.

Cuando los Chromebooks están inscritos en una escuela o una empresa, se administran mediante políticas establecidas por los administradores de la organización. Esto permite a los administradores forzar la instalación de extensiones de navegador, aplicaciones y restringir cómo se puede usar un dispositivo.

Además, una vez inscrito, es casi imposible cancelar la inscripción del dispositivo sin que el administrador de la organización lo haga por usted.

Para eludir estas restricciones, los investigadores de seguridad del Mercury Workshop Team han desarrollado un nuevo exploit llamado ‘Shady Hacking 1nstrument Makes Machine Enrollment Retreat’, o ‘ Sh1mmer ‘, que permite a los usuarios cancelar la inscripción de sus Chromebooks en la gestión empresarial.

El exploit requiere una corrección de RMA filtrada públicamente que el exploit Sh1mmer modificará para permitir que los usuarios administren la inscripción del dispositivo. Los investigadores dicen que se sabe que las siguientes placas de Chromebook han publicado calzas RMA.

Para aquellos que no estén familiarizados con las correcciones de compatibilidad de RMA, son imágenes de disco almacenadas en dispositivos USB que contienen una combinación de los componentes del paquete de fábrica de ChromOS que se usan para reinstalar el sistema operativo y las herramientas del fabricante que se usan para realizar reparaciones y diagnósticos.

Para usar este exploit, debe descargar un RMA shim para su placa Chromebook, usar el generador en línea del investigador para inyectarle el exploit Sh1mmer y luego ejecutar la utilidad de recuperación de Chrome .

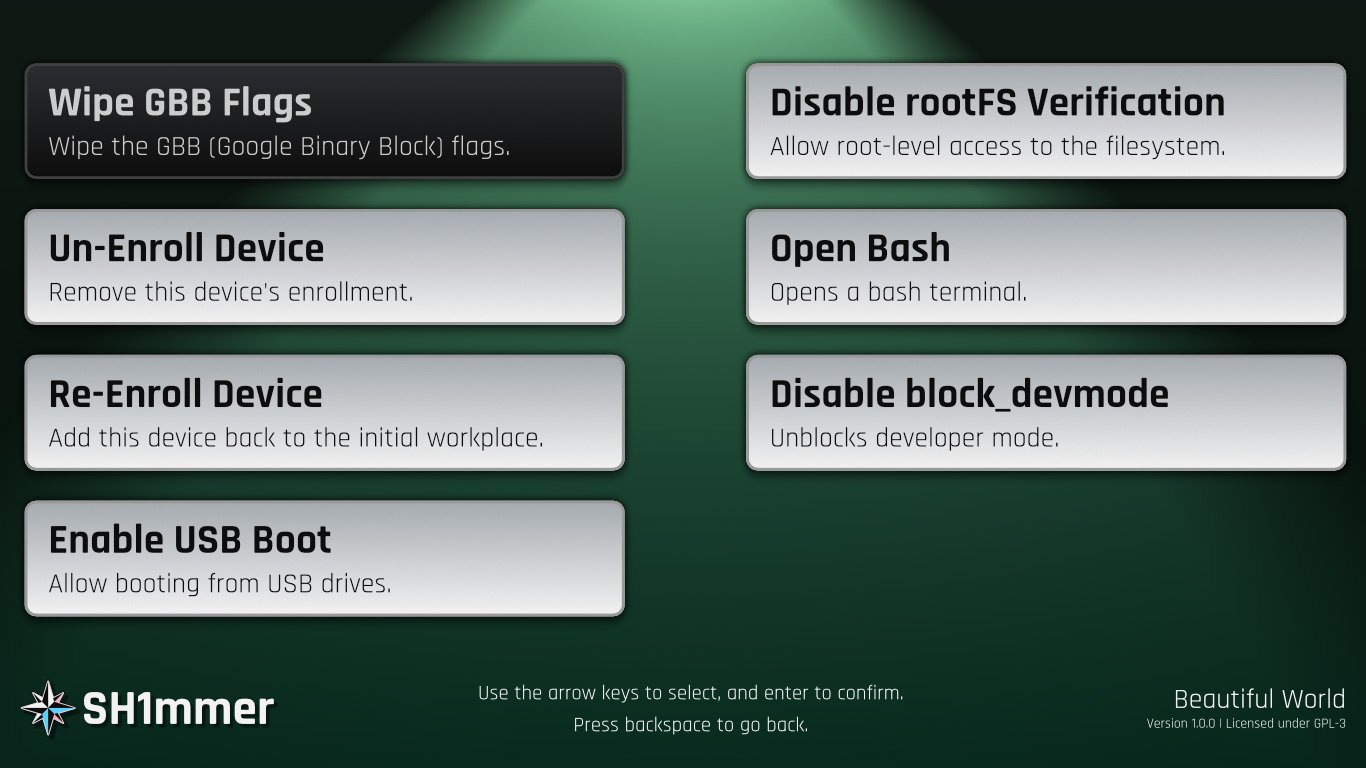

Siguiendo los pasos detallados en el sitio de Sh1mmer, puede cargar la corrección de RMA modificada para iniciar el menú de Sh1mmer, que se muestra a continuación.

Desde este menú, puede cancelar y volver a registrar un dispositivo según sea necesario, habilitar el arranque USB, permitir el acceso de nivel raíz al sistema operativo, abrir un shell bash y más.

Un miembro del grupo k12sysadmin Reddit probó el exploit y afirmó que podía usarlo para cancelar la inscripción de su Chromebook y usarlo como un dispositivo nuevo.

«Probé con mi Acer 311/722 de repuesto esta mañana. Definitivamente hace exactamente lo que dice que hará. Vaya a Utilidades, borre las banderas de GBB y luego desaprovisione y reinicie», publicó un técnico en el grupo de Reddit /r/k12sysadmin.

«Entonces podría registrarlo con mi correo electrónico personal y todo funciona como un nuevo dispositivo listo para usar sin inscripción forzada».

Otro administrador del sistema advirtió que el uso de este exploit probablemente viola el código de conducta de los estudiantes y podría tener graves consecuencias.

«Otros administradores de TI advierten que esto es una violación grave de la escuela. En este punto, prácticamente está destrozando la propiedad de la escuela y rompiendo su AUP (probablemente)», escribió un miembro de k12sysadmin.

«Esto no es un problema técnico, es un problema de disciplina. Una vez que lo averigüe, haga que la escuela confisque el Chromebook y que el Departamento de TI vuelva a registrar el Chromebook en la red».

«Elimine el uso de la tecnología del distrito de los niños durante un año. Deberían aprender la lección».

Google le dijo a BleepingComputer que están al tanto del exploit y están trabajando para solucionar el problema.

«Somos conscientes del problema que afecta a varias correcciones de RMA de dispositivos ChromeOS y estamos trabajando con nuestros socios de hardware para solucionarlo», dijo Google a BleepingComputer.

Desafortunadamente, no proporcionaron información sobre cómo los administradores pueden prevenir el exploit o detectar dispositivos explotados.

Sin embargo, cuando se usa el exploit Sh1mmer, hará que el dispositivo se muestre como inactivo en la consola de administración.

Otro miembro del grupo k12sysadmin Reddit dijo que los administradores pueden habilitar las notificaciones de dispositivos inactivos para recibir correos electrónicos cuando un dispositivo se vuelve inactivo, lo que les permite investigarlo más a fondo y ver si se usó el exploit.