El malware Xenomorph Android ha lanzado una nueva versión que agrega capacidades significativas para realizar ataques maliciosos, incluido un nuevo marco de sistema de transferencia automatizada (ATS) y la capacidad de robar credenciales para 400 bancos.

Xenomorph fue descubierto por primera vez por ThreatFabric en febrero de 2022, que descubrió la primera versión del troyano bancario en la tienda Google Play, donde acumuló más de 50,000 descargas.

Esa primera versión se dirigió a 56 bancos europeos que usaban inyecciones para ataques superpuestos y abusaron de los permisos de los Servicios de Accesibilidad para realizar la interceptación de notificaciones para robar códigos de un solo uso.

El desarrollo del malware continuó a lo largo de 2022 por sus autores, «Hadoken Security», pero sus versiones más recientes nunca se distribuyeron en grandes volúmenes.

En cambio, Xenomorph v2, que se lanzó en junio de 2022, solo tuvo ráfagas cortas de actividad de prueba en la naturaleza. Sin embargo, la segunda versión fue notable por su revisión completa del código, lo que la hizo más modular y flexible.

Xenomorph v3 es mucho más capaz y maduro que las versiones anteriores, capaz de robar datos automáticamente, incluidas credenciales, saldos de cuentas, realizar transacciones bancarias y finalizar transferencias de fondos.

«Con estas nuevas características, Xenomorph ahora puede automatizar toda la cadena de fraude, desde la infección hasta la exfiltración de fondos, lo que lo convierte en uno de los troyanos de malware de Android más avanzados y peligrosos en circulación», advierte ThreatFabric.

ThreatFabric informa que es probable que Hadoken planee vender Xenomorph a los operadores a través de una plataforma MaaS (malware como servicio), y el lanzamiento de un sitio web que promociona la nueva versión del malware refuerza esta hipótesis.

Actualmente, Xenomorph v3 se distribuye a través de la plataforma ‘Zombinder’ en la tienda Google Play, haciéndose pasar por un convertidor de moneda y cambiando a usar un icono de Play Protect después de instalar la carga maliciosa.

Nuevos objetivos Xenomorfos

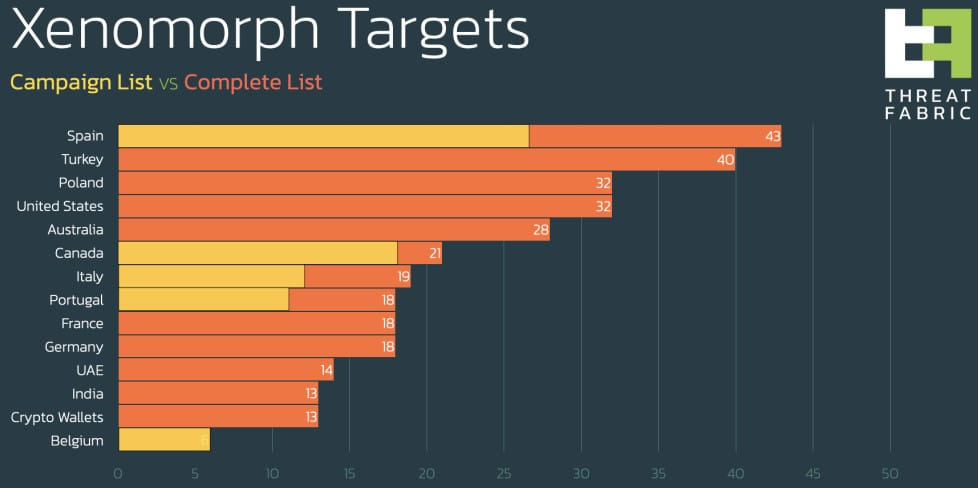

La última versión de Xenomorph se dirige a 400 instituciones financieras, principalmente de Estados Unidos, España, Turquía, Polonia, Australia, Canadá, Italia, Portugal, Francia, Alemania, Emiratos Árabes Unidos e India.

Algunos ejemplos de instituciones objetivo incluyen Chase, Citibank, American Express, ING, HSBC, Deutsche Bank, Wells Fargo, Amex, Citi, BNP, UniCredit, National Bank of Canada, BBVA, Santander y Caixa.

La lista es demasiado extensa para incluirla aquí, pero ThreatFabric ha enumerado todos los bancos objetivo en el apéndice de su informe.

Además, el malware se dirige a 13 billeteras de criptomonedas, incluidas Binance, BitPay, KuCoin, Gemini y Coinbase.

Derivación automática de MFA

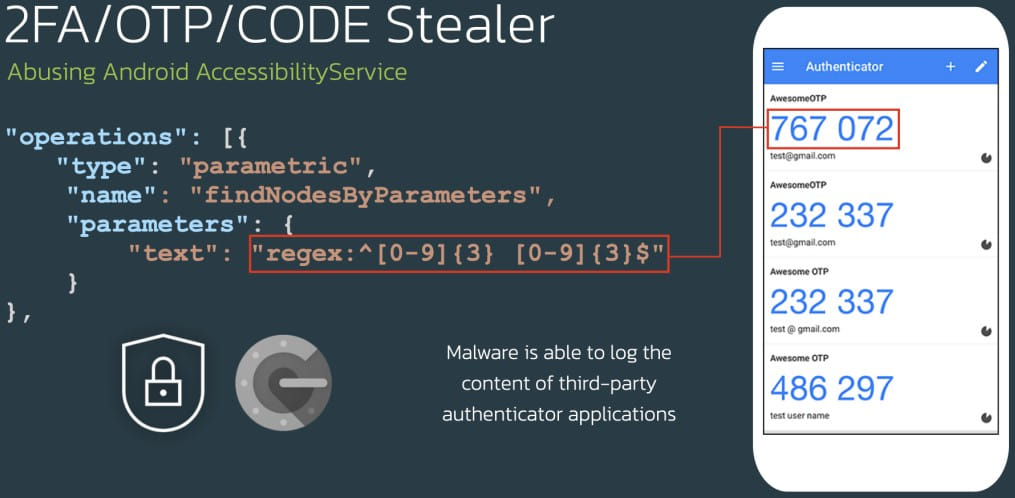

La característica más notable introducida en la nueva versión Xenomorph es el marco ATS, que permite a los ciberdelincuentes extraer credenciales automáticamente, verificar saldos de cuentas, realizar transacciones y robar dinero de las aplicaciones de destino sin realizar acciones remotas.

En su lugar, el operador simplemente envía scripts JSON que Xenomorph convierte en una lista de operaciones y las ejecuta de forma autónoma en el dispositivo infectado.

«El motor [de ejecución ATS] utilizado por Xenomorph se destaca de su competencia gracias a la amplia selección de posibles acciones que son programables y pueden incluirse en scripts ATS, además de un sistema que permite la ejecución condicional y la priorización de acciones», explican los investigadores de ThreatFabrics.

Una de las capacidades más impresionantes del marco ATS del malware es su capacidad para registrar el contenido de aplicaciones de autenticación de terceros, superando las protecciones MFA (autenticación multifactor) que de otro modo bloquearían las transacciones automatizadas.

Los bancos están abandonando gradualmente SMS MFA y, en cambio, sugieren que los clientes usen aplicaciones de autenticación, por lo que ver la capacidad de Xenomorph para acceder a estas aplicaciones en el mismo dispositivo es inquietante.

Ladrón de cookies

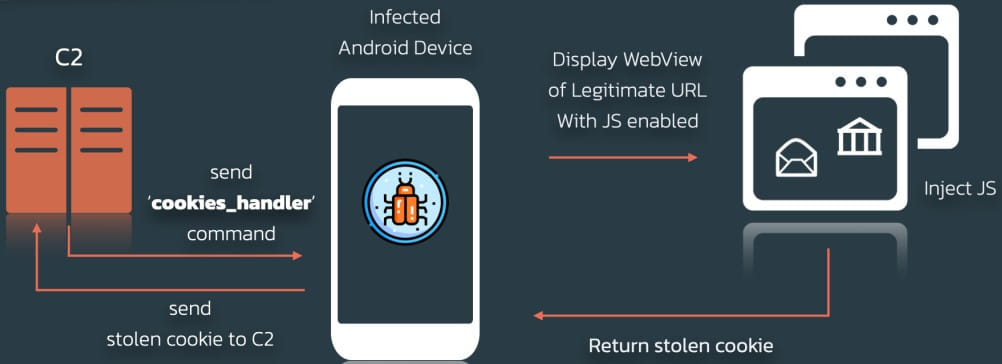

Además de lo anterior, el nuevo Xenomorph cuenta con un ladrón de cookies que puede arrebatar cookies del Android CookieManager, que almacena las cookies de sesión del usuario.

El ladrón abre una ventana del navegador con la URL de un servicio legítimo con la interfaz JavaScript habilitada, engañando a la víctima para que ingrese sus datos de inicio de sesión.

Los actores de amenazas roban la cookie, lo que hace posible secuestrar las sesiones web de la víctima y hacerse cargo de sus cuentas.

Un malware de Android por el que preocuparse

Xenomorph fue un nuevo malware notable que ingresó al espacio del cibercrimen hace un año.

Ahora, con el lanzamiento de su tercera versión principal, es una amenaza mucho mayor para los usuarios de Android en todo el mundo.

Teniendo en cuenta su canal de distribución actual, el Zombinder, los usuarios deben tener cuidado con las aplicaciones que instalan desde Google Play, leen reseñas y realizan verificaciones de antecedentes del editor.

En general, es recomendable mantener la cantidad de aplicaciones que se ejecutan en su teléfono al mínimo posible y solo instalar aplicaciones de proveedores conocidos y confiables.

Fuente: https://www.bleepingcomputer.com