La campaña de distribución de malware Roaming Mantis ha actualizado su malware de Android para incluir un cambiador de DNS que modifica la configuración de DNS en enrutadores WiFi vulnerables para propagar la infección a otros dispositivos.

A partir de septiembre de 2022, los investigadores observaron la campaña de distribución de malware y robo de credenciales ‘Roaming Mantis‘ utilizando una nueva versión del malware de Android Wroba.o/XLoader que detecta enrutadores WiFi vulnerables según su modelo y cambia su DNS.

Luego, el malware crea una solicitud HTTP para secuestrar la configuración DNS de un enrutador WiFi vulnerable, lo que hace que los dispositivos conectados se redirijan a páginas web maliciosas que alojan formularios de phishing o eliminan malware de Android.

La variante de malware Wroba.o/XLoader Android actualizada fue descubierta por investigadores de Kaspersky , quienes han estado rastreando la actividad de Roaming Mantis durante años. Kaspersky explica que Roaming Mantis ha estado utilizando el secuestro de DNS desde al menos 2018 , pero el elemento nuevo en la última campaña es que el malware se dirige a enrutadores específicos.

La campaña más reciente que usa este malware actualizado se dirige a modelos específicos de enrutadores WiFi que se usan principalmente en Corea del Sur. Aún así, los piratas informáticos pueden cambiarlo en cualquier momento para incluir enrutadores comúnmente utilizados en otros países.

Este enfoque permite a los actores de amenazas realizar ataques más específicos y comprometer solo a usuarios y regiones específicos mientras evaden la detección en todos los demás casos.

Las campañas anteriores de Roaming Mantis se dirigieron a usuarios en Japón, Austria, Francia, Alemania, Turquía, Malasia e India.

Un nuevo cambiador de DNS del enrutador

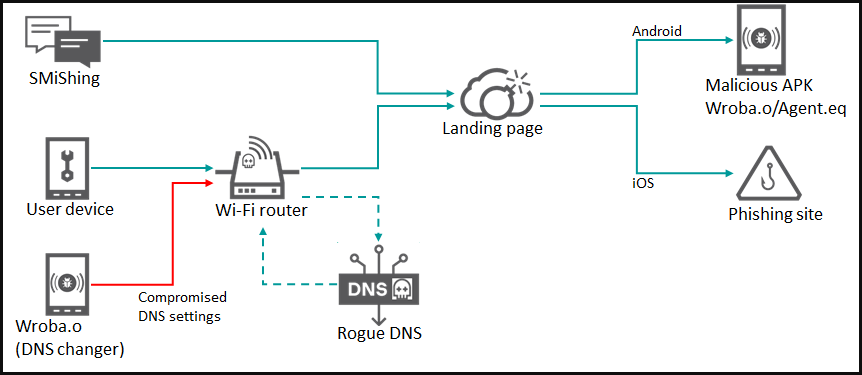

Las últimas campañas de Roaming Mantis utilizan mensajes de texto de phishing (smishing) para dirigir a los objetivos a un sitio web malicioso.

Si el dispositivo móvil del usuario es Android, le pedirá que instale el APK de Android malicioso, que es el malware Wroba.o/XLoader. En cambio, la página de destino redirigirá a los usuarios de iOS a una página de phishing que intenta robar las credenciales.

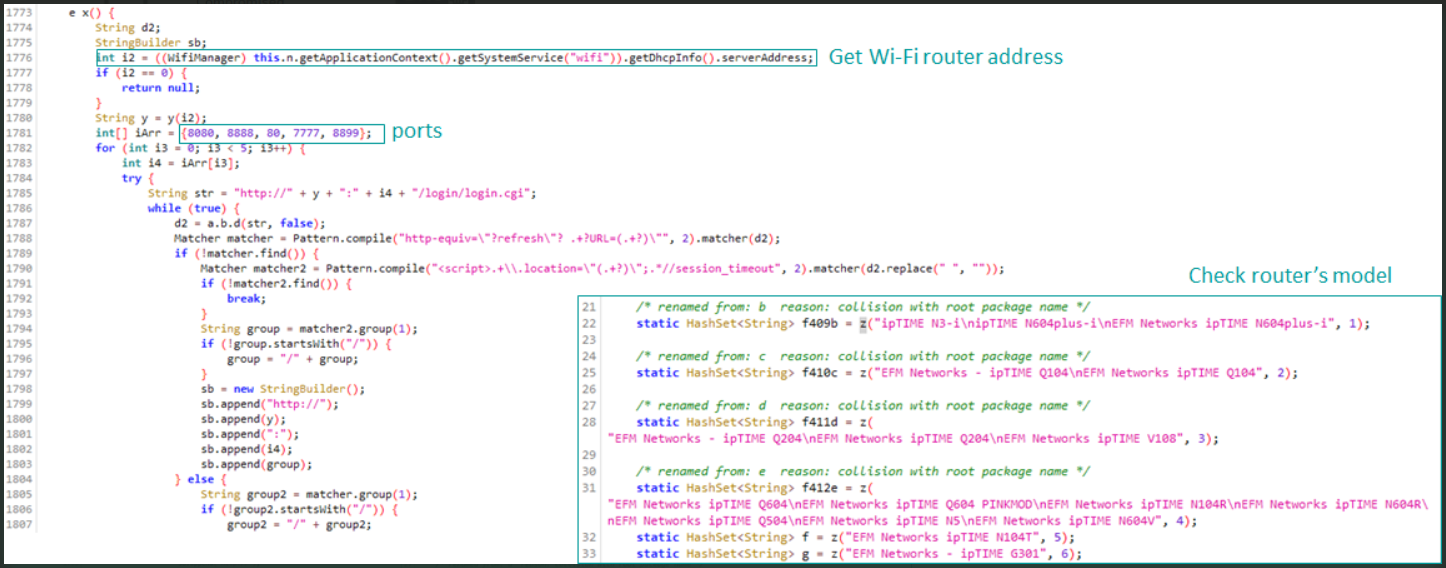

Una vez que el malware XLoader está instalado en el dispositivo Android de la víctima, obtiene la dirección IP de la puerta de enlace predeterminada del enrutador WiFi conectado. Luego intenta acceder a la interfaz web del administrador utilizando una contraseña predeterminada para descubrir el modelo del dispositivo.

XLoader ahora cuenta con 113 cadenas codificadas que se utilizan para detectar modelos de enrutadores WiFi específicos y, si hay una coincidencia, el malware realiza el paso de secuestro de DNS cambiando la configuración del enrutador.

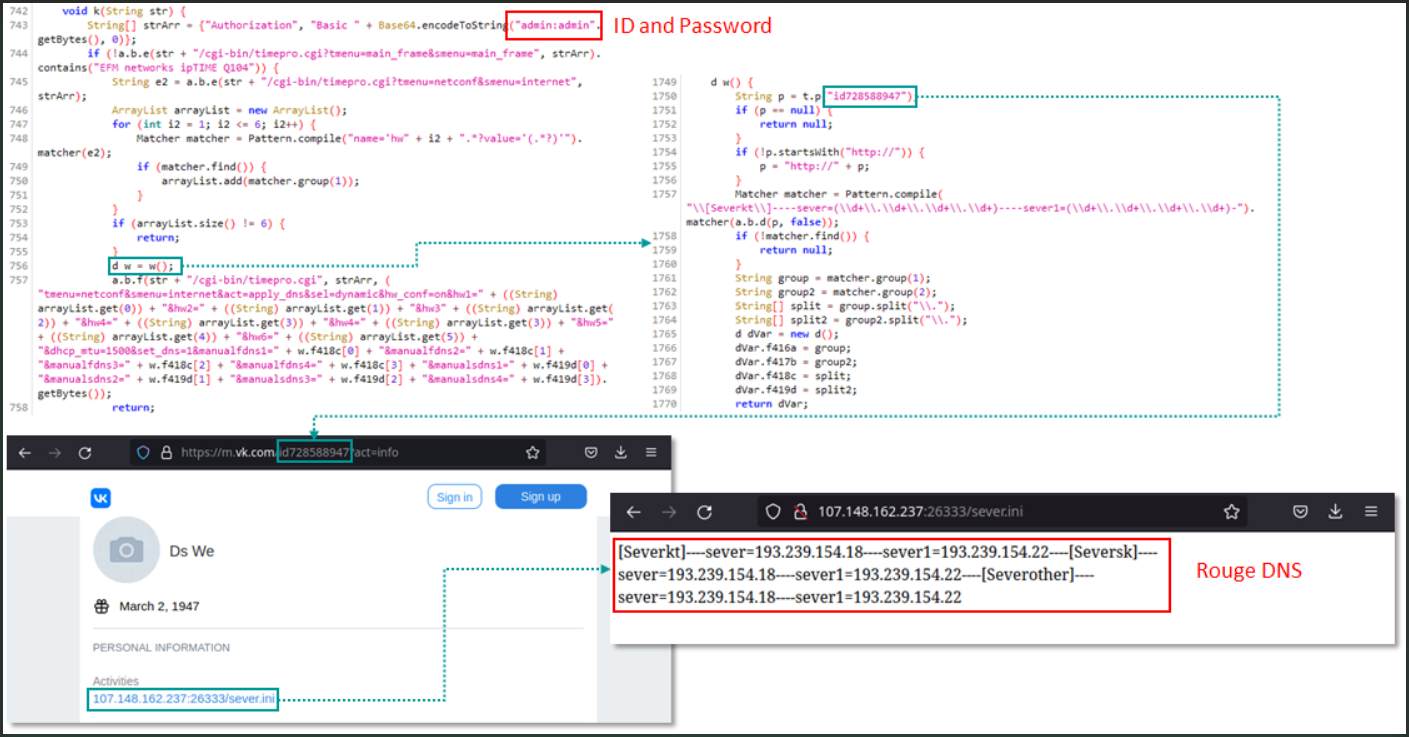

Kaspersky dice que el cambiador de DNS usa credenciales predeterminadas (admin/admin) para acceder al enrutador y luego realiza cambios en la configuración de DNS usando diferentes métodos según el modelo detectado.

Los analistas también explican que el servidor DNS utilizado por Roaming Mantis solo resuelve ciertos nombres de dominio en páginas de destino específicas cuando se accede desde un dispositivo móvil, lo que probablemente sea una táctica para esconderse de los investigadores de seguridad.

Propagación de la infección

Con la configuración de DNS del enrutador ahora cambiada, cuando otros dispositivos Android se conecten a la red WiFi, serán redirigidos a la página de destino maliciosa y se les pedirá que instalen el malware.

Esto crea un flujo continuo de dispositivos infectados para violar aún más los enrutadores WiFi limpios en las redes públicas que atienden a un gran número de personas en el país.

Kaspersky advierte que esta posibilidad le da a la campaña Roaming Mantis una característica de «desencadenamiento intencional», lo que permite que el malware se propague sin un control estricto.

Aunque no hay páginas de destino para objetivos basados en EE. UU., y Roaming Mantis no parece estar apuntando activamente a los modelos de enrutadores utilizados en el país, la telemetría de Kaspersky muestra que el 10 % de todas las víctimas de XLoader están en EE. UU.

Los usuarios pueden protegerse de las campañas de Roaming Mantis evitando hacer clic en los enlaces recibidos por SMS. Sin embargo, lo que es más importante, evita instalar APK fuera de Google Play.

Fuente: https://www.bleepingcomputer.com