Una variante del infame malware bancario Dridex ha puesto su mira en el sistema operativo macOS de Apple utilizando un método de infección previamente no documentado, según las últimas investigaciones.

Ha «adoptado una nueva técnica para entregar documentos incrustados con macros maliciosas a los usuarios sin tener que pretender ser facturas u otros archivos relacionados con el negocio», dijo el investigador de Trend Micro, Armando Nathaniel Pedragoza , en un informe técnico.

Dridex , también llamado Bugat y Cridex, es un ladrón de información conocido por recopilar datos confidenciales de máquinas infectadas y entregar y ejecutar módulos maliciosos. Se atribuye a un grupo de delincuencia electrónica conocido como Evil Corp (también conocido como Indrik Spider).

El malware también se considera un sucesor de Gameover Zeus , en sí mismo una continuación de otro troyano bancario llamado Zeus. Las campañas anteriores de Dridex dirigidas a Windows han aprovechado los documentos de Microsoft Excel habilitados para macros enviados a través de correos electrónicos de phishing para implementar la carga útil.

Una operación policial orquestada por Europa y EE . UU. interrumpió la botnet en octubre de 2015 y un ciudadano moldavo llamado Andrey Ghinkul fue arrestado por su papel como administrador de la operación. En diciembre de 2018, Ghinkul fue condenado a tiempo cumplido por un tribunal federal de EE. UU. luego de su extradición en febrero de 2016.

Posteriormente, en diciembre de 2019, el Departamento del Tesoro de EE. UU. impuso sanciones contra Evil Corp y anunció una recompensa de 5 millones de dólares contra dos miembros clave, Maksim Yakubets e Igor Turashev. A pesar de estos esfuerzos, Dridex ha seguido evolucionando y ha demostrado ser una amenaza resistente.

El análisis de Trend Micro de las muestras de Dridex involucra un archivo ejecutable Mach-O , el primero de los cuales se envió a VirusTotal en abril de 2019. Desde entonces, se han detectado 67 artefactos más en la naturaleza, algunos tan recientes como en diciembre de 2022.

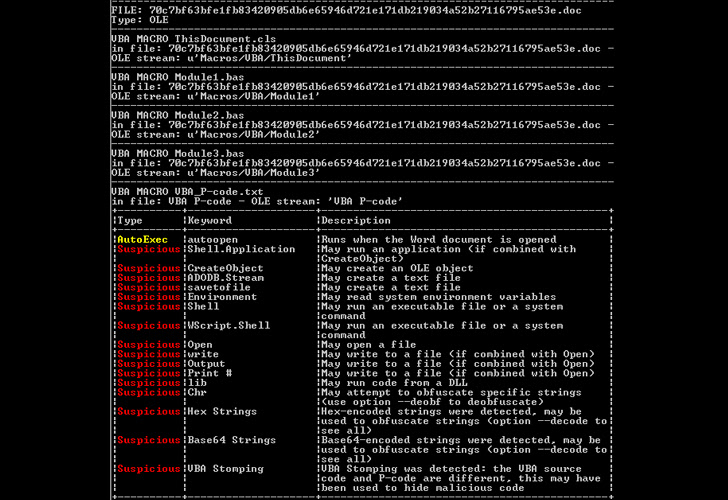

El artefacto, por su parte, contiene un documento incrustado malicioso, detectado por primera vez en 2015, que incorpora una macro de apertura automática que se ejecuta automáticamente al abrir un documento de Word.

Además, el ejecutable de Mach-O está diseñado para buscar y sobrescribir todos los archivos «.doc» en el directorio de usuario actual (~/User/{nombre de usuario}) con el código de macro malicioso copiado del documento incrustado en forma de hexadecimal. vertedero.

«Si bien la función de macros en Microsoft Word está deshabilitada de forma predeterminada, el malware sobrescribirá todos los archivos de documentos del usuario actual, incluidos los archivos limpios», explicó Pedragoza. «Esto hace que sea más difícil para el usuario determinar si el archivo es malicioso, ya que no proviene de una fuente externa».

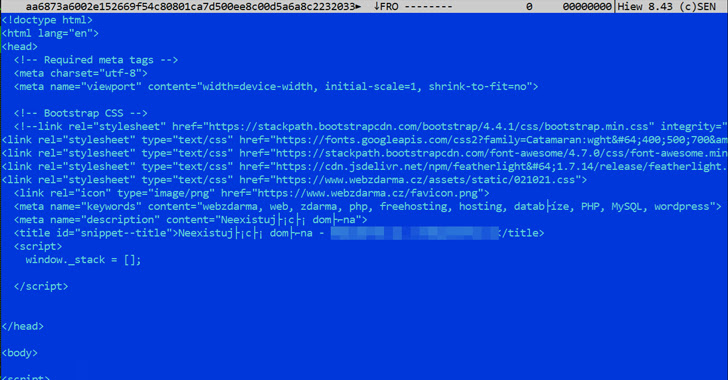

Las macros incluidas en el documento sobrescrito están diseñadas para ponerse en contacto con un servidor remoto para recuperar archivos adicionales, que incluye un archivo ejecutable de Windows que no se ejecutará en macOS, lo que indica que la cadena de ataque podría ser un trabajo en progreso. El binario, a su vez, intenta descargar el cargador Dridex en la máquina comprometida.

Si bien los documentos que contienen macros con trampas explosivas generalmente se entregan a través de ataques de ingeniería social, los hallazgos muestran una vez más que la decisión de Microsoft de bloquear las macros de forma predeterminada ha llevado a los actores de amenazas a refinar sus tácticas y encontrar métodos de entrada más eficientes.

«Actualmente, el impacto en los usuarios de macOS para esta variante de Dridex se minimiza, ya que la carga útil es un archivo .EXE (y, por lo tanto, no es compatible con los entornos de macOS)», dijo Trend Micro. «Sin embargo, aún sobrescribe los archivos de documentos que ahora son los portadores de las macros maliciosas de Dridex».

Fuente: https://thehackernews.com