El grupo de piratería WatchDog está llevando a cabo una nueva campaña de cryptojacking con técnicas avanzadas para la intrusión, la propagación similar a un gusano y la evasión del software de seguridad.

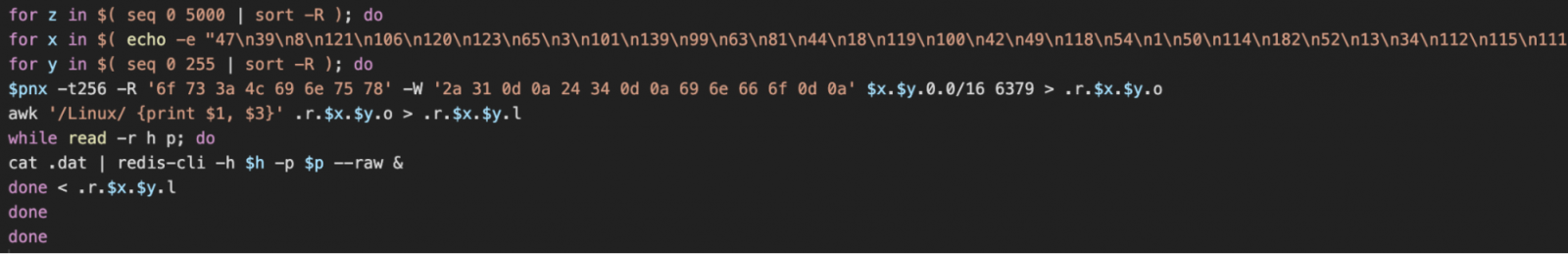

El grupo de piratería tiene como objetivo los puntos finales expuestos de la API del motor Docker y los servidores Redis y puede pasar rápidamente de una máquina comprometida a toda la red.

Los investigadores de Cado Labs descubrieron la nueva campaña de piratería, analizando las tácticas distintivas del actor de amenazas y confían en su atribución a WatchDog.

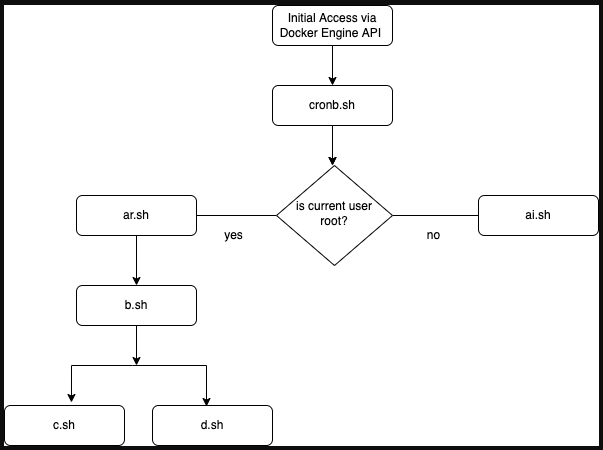

Un ataque en varias etapas

WatchDog lanza los ataques al comprometer los puntos finales de la API de Docker Engine mal configurados con un puerto abierto 2375, dándoles acceso al daemon en la configuración predeterminada.

A partir de ahí, WatchDog puede enumerar o modificar contenedores y ejecutar comandos de shell arbitrarios en ellos. El primer script de shell que ejecutan los piratas informáticos es «cronb.sh», que verifica el estado de infección del host, enumera los procesos y obtiene la carga útil de la segunda etapa, «ar.sh».

Esta segunda secuencia de comandos utiliza el secuestro de comandos ps para ejecutar un proceso que oculta la secuencia de comandos de shell. Además, realiza la manipulación de marcas de tiempo («timestomping») en los registros de ejecución de shell para engañar a los expertos forenses.

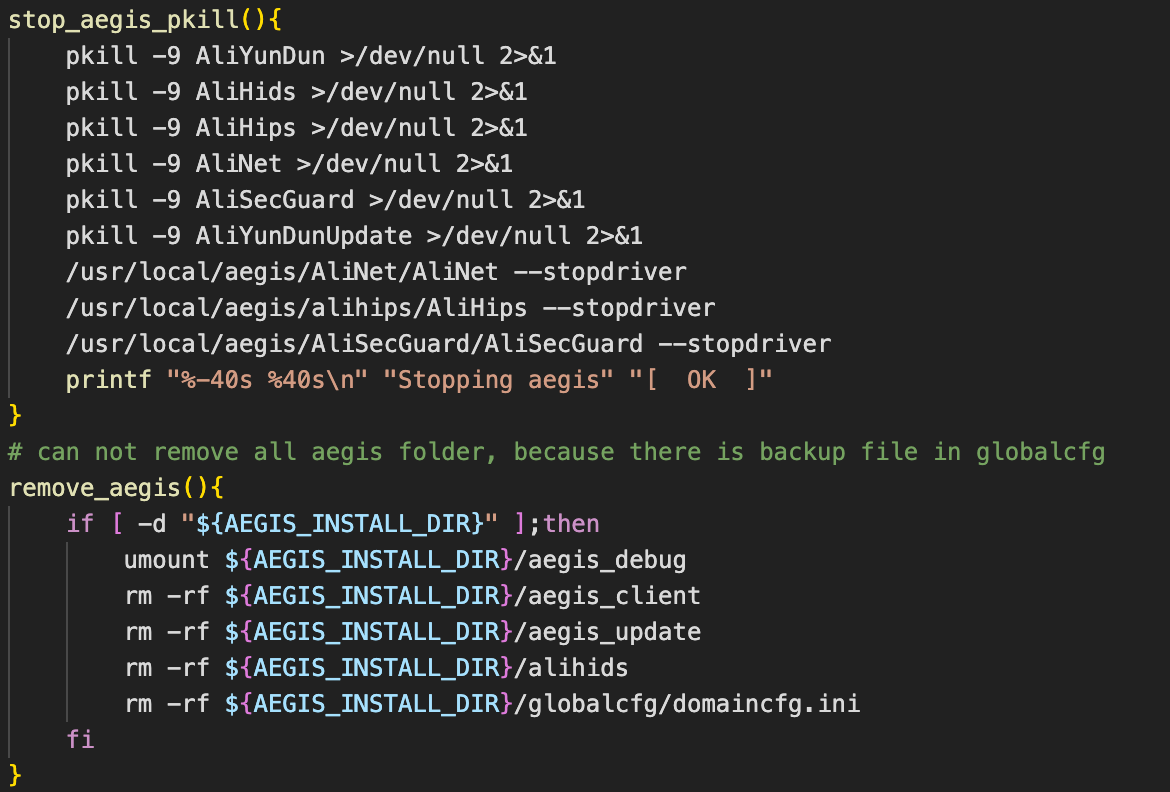

Esa carga útil también contiene un eliminador de Alibaba Cloud Agent para deshabilitar el sistema de seguridad en el servicio en la nube en particular.

Finalmente, se coloca una carga útil del minero XMRig en la máquina comprometida y se agrega una unidad de servicio systemd para la persistencia. Para que todo esto suceda, la cuenta de usuario aprovechada por los piratas informáticos debe tener privilegios de root.

La carga útil de la tercera etapa incorpora zgrab, masscan y pnscan para buscar puntos de pivote válidos en la red y descarga los dos scripts finales responsables de la propagación, «c.sh» y «d.sh».

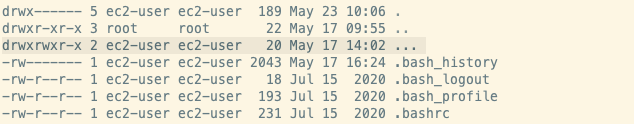

Estos se almacenan en un directorio recién creado llamado «…», que es fácil pasar por alto debido a su apariencia similar al alias del directorio principal, lo que hace que sea más probable que se pase por alto durante una inspección.

El primer script, «c.sh», deshabilita SELinux y configura «ulimit» e «iptables» para establecer comunicación con los servidores Redis en la red mientras corta todos los demás accesos desde el exterior.

El segundo script, «d.sh», es similar, pero en lugar de Redis, se dirige a otros puntos finales de la API de Docker Engine y los infecta con un contenedor Alpine Linux interconectado que ejecuta el script de acceso inicial, «cronb.sh».

Atribución

Muchas de las secuencias de comandos utilizadas por WatchDog contienen logotipos y referencias de un grupo de piratería rival conocido como TeamTNT, lo que indica que WatchDog probablemente robó las herramientas de su rival.

.png)

Cado destaca varios puntos fuertes que indican una superposición con la campaña 2021 de WatchDog, como usar la misma dirección de billetera Monero para la minería, usar nombres de directorio b2f628 en las URL y usar el dominio oracle zzhreceive[.]top, y el uso de 1.0.4.tar. gz para la entrega de la carga útil.

Además, los actores ahora evitan usar las cargas útiles de Golang que Cado Security vinculó de manera única a ellos, otra pista de atribución más.

Fuente: https://www.bleepingcomputer.com