VMware informó hoy a los clientes que vCenter Server 8.0 (la última versión) todavía está esperando un parche para abordar una vulnerabilidad de escalada de privilegios de alta gravedad revelada en noviembre de 2021.

Esta falla de seguridad (CVE-2021-22048) fue encontrada por Yaron Zinar y Sagi Sheinfeld de CrowdStrike en el mecanismo IWA (Integrated Windows Authentication) de vCenter Server, y también afecta las implementaciones de la plataforma de nube híbrida Cloud Foundation de VMware.

Los atacantes con acceso no administrativo pueden explotarlo para elevar los privilegios a un grupo con más privilegios en servidores sin parches.

VMware dice que esta falla solo puede ser explotada por atacantes que usan una red vectorial adyacente al servidor de destino como parte de ataques de alta complejidad que requieren pocos privilegios y ninguna interacción del usuario (sin embargo, la entrada CVE-2021-22048 de NIST NVD dice que es explotable de forma remota en bajo -ataques de complejidad).

A pesar de esto, VMware ha evaluado la gravedad del error como importante, lo que significa que «la explotación da como resultado el compromiso total de la confidencialidad y/o la integridad de los datos del usuario y/o los recursos de procesamiento a través de la asistencia del usuario o por parte de atacantes autenticados».

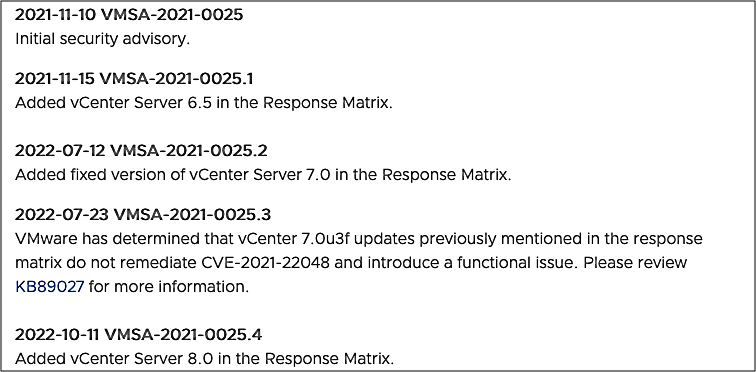

Aunque la empresa lanzó actualizaciones de seguridad en julio de 2022 que solo solucionaban la falla de los servidores que ejecutaban la última versión disponible en ese momento ( vCenter Server 7.0 Update 3f ), retiró los parches 11 días después porque no remediaron la vulnerabilidad y causaron que Secure El servicio de token (vmware-stsd) se bloquea al aplicar parches .

«VMware ha determinado que las actualizaciones de vCenter 7.0u3f mencionadas anteriormente en la matriz de respuesta no solucionan CVE-2021-22048 e introducen un problema funcional», dice VMware en el aviso .

Solución alternativa hasta que se publique un parche

Aunque hay parches pendientes para todos los productos afectados, VMware proporciona una solución alternativa que permite a los administradores eliminar el vector de ataque.

Para bloquear los intentos de ataque, VMware aconseja a los administradores que cambien a Active Directory a través de la autenticación LDAP O a la federación de proveedores de identidad para AD FS (solo vSphere 7.0) desde la autenticación integrada de Windows (IWA) afectada.

«La autenticación de Active Directory sobre LDAP no se ve afectada por esta vulnerabilidad. Sin embargo, VMware recomienda enfáticamente que los clientes planeen cambiar a otro método de autenticación», explica la compañía.

«Active Directory sobre LDAP no comprende las confianzas de dominio, por lo que los clientes que cambien a este método deberán configurar una fuente de identidad única para cada uno de sus dominios de confianza. La Federación de proveedores de identidad para AD FS no tiene esta restricción».

VMware también brinda instrucciones detalladas sobre cómo cambiar a Active Directory a través de LDAP ( aquí y aquí ) y cómo cambiar a Identity Provider Federation para AD FS .

Fuente: https://www.bleepingcomputer.com