La nueva operación de ransomware ALPHV, también conocida como BlackCat, se lanzó el mes pasado y podría ser el ransomware más sofisticado del año, con un conjunto de características altamente personalizables que permiten ataques en una amplia gama de entornos corporativos.

El ejecutable de ransomware está escrito en Rust, que no es típico de los desarrolladores de malware, pero está ganando popularidad lentamente debido a su alto rendimiento y seguridad de la memoria.

MalwareHunterTeam encontró el nuevo ransomware y le dijo a BleepingComputer que la primera presentación de ID Ransomware para la nueva operación fue el 21 de noviembre.

El ransomware es nombrado por los desarrolladores como ALPHV y se está promocionando en foros de piratería de habla rusa.

Fuente: Twitter

MalwareHunterTeam nombró al ransomware BlackCat debido al mismo favicon de un gato negro que se usa en el sitio de pago Tor de cada víctima, mientras que el sitio de filtración de datos usa una daga ensangrentada, que se muestra a continuación.

Como todas las operaciones de ransomware-as-a-service (RaaS), los operadores de ALPHV BlackCat reclutan afiliados para realizar violaciones corporativas y cifrar dispositivos.

A cambio, los afiliados obtendrán una participación variable en los ingresos según el tamaño del pago de un rescate. Por ejemplo, por pagos de rescate de hasta $ 1.5 millones, el afiliado gana 80%, 85% por hasta $ 3 millones y 90% de pagos superiores a $ 3 millones.

Para ilustrar el tipo de dinero que un afiliado puede ganar con estos programas RaaS, CNA presuntamente pagó un rescate de $ 40 millones al grupo de piratería ruso Evil Corp. De acuerdo con la participación en los ingresos de ALPHV, esto equivaldría a $ 36 millones pagados al afiliado.

Explorando las características del ransomware ALPHV BlackCat

El ransomware ALPHV BlackCat incluye numerosas funciones avanzadas que le permiten diferenciarse de otras operaciones de ransomware. En esta sección, veremos el ransomware y cómo funciona, y demostraremos un cifrado de prueba de una muestra compartida con BleepingComputer.

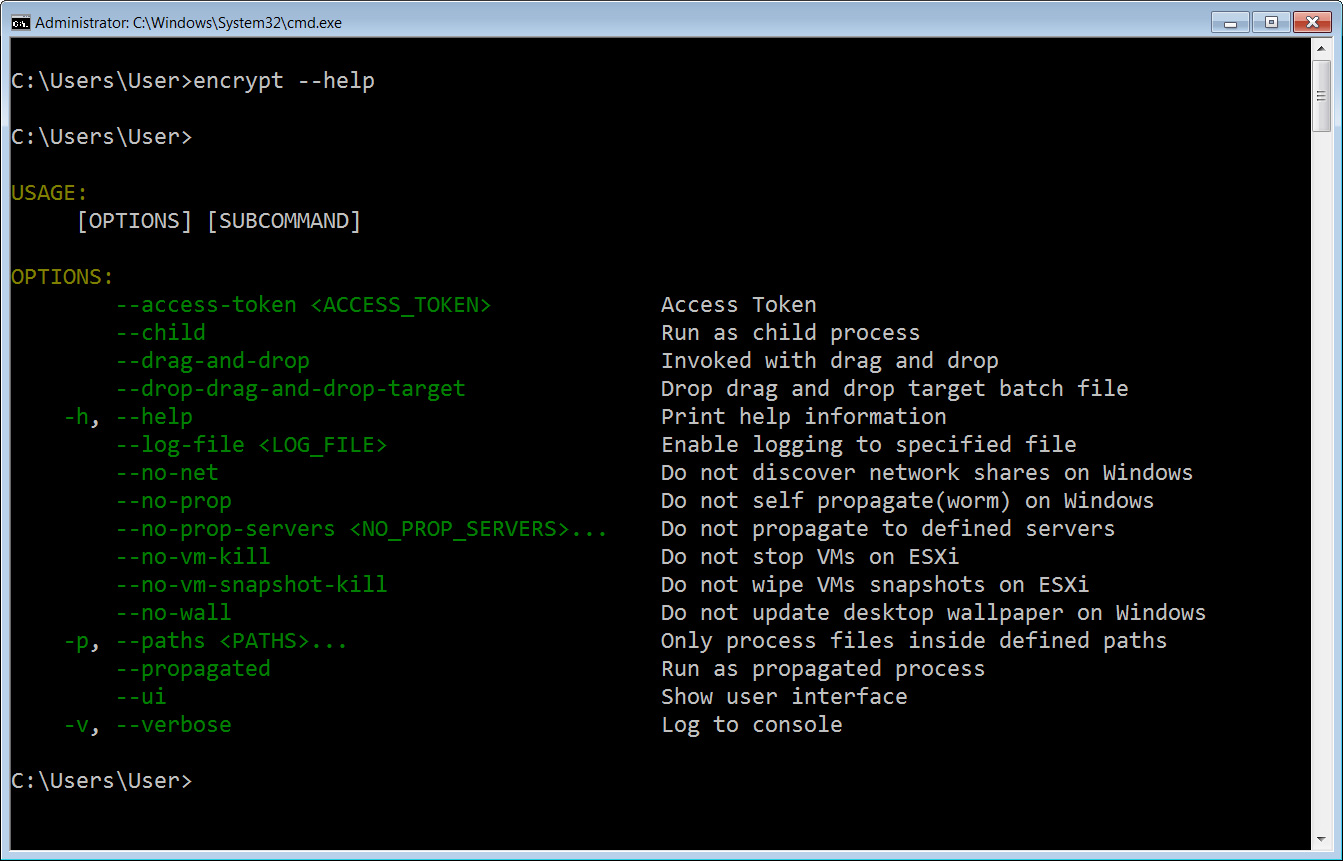

El ransomware está completamente controlado por línea de comandos, operado por humanos y altamente configurable, con la capacidad de usar diferentes rutinas de cifrado, propagarse entre computadoras, eliminar máquinas virtuales y VM ESXi y borrar automáticamente las instantáneas de ESXi para evitar la recuperación.

Estas opciones configurables se pueden encontrar usando el

1 | --help |

argumento de la línea de comandos, que se muestra a continuación.

Fuente: BleepingComputer

Cada ejecutable de ransomware ALPHV incluye una configuración JSON que permite la personalización de extensiones, notas de rescate, cómo se cifrarán los datos, carpetas / archivos / extensiones excluidos y que los servicios y procesos se terminen automáticamente.

Según el actor de amenazas, el ransomware se puede configurar para usar cuatro modos de cifrado diferentes, como se describe en su publicación de «reclutamiento» en un foro de piratería de la web oscura.

El software está escrito desde cero sin utilizar ninguna plantilla o códigos fuente previamente filtrados de otro ransomware. Se ofrece la opción:

4 modos de cifrado:

-Completo: cifrado completo de archivos. El más seguro y el más lento.

-Rápido: cifrado de los primeros N megabytes. No se recomienda su uso, la solución más insegura posible, pero la más rápida.

-DotPattern: cifrado de N megabytes a través de M paso. Si se configura incorrectamente, Fast puede funcionar peor tanto en velocidad como en fuerza criptográfica.

-Auto. Dependiendo del tipo y tamaño del archivo, el casillero (tanto en Windows como en * nix / esxi) elige la estrategia más óptima (en términos de velocidad / seguridad) para procesar archivos.

-SmartPattern: cifrado de N megabytes en pasos porcentuales. De forma predeterminada, cifra 10 megabytes cada 10% del archivo a partir del encabezado. El modo más óptimo en la relación velocidad / fuerza criptográfica.

2 algoritmos de cifrado:

-ChaCha20

-AES

En modo automático, el software detecta la presencia de soporte de hardware AES (existe en todos los procesadores modernos) y lo usa. Si no hay soporte AES, el software cifra los archivos ChaCha20.

ALPHV BlackCat también se puede configurar con credenciales de dominio que se pueden utilizar para difundir el ransomware y cifrar otros dispositivos en la red. El ejecutable luego extraerá PSExec a la carpeta% Temp% y lo usará para copiar el ransomware a otros dispositivos en la red y ejecutarlo para encriptar la máquina remota de Windows.

Al iniciar el ransomware, el afiliado puede usar una interfaz de usuario basada en consola que le permite monitorear la progresión del ataque. En la imagen a continuación, puede ver esta interfaz mostrada mientras BleepingComputer cifró un dispositivo de prueba usando un ejecutable modificado para agregar la extensión .bleepin.

Fuente: BleepingComputer

En la muestra probada por BleepingComputer, el ransomware terminará los procesos y los servicios de Windows que podrían evitar que los archivos se cifren. Estos procesos terminados incluyen Veeam, software de respaldo, servidores de bases de datos, Microsoft Exchange, aplicaciones de Office, clientes de correo y el proceso de Steam para no dejar fuera a los jugadores.

Otras acciones tomadas durante este proceso de «configuración» incluyen la limpieza de la Papelera de reciclaje, la eliminación de instantáneas de volumen, la búsqueda de otros dispositivos de red y la conexión a un clúster de Microsoft, si existe.

ALPHV BlackCat también usa la API del Administrador de reinicio de Windows para cerrar procesos o apagar los servicios de Windows manteniendo un archivo abierto durante el cifrado.

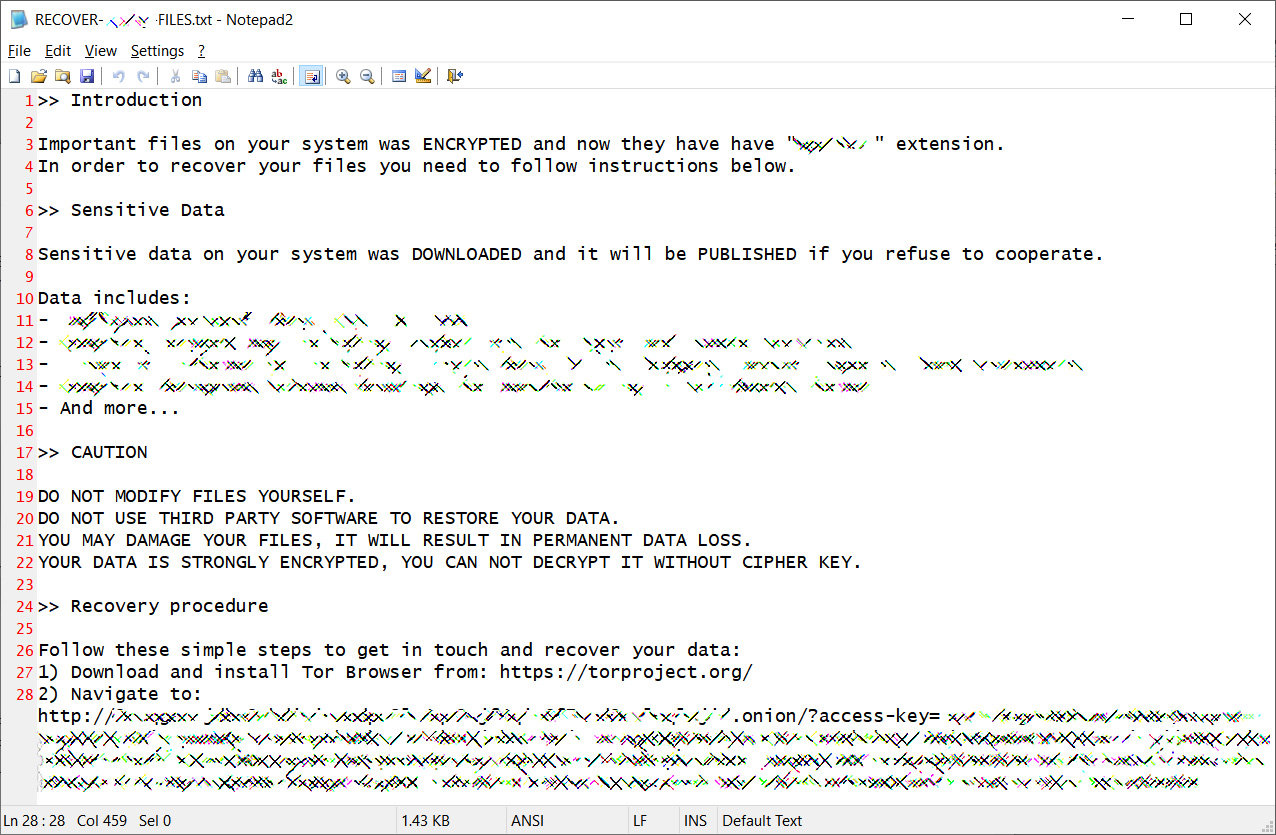

Por lo general, al cifrar un dispositivo, el ransomware utilizará una extensión de nombre aleatoria, que se agrega a todos los archivos y se incluye en la nota de rescate. Las notas de rescate se nombran en el formato ‘ RECUPERAR- [extensión] -FILES.txt’ , que en nuestro ejemplo anterior es RECUPERAR-bleepin-FILES.txt.

Fuente: BleepingComputer

Las notas de rescate están preconfiguradas por el afiliado que realiza el ataque y son diferentes para cada víctima. Algunas notas de rescate incluyen los tipos de datos robados y un enlace a un sitio de filtración de datos de Tor donde las víctimas pueden obtener una vista previa de los datos robados.

Cada víctima también tiene un sitio Tor único y, a veces, un sitio de filtración de datos único, lo que permite al afiliado llevar a cabo sus propias negociaciones.

Finalmente, BlackCat afirma ser multiplataforma con soporte para múltiples sistemas operativos.

Software multiplataforma, es decir, si monta discos de Windows en Linux o viceversa, el descifrador podrá descifrar los archivos. – Operador ALPHV.

Los sistemas operativos en los que los actores de amenazas supuestamente probaron su ransomware se incluyen a continuación:

- Toda la línea de Windows desde 7 y superior (probado en 7, 8.1, 10, 11; 2008r2, 2012, 2016, 2019, 2022); XP y 2003 se pueden cifrar a través de SMB.

- ESXI (probado en 5.5, 6.5, 7.0.2u)

- Debian (probado en 7, 8, 9);

- Ubuntu (probado en 18.04, 20.04)

- ReadyNAS, Synology