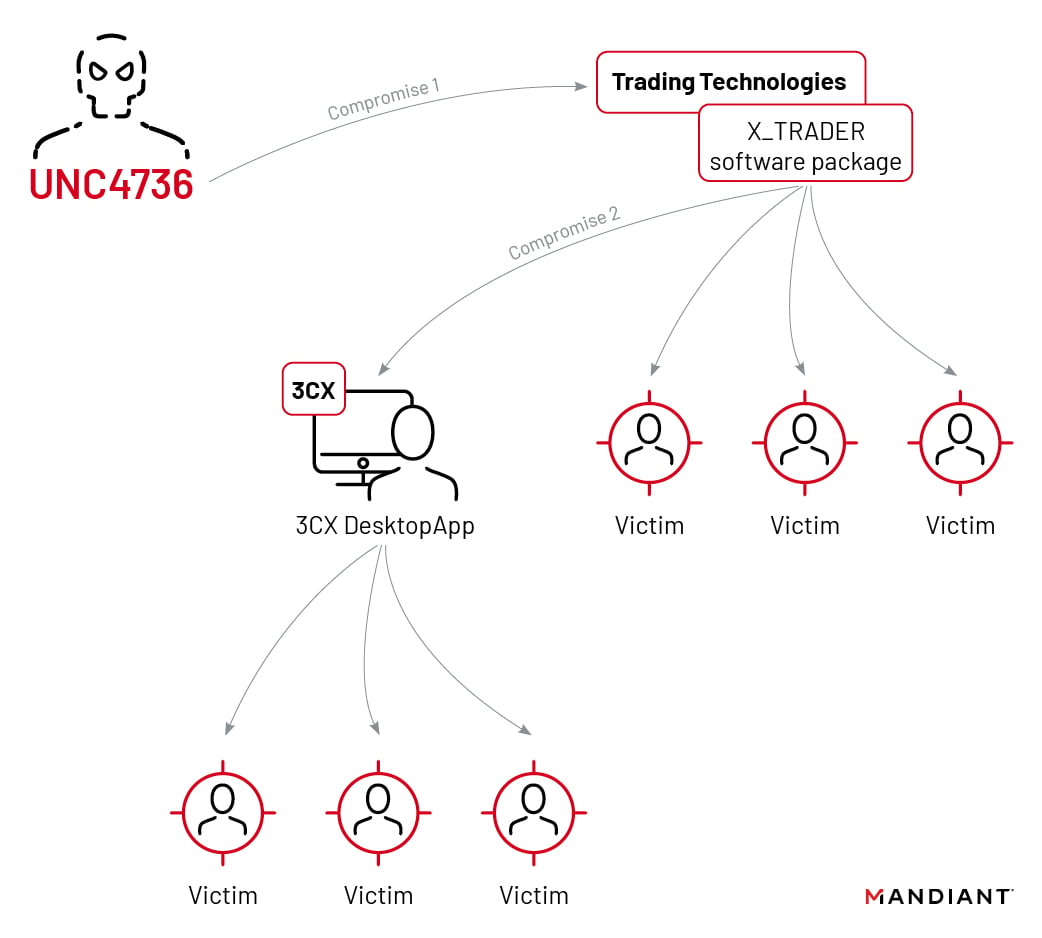

Una investigación sobre el ataque a la cadena de suministro 3CX del mes pasado descubrió que fue causado por otro compromiso de la cadena de suministro donde presuntos atacantes norcoreanos violaron el sitio de la empresa de automatización de comercio de acciones Trading Technologies para impulsar compilaciones de software troyanizadas.

«Sospechamos que hay una serie de organizaciones que aún no saben que están comprometidas», dijo el CTO de Mandiant Consulting, Charles Carmakal, a BleepingComputer.

«Tenemos la esperanza de que una vez que obtengamos esta información, ayudará a acelerar el proceso para que las empresas determinen que están comprometidas y contengan sus incidentes».

El instalador malicioso del software X_TRADER de Trading Technologies, descargado e instalado en la computadora personal de un empleado, implementó la puerta trasera modular de múltiples etapas VEILEDSIGNAL diseñada para ejecutar shellcode, inyectar un módulo de comunicación en los procesos de Chrome, Firefox o Edge, y terminarse a sí mismo.

Según Mandiant, la firma de ciberseguridad que ayudó a 3CX a investigar el incidente, el grupo de amenazas (rastreado como UNC4736) detrás del ataque robó credenciales corporativas del dispositivo del empleado y las usó para moverse lateralmente a través de la red de 3CX, eventualmente violando los entornos de compilación de Windows y macOS.

«En el entorno de compilación de Windows, el atacante implementó el lanzador TAXHAUL y el descargador COLDCAT que persistieron al realizar el secuestro de DLL para el servicio IKEEXT y se ejecutaron con privilegios LocalSystem», dijo Mandiant.

«El servidor de compilación de macOS se vio comprometido con la puerta trasera de POOLRAT utilizando LaunchDaemons como mecanismo de persistencia».

El malware logró persistencia a través de la carga lateral de DLL a través de binarios legítimos de Microsoft Windows, lo que dificultaba su detección.

También se cargó automáticamente durante el inicio, otorgando a los atacantes acceso remoto a todos los dispositivos comprometidos a través de Internet.

Enlaces a la Operación AppleJeus

Mandiant dice que UNC4736 está relacionado con el Grupo Lazarus de Corea del Norte motivado financieramente detrás de la Operación AppleJeus [1, 2, 3], que también fue vinculado por el Grupo de Análisis de Amenazas (TAG) de Google al compromiso del sitio web www.tradingtechnologies[.] com en un informe de marzo de 2022.

Basándose en la superposición de infraestructura, la firma de ciberseguridad también vinculó UNC4736 con dos grupos de actividad sospechosa de APT43, rastreados como UNC3782 y UNC4469.

«Determinamos que UNC4736 está vinculado a los mismos operadores norcoreanos basados en la aplicación X_TRADER troyanizada, distribuida a través del mismo sitio comprometido mencionado en el blog TAG», dijo Fred Plan, analista principal de Mandiant para Google Cloud, a BleepingComputer.

«Esto, combinado con las similitudes en los TTP y la superposición en otras infraestructuras, nos da una confianza moderada de que estos operadores están unidos».

El ataque a la cadena de suministro de 3CX

El 29 de marzo, 3CX reconoció que su cliente de escritorio basado en Electron, 3CXDesktopApp, se había visto comprometido para distribuir malware, un día después de que surgiera la noticia de un ataque a la cadena de suministro.

3CX tardó más de una semana en reaccionar a los informes de los clientes de que su software había sido identificado como malicioso por varias compañías de ciberseguridad, incluidas CrowdStrike, ESET, Palo Alto Networks, SentinelOne y SonicWall.

Nick Galea, CEO de la compañía, también dijo después de la revelación del ataque que un binario ffmpeg utilizado por el cliente de escritorio 3CX puede haber sido el vector de intrusión inicial. Sin embargo, FFmpeg negó las acusaciones de Galea, diciendo que solo proporciona código fuente que no ha sido comprometido.

3CX aconsejó a los clientes desinstalar su cliente de escritorio Electron de todos los dispositivos Windows y macOS (se puede encontrar un script de desinstalación masiva aquí) e inmediatamente cambiar a la aplicación web progresiva (PWA) Web Client App que proporciona características similares.

En respuesta a la divulgación de 3CX, un equipo de investigadores de seguridad creó una herramienta basada en la web para ayudar a los clientes de la compañía a determinar si su dirección IP se vio potencialmente afectada por el ataque a la cadena de suministro de marzo de 2023.

Según el sitio web oficial de la compañía, el sistema telefónico 3CX tiene más de 12 millones de usuarios diarios y es utilizado por más de 600,000 empresas en todo el mundo, incluidas organizaciones y compañías de alto perfil como American Express, Coca-Cola, McDonald’s, Air France, IKEA, el Servicio Nacional de Salud del Reino Unido y múltiples fabricantes de automóviles.

«El compromiso identificado de la cadena de suministro de software es el primero del que somos conscientes que ha llevado a un compromiso adicional de la cadena de suministro de software», dijo Mandiant.

«Muestra el alcance potencial de este tipo de compromiso, particularmente cuando un actor de amenazas puede encadenar intrusiones como se demostró en esta investigación».

Actualización: Se agregó un enlace a la actualización del incidente 3CX.

Fuente: https://www.bleepingcomputer.com