Los atacantes están pirateando servidores Microsoft SQL (MS-SQL) mal protegidos y expuestos internamente para implementar cargas útiles de ransomware Trigona y cifrar todos los archivos.

Los servidores MS-SQL están siendo violados a través de ataques de fuerza bruta o diccionario que aprovechan las credenciales de cuenta fáciles de adivinar.

Después de conectarse a un servidor, los actores de amenazas implementan malware denominado CLR Shell por investigadores de seguridad de la firma surcoreana de ciberseguridad AhnLab, que detectaron los ataques.

Este malware se utiliza para recopilar información del sistema, alterar la configuración de la cuenta comprometida y escalar privilegios a LocalSystem explotando una vulnerabilidad en el servicio de inicio de sesión secundario de Windows (que será necesario para iniciar el ransomware como servicio).

«CLR Shell es un tipo de malware de ensamblaje CLR que recibe comandos de actores de amenazas y realiza comportamientos maliciosos, de manera similar a los WebShells de los servidores web», dice AhnLab.

En la siguiente etapa, los atacantes instalan y lanzan un malware dropper como el servicio svcservice.exe, que utilizan para lanzar el ransomware Trigona como svchost.exe.

También configuran el binario ransomware para que se inicie automáticamente en cada reinicio del sistema a través de una clave de ejecución automática de Windows para garantizar que los sistemas se cifren incluso después de un reinicio.

Antes de cifrar el sistema e implementar notas de rescate, el malware deshabilita la recuperación del sistema y elimina cualquier instantánea de volumen de Windows, lo que hace imposible la recuperación sin la clave de descifrado.

Descubierto por primera vez en octubre de 2022 por MalwareHunterTeam y analizado por BleepingComputer, la operación de ransomware Trigona es conocida por aceptar solo pagos de rescate en la criptomoneda Monero de víctimas de todo el mundo.

Trigona cifra todos los archivos en los dispositivos de las víctimas, excepto aquellos en carpetas específicas, incluidos los directorios de Windows y Archivos de programa. Antes del cifrado, la pandilla también afirma robar documentos confidenciales que se agregarán a su sitio de fugas de la web oscura.

Además, el ransomware cambia el nombre de los archivos cifrados agregando la extensión ._locked e incrusta la clave de descifrado cifrada, el ID de campaña y el ID de la víctima (nombre de la empresa) en cada archivo bloqueado.

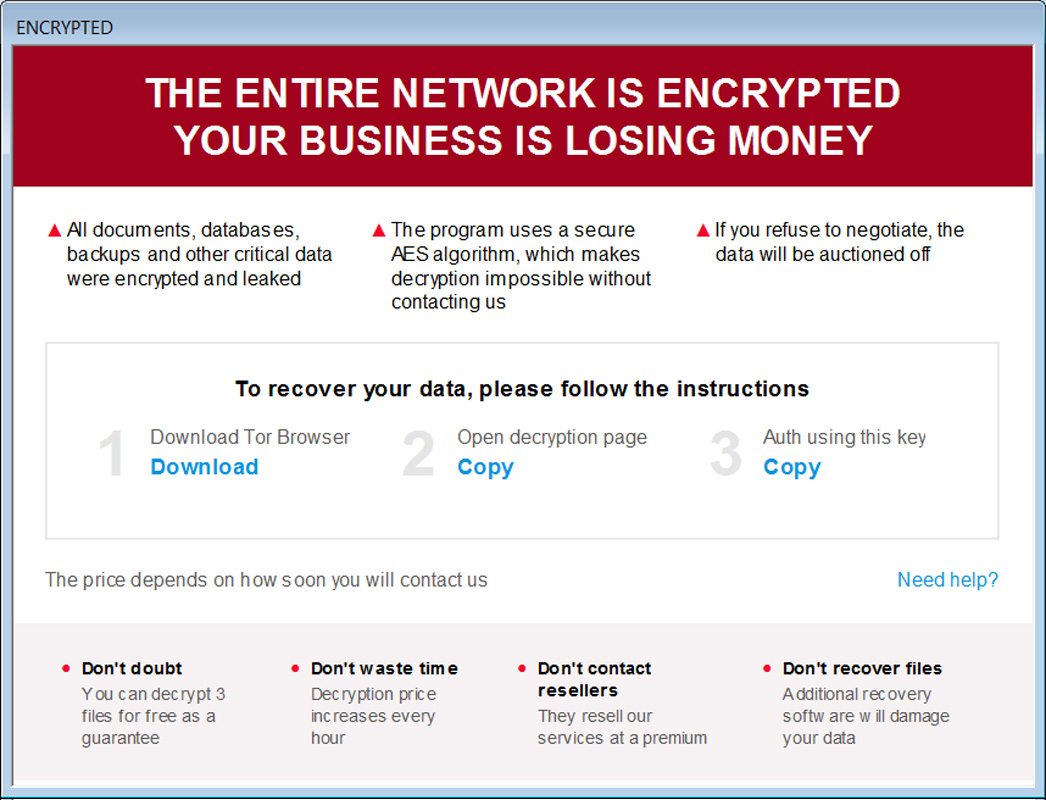

También crea notas de rescate llamadas «how_to_decrypt.hta» en cada carpeta con información sobre el ataque, un enlace al sitio web de negociación de Trigona Tor y un enlace que contiene la clave de autorización necesaria para iniciar sesión en el sitio de negociación.

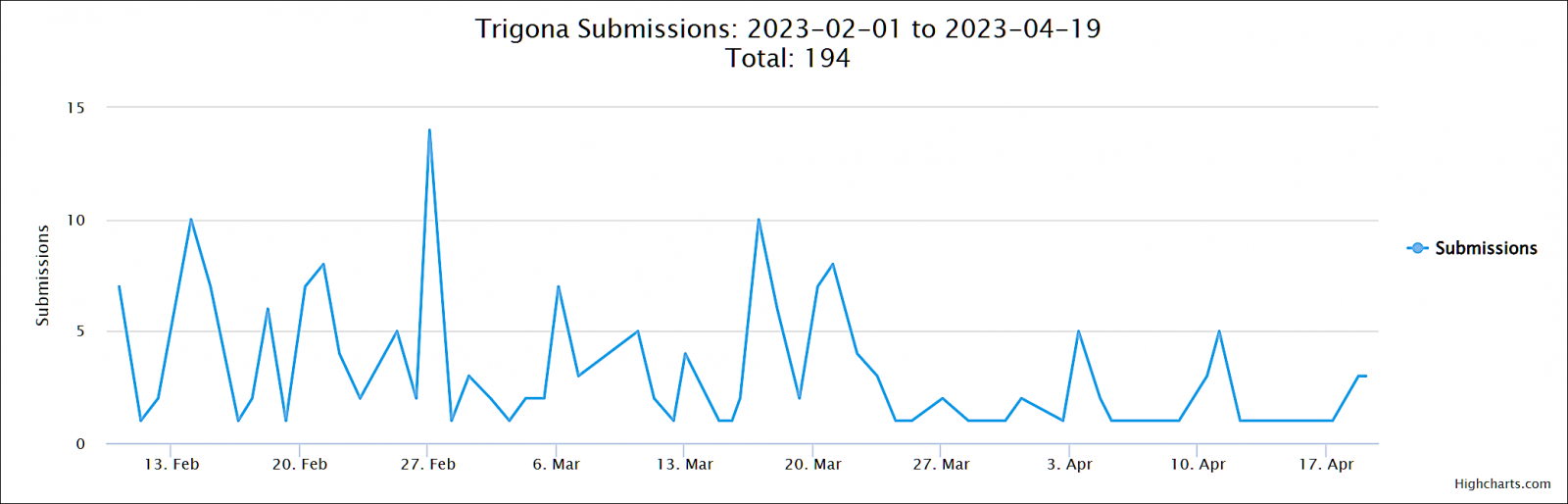

La pandilla de ransomware Trigona ha estado detrás de un flujo constante de ataques, con al menos 190 presentaciones a la plataforma ID Ransomware desde principios de año.

Fuente: https://www.bleepingcomputer.com