Las compilaciones recientes de Windows 11 vienen con la política de política de bloqueo de cuenta habilitada de forma predeterminada, que bloqueará automáticamente las cuentas de usuario (incluidas las cuentas de administrador) después de 10 intentos fallidos de inicio de sesión durante 10 minutos.

El proceso de fuerza bruta de la cuenta generalmente requiere adivinar las contraseñas utilizando herramientas automatizadas. Esta táctica ahora está bloqueada de forma predeterminada en las versiones más recientes de Windows 11 (Insider Preview 22528.1000 y posteriores) después de no poder ingresar la contraseña correcta 10 veces seguidas.

«Las compilaciones de Win11 ahora tienen una política de bloqueo de cuenta POR DEFECTO para mitigar RDP y otros vectores de contraseñas de fuerza bruta», tuiteó el jueves David Weston, vicepresidente de Microsoft Enterprise and OS Security.

«Esta técnica se usa muy comúnmente en ransomware operado por humanos y otros ataques. ¡Este control hará que la fuerza bruta sea mucho más difícil, lo cual es increíble!»

Como también dijo Weston, las credenciales de fuerza bruta son una táctica popular entre los actores de amenazas para violar los sistemas de Windows a través del Protocolo de escritorio remoto (RDP) cuando no conocen las contraseñas de las cuentas.

El uso de los servicios de escritorio remoto de Windows para violar las redes empresariales es tan frecuente entre los ciberdelincuentes que el FBI dijo que RDP es responsable de aproximadamente el 70-80 % de todas las violaciones de la red que conducen a ataques de ransomware.

Bloqueo lento de los vectores de ataque más populares

Junto con otros cambios centrados en la seguridad que Microsoft anunció recientemente, incluido el bloqueo automático de macros de Office en documentos descargados y la aplicación de la autenticación multifactor (MFA) en Azure AD , la empresa está cerrando lentamente todos los vectores de entrada utilizados por los operadores de ransomware para violar las redes de Windows. y sistemas

La política de bloqueo de cuenta también está disponible en los sistemas Windows 10 . Sin embargo, desafortunadamente, no está habilitado de forma predeterminada, lo que permite a los atacantes entrar por la fuerza bruta en los sistemas Windows con servicios de Protocolo de escritorio remoto (RDP) expuestos.

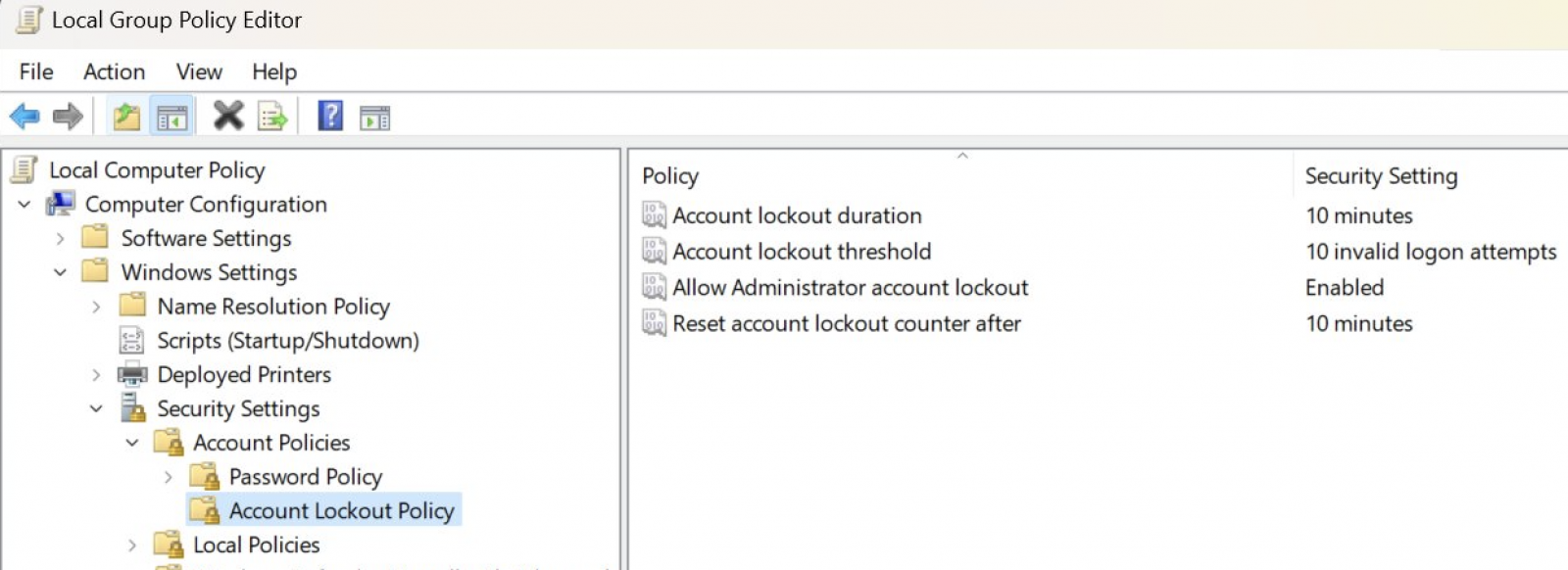

Los administradores pueden configurar esta política en Windows 10 en la Consola de administración de políticas de grupo desde Configuración del equipo\Políticas\Configuración de Windows\Configuración de seguridad\Políticas de cuenta\Política de bloqueo de cuenta.

Esta es una mejora de seguridad crucial, ya que muchos servidores RDP, especialmente los que se utilizan para ayudar a los teletrabajadores a acceder a los activos corporativos, están directamente expuestos a Internet, lo que expone la red de las organizaciones a ataques cuando está mal configurada.

Para poner las cosas en perspectiva, los ataques dirigidos a los servicios RDP han experimentado un fuerte aumento desde al menos mediados de 2016, comenzando con el aumento de la popularidad de los mercados de la web oscura que venden acceso RDP a redes comprometidas, según un informe IC3 del FBI de 2018.

Una mención notable es UAS, el mercado de piratas informáticos más grande para credenciales RDP robadas en un momento, que filtró nombres de inicio de sesión y contraseñas para 1,3 millones de servidores Windows Remote Desktop actuales e históricamente comprometidos .