Una nueva amenaza cibernética pone en jaque la seguridad de los usuarios del navegador Safari de Apple. Investigadores de la empresa de ciberseguridad SquareX han detectado una vulnerabilidad crítica que permite a actores maliciosos llevar a cabo ataques del tipo Browser-in-the-Middle (BitM) mediante el abuso de la API de pantalla completa. Esta técnica permite el robo de credenciales de acceso a cuentas personales y corporativas de forma silenciosa y extremadamente convincente.

¿Qué es un ataque Browser-in-the-Middle (BitM)?

Los ataques BitM son una evolución sofisticada del phishing tradicional. Consisten en engañar a la víctima para que interactúe con una interfaz gráfica legítima —como una página de inicio de sesión— que, en realidad, está siendo controlada por el atacante. A través de herramientas como noVNC, un cliente VNC de código abierto para navegadores, los ciberdelincuentes logran proyectar un navegador remoto directamente sobre la sesión de la víctima.

La clave del ataque BitM radica en que la víctima no solo entrega sus credenciales al atacante, sino que también inicia sesión exitosamente en el sitio deseado. Esto reduce significativamente las sospechas y dificulta la detección del incidente, tanto por parte del usuario como de las soluciones de seguridad tradicionales.

Safari: un blanco fácil para el BitM

Según el informe de SquareX, el navegador Safari presenta una limitación crítica en su comportamiento frente al modo de pantalla completa. A diferencia de Chrome, Edge o Firefox —que muestran advertencias visibles al usuario cuando una pestaña entra en pantalla completa— Safari simplemente despliega una animación sutil y fácilmente ignorada. Esto permite a los atacantes activar una ventana en pantalla completa que cubre por completo la barra de direcciones del navegador, ocultando así cualquier señal de engaño.

Una vez activado el modo de pantalla completa, los atacantes pueden proyectar una página de inicio de sesión legítima, dando la falsa impresión de que el usuario está interactuando directamente con el sitio deseado. En realidad, está introduciendo sus credenciales en una interfaz controlada por los atacantes.

Cómo funciona la técnica de engaño visual

-

El usuario accede a un enlace malicioso, generalmente distribuido a través de anuncios patrocinados, redes sociales o comentarios en blogs y foros.

-

Este enlace lleva a un sitio web falso que imita al original.

-

La víctima hace clic en un botón de inicio de sesión, lo que activa una ventana BitM previamente minimizada.

-

La ventana maliciosa entra en modo de pantalla completa sin advertencia visible en Safari.

-

El atacante despliega un navegador remoto que simula el sitio legítimo, y el usuario introduce sus credenciales pensando que está en un entorno seguro.

Lo alarmante es que, una vez completado el proceso, el usuario accede correctamente a su cuenta. Este comportamiento refuerza la credibilidad del ataque y evita que la víctima se percate del robo.

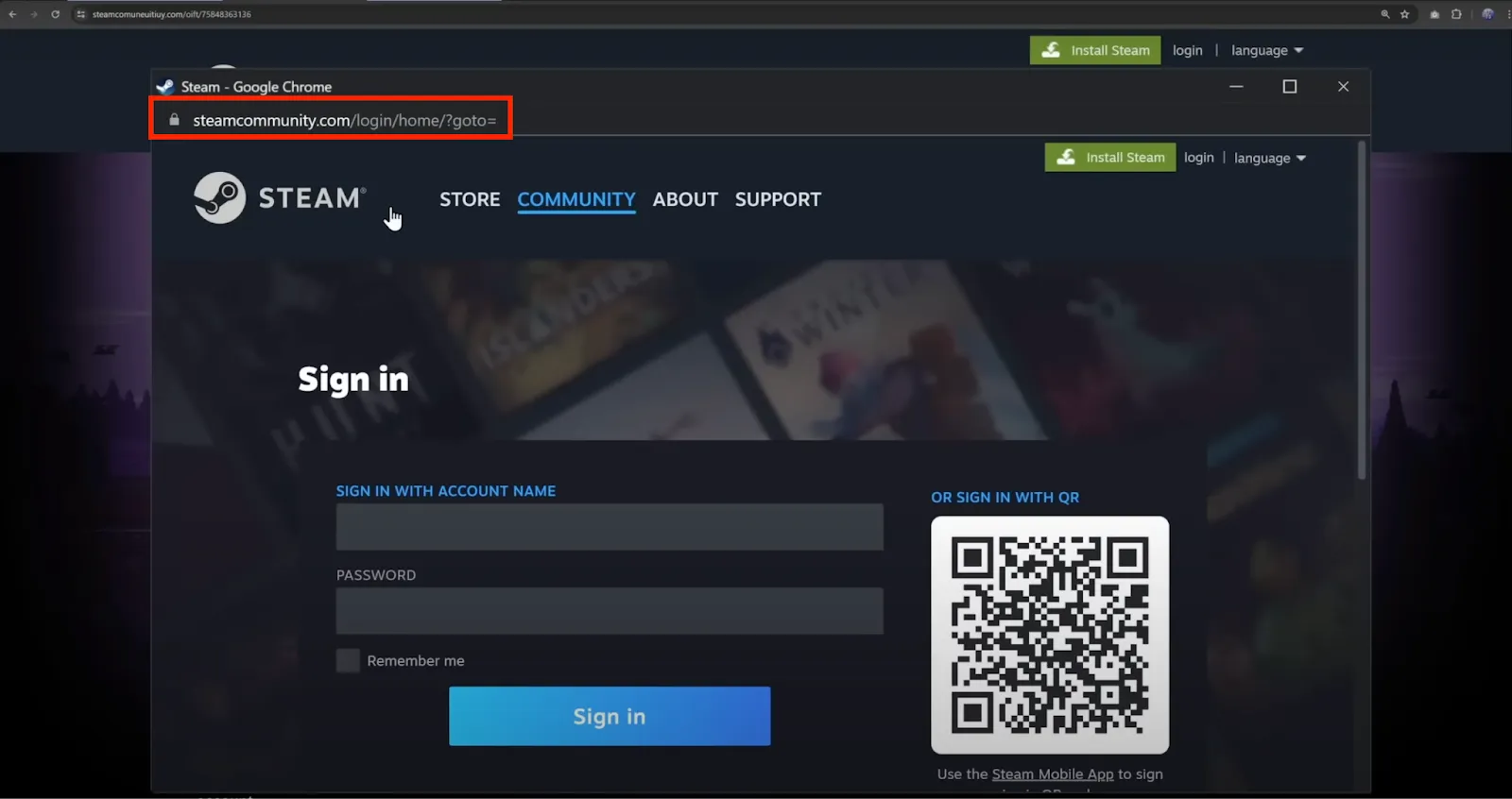

El navegador controlado por el atacante abre una página de inicio de sesión legítima de Steam en un ataque

El navegador controlado por el atacante abre una página de inicio de sesión legítima de Steam en un ataque

BitM Fuente: SquareX

¿Por qué es tan difícil de detectar?

Una de las características más peligrosas de este ataque es que las soluciones de seguridad como EDR (Endpoint Detection and Response), SASE (Secure Access Service Edge) o SSE (Security Service Edge) no generan alertas. Esto se debe a que el ataque utiliza componentes legítimos del navegador, como la API de pantalla completa, sin instalar malware ni ejecutar scripts sospechosos.

Esto convierte a los ataques BitM en una amenaza de bajo perfil pero alto impacto, especialmente en entornos corporativos donde los empleados podrían acceder a plataformas críticas desde dispositivos Mac con Safari.

La respuesta (o falta de ella) de Apple

SquareX notificó a Apple sobre esta vulnerabilidad, pero recibió una respuesta categorizada como “wontfix”. Según Apple, la animación de pantalla completa cumple con su propósito de notificación y no planean implementar alertas adicionales como las que existen en otros navegadores.

Este enfoque contrasta con las prácticas de seguridad de Chrome y Firefox, que presentan mensajes visibles en la parte superior de la pantalla cuando una pestaña entra en modo de pantalla completa, advirtiendo al usuario y permitiéndole salir fácilmente.

BleepingComputer también contactó a Apple para obtener comentarios adicionales, pero hasta la fecha no ha habido una respuesta pública oficial.

Medidas de mitigación recomendadas

Aunque esta vulnerabilidad no tiene una solución inmediata por parte de Apple, los usuarios pueden tomar ciertas precauciones para reducir el riesgo:

-

Evitar hacer clic en enlaces de origen desconocido o sospechoso, incluso si parecen legítimos.

-

Utilizar navegadores alternativos, como Firefox o Chrome, que proporcionan advertencias visuales más claras.

-

Supervisar el comportamiento del navegador, especialmente si se activa el modo de pantalla completa de forma inesperada.

-

Habilitar la autenticación multifactor (MFA) en todas las cuentas críticas, lo cual añade una capa de seguridad adicional incluso si las credenciales se ven comprometidas.

En fin, los ataques Browser-in-the-Middle están evolucionando rápidamente, y la falta de medidas proactivas por parte de los proveedores de software puede dejar a millones de usuarios expuestos. Safari, uno de los navegadores más populares del mundo, presenta una debilidad crítica que permite que este tipo de engaño visual se ejecute con alta eficacia. Mientras Apple no refuerce sus alertas visuales para el modo de pantalla completa, los usuarios deberán ser más cautelosos al navegar y considerar alternativas más seguras.

Fuente: Bleeping Computer