Un actor de amenazas identificado como Unfurling Hemlock ha estado infectando sistemas con hasta diez tipos de malware simultáneamente, desplegando cientos de miles de archivos maliciosos en campañas masivas.

Método de Infección: Bomba de Racimo de Malware

Investigadores de seguridad describen este método de infección como una «bomba de racimo de malware», en la cual una muestra inicial de malware propaga otras adicionales en la máquina comprometida. Los tipos de malware entregados incluyen ladrones de información, botnets y puertas traseras.

Esta operación fue descubierta por KrakenLabs de Outpost24, quienes han rastreado la actividad desde al menos febrero de 2023. KrakenLabs ha identificado más de 50,000 archivos de «bombas de racimo» con características únicas vinculadas a Unfurling Hemlock.

Descripción del Ataque de Unfurling Hemlock

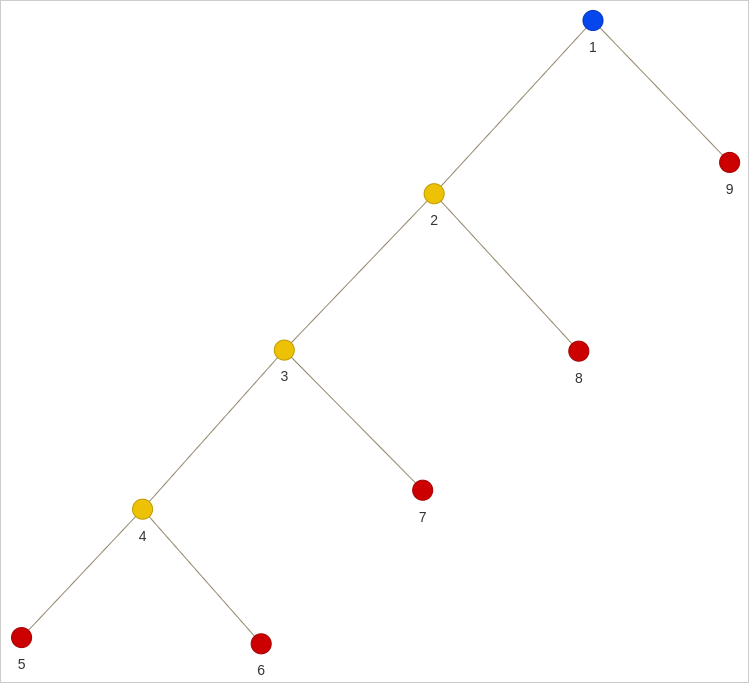

Los ataques inician con la ejecución de un archivo llamado ‘WEXTRACT.EXE’, distribuido a través de correos electrónicos maliciosos o cargadores de malware. Este archivo contiene capas de archivos comprimidos, cada uno con una muestra de malware y otro archivo comprimido. Al desempaquetarse, cada capa despliega una variante de malware en la máquina de la víctima, ejecutándose en orden inverso al extraerse.

Distribución Geográfica

Los ataques de Unfurling Hemlock han afectado mayormente a sistemas en los Estados Unidos, con actividad significativa también en Alemania, Rusia, Turquía, India y Canadá.

Orden de ejecución del malwareFuente: Outpost24

Orden de ejecución del malwareFuente: Outpost24

Cargas Útiles de Malware

Unfurling Hemlock ha desplegado las siguientes cargas útiles en los sistemas comprometidos:

Redline: Ladrón de información que extrae credenciales, datos financieros y billeteras de criptomonedas.

RisePro: Ladrón enfocado en el robo de credenciales y la exfiltración de datos.

Mystic Stealer: Malware-as-a-Service (MaaS) que roba datos de navegadores, billeteras de criptomonedas y aplicaciones como Steam y Telegram.

Amadey: Cargador personalizado que descarga y ejecuta malware adicional.

SmokeLoader: Cargador versátil y puerta trasera utilizado para descargar otros tipos de malware.

Desactivador de Protección: Utilidad que desactiva Windows Defender y otras funciones de seguridad.

Enigma Packer: Herramienta de ofuscación que empaqueta y oculta cargas útiles de malware.

Healer.exe: Utilidad para desactivar medidas de seguridad, específicamente Windows Defender.

Comprobador de Rendimiento: Utilidad que registra el rendimiento del malware y recopila información del sistema.

Otros: Utilidades que abusan de herramientas nativas de Windows como ‘wmiadap.exe’ y ‘wmiprvse.exe’.

Conclusión y Recomendaciones

KrakenLabs sospecha que Unfurling Hemlock tiene su sede en Europa del Este, basado en indicios como el uso del idioma ruso en algunas muestras y el Sistema Autónomo 203727, popular entre bandas de ciberdelincuentes de la región.

Outpost24 recomienda a los usuarios escanear los archivos descargados con herramientas antivirus actualizadas antes de ejecutarlos, ya que todo el malware lanzado en esta campaña está bien documentado y tiene firmas conocidas.

Fuente: Bleepingcomputer