Una nueva amenaza avanzada persistente (APT) ha sido detectada por investigadores de la firma de ciberseguridad ESET. El grupo, denominado TheWizards, está alineado con intereses estatales de China y ha estado activo al menos desde 2022. Esta operación se distingue por abusar de la funcionalidad de red IPv6 SLAAC (Stateless Address Autoconfiguration) para ejecutar sofisticados ataques del tipo adversario en el medio (AitM), comprometiendo actualizaciones de software legítimo e inyectando malware personalizado para Windows.

¿Quiénes son TheWizards?

TheWizards es un grupo APT altamente especializado que ha centrado sus campañas de ciberespionaje en múltiples regiones estratégicas del sudeste asiático y Medio Oriente. Entre sus objetivos identificados se encuentran organizaciones e individuos en Filipinas, Camboya, Emiratos Árabes Unidos, China continental y Hong Kong. Las víctimas incluyen empresas del sector del entretenimiento y apuestas en línea, así como objetivos gubernamentales y privados.

La herramienta Spellbinder y su explotación del protocolo IPv6

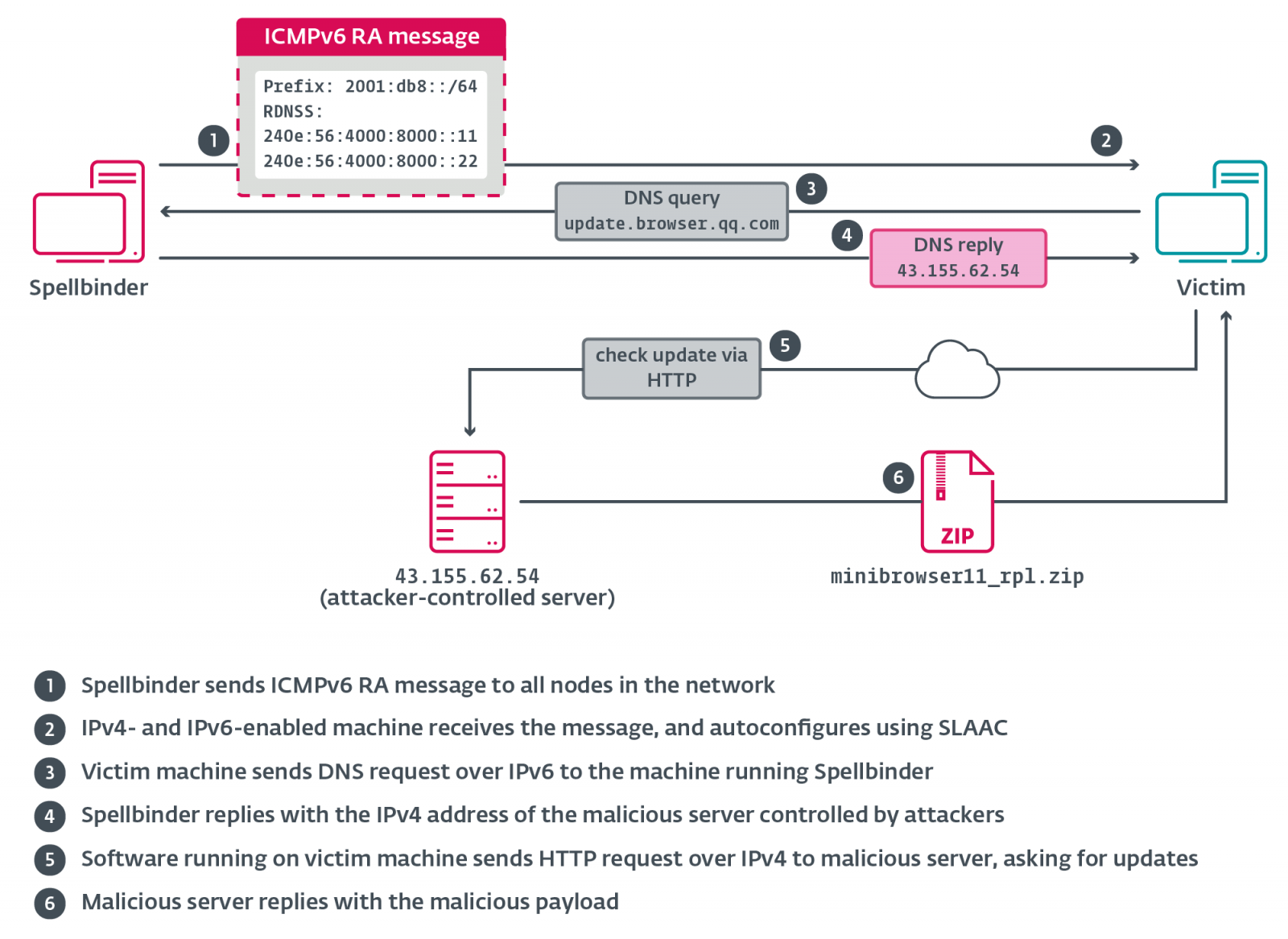

El vector de ataque principal utilizado por TheWizards es una herramienta maliciosa personalizada bautizada por ESET como Spellbinder. Esta herramienta aprovecha una característica legítima del protocolo IPv6 llamada SLAAC, que normalmente permite a los dispositivos configurarse automáticamente en redes sin necesidad de un servidor DHCP. SLAAC funciona mediante mensajes Router Advertisement (RA), enviados por enrutadores para proporcionar direcciones IP, puerta de enlace y servidores DNS.

Abuso de SLAAC con paquetes RA falsos

Spellbinder inyecta mensajes RA falsificados en la red local, lo que induce a los dispositivos Windows con IPv6 habilitado a aceptar direcciones IP, DNS y puertas de enlace definidas por el atacante. Al hacerlo, la herramienta redirecciona el tráfico de red hacia un servidor controlado por el atacante, donde este puede interceptar, analizar y modificar los paquetes de información.

Según el informe técnico de ESET:

«Spellbinder envía un paquete RA multicast cada 200 ms a ff02::1 (‘todos los nodos’); las máquinas Windows en la red con IPv6 habilitado se autoconfiguran automáticamente utilizando la información proporcionada, y comienzan a enviar tráfico a la máquina que ejecuta Spellbinder».

Este método constituye un ataque AitM (Adversary-in-the-Middle), mediante el cual los atacantes se insertan silenciosamente entre las víctimas y los servicios de red legítimos, sin necesidad de explotar vulnerabilidades del sistema operativo.

Secuestro de actualizaciones de software para instalar malware

Una vez que Spellbinder se encuentra activo en el sistema, el siguiente paso del ataque consiste en identificar y redirigir tráfico de actualización de software. La herramienta monitorea cuidadosamente las solicitudes a dominios pertenecientes a proveedores tecnológicos populares en China, incluyendo:

-

Tencent

-

Baidu

-

Xunlei

-

Youku

-

iQIYI

-

Kingsoft

-

Mango TV

-

Xiaomi

-

Meitu

-

Qihoo 360

-

Baofeng

Cuando se detecta una conexión a alguno de estos dominios, Spellbinder interviene el proceso de actualización, redirigiendo la descarga hacia versiones maliciosas modificadas que incluyen una puerta trasera llamada WizardNet.

Abusar de IPv6 SLAAC con la herramienta

Abusar de IPv6 SLAAC con la herramienta

Spellbinder Fuente: ESET

WizardNet: persistencia y control total del sistema

WizardNet otorga a los atacantes acceso persistente a los dispositivos comprometidos, permitiéndoles realizar múltiples acciones post-infección, entre ellas:

-

Instalar malware adicional

-

Robar credenciales

-

Manipular archivos

-

Ejecutar comandos arbitrarios

-

Expandir lateralmente a otros dispositivos en la red

El archivo malicioso inicial llega comprimido como

1 | AVGApplicationFrameHostS.zip |

, que se descomprime en un directorio que imita la estructura legítima de AVG Antivirus:

1 | %PROGRAMFILES%\AVG Technologies |

. Este directorio contiene los siguientes archivos:

-

1AVGApplicationFrameHost.exe

-

1wsc.dll

(librería maliciosa)

-

1log.dat

-

Una copia legítima de

1winpcap.exe, utilizada para cargar

1wsc.dlly ejecutar Spellbinder en memoria.

Medidas de prevención frente a Spellbinder y ataques AitM en IPv6

Para mitigar el riesgo de este tipo de amenazas avanzadas, se recomienda adoptar las siguientes medidas de seguridad en redes empresariales y entornos con conectividad IPv6:

-

Monitorear el tráfico IPv6: Implementar soluciones de detección de anomalías que inspeccionen mensajes RA y cambios inesperados en las configuraciones de red.

-

Desactivar IPv6 si no se utiliza activamente: En muchos entornos, IPv6 está habilitado por defecto sin ser necesario. Deshabilitarlo puede reducir la superficie de ataque.

-

Segmentación de red y control de dispositivos: Minimizar el riesgo de propagación lateral mediante políticas de segmentación estrictas y listas de control de acceso.

-

Bloqueo de software no autorizado: Supervisar la instalación de software en directorios sospechosos o fuera del control del administrador.

Casos relacionados: Blackwood y WPS Office

Este ataque se suma a otras campañas recientes detectadas por ESET, como la operación del grupo Blackwood, que en enero utilizó la función de actualización del software WPS Office para distribuir malware en entornos corporativos.

En conclusión, el caso de TheWizards y Spellbinder subraya la importancia de vigilar los protocolos de red infrautilizados como IPv6, los cuales a menudo no reciben suficiente atención en estrategias tradicionales de ciberseguridad. Estos ataques sofisticados demuestran que incluso funciones estándar de conectividad pueden ser aprovechadas por actores avanzados para comprometer infraestructuras críticas.

Mantenerse informado, actualizar las defensas de red y evaluar constantemente la exposición a nuevas superficies de ataque es clave para enfrentar esta nueva era de amenazas APT dirigidas.

Fuente: Bleeping Computer