Lo piratas informáticos están explotando una vulnerabilidad crítica que afecta a todos los enrutadores WiFi D-Link DIR-859 para recopilar información de cuentas del dispositivo, incluidas las contraseñas.

Esta vulnerabilidad, identificada como CVE-2024-0769 con una gravedad de 9.8, se trata de un fallo de recorrido de ruta que permite la divulgación de información. Aunque el modelo de router D-Link DIR-859 ha alcanzado su fin de vida útil (EoL) y ya no recibe actualizaciones, D-Link ha emitido un aviso de seguridad detallando que la falla reside en el archivo «fatlady.php» del dispositivo. Esta afecta a todas las versiones de firmware y facilita a los atacantes la filtración de datos de sesión, la escalada de privilegios y la obtención de control total a través del panel de administración.

D-Link no tiene planes de lanzar un parche para CVE-2024-0769, por lo que se recomienda a los propietarios del dispositivo migrar a un modelo compatible lo antes posible.

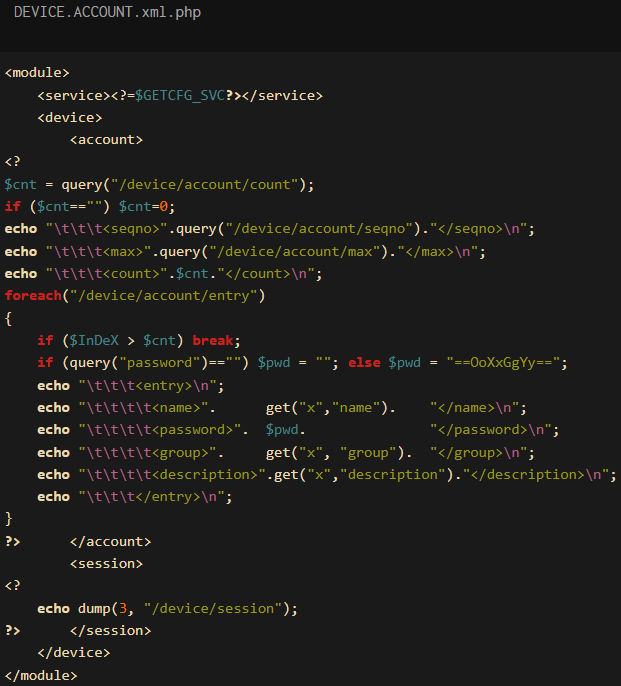

Contenido del archivo de configuración recuperado Fuente: GreyNoise

Contenido del archivo de configuración recuperado Fuente: GreyNoise

Actividad de explotación reciente

GreyNoise, una plataforma de monitoreo de amenazas, ha detectado activamente la explotación de CVE-2024-0769 en ataques que utilizan una variación del exploit público. Los piratas informáticos están apuntando específicamente a los archivos de configuración sensibles como ‘DEVICE.ACCOUNT.xml’, buscando extraer nombres de cuentas, contraseñas, grupos de usuarios y descripciones de usuarios del dispositivo.

Este ataque se aprovecha de solicitudes POST maliciosas dirigidas a ‘/hedwig.cgi’, utilizando CVE-2024-0769 para acceder a archivos de configuración mediante ‘fatlady.php’, donde podrían residir credenciales de usuario. Aunque no está claro el propósito exacto de esta información robada, la intención de los atacantes es obtener el control total del dispositivo, dado que no se espera que estos dispositivos reciban parches de seguridad.

GreyNoise advierte que el exploit público conocido podría adaptarse para apuntar a otros archivos de configuración, como ‘ACL.xml.php’, ‘ROUTE.STATIC.xml.php’, ‘INET.WAN-1.xml.php’ y ‘WIFI.WLAN-1.xml.php’. Estos archivos contienen configuraciones críticas como listas de control de acceso, NAT, configuraciones de firewall y cuentas de dispositivo, todos potenciales objetivos de explotación.

Para ayudar a los defensores, GreyNoise ha compilado una lista amplia de archivos que podrían ser invocados en ataques que exploten CVE-2024-0769, proporcionando una preparación adicional contra posibles variantes de explotación.

Fuente: BleepingComputer