El equipo de investigación de amenazas de Keep Aware observó recientemente un incidente de phishing que implicaba el aprovechamiento de la infraestructura legítima, la validación de correo electrónico de precisión y las técnicas de entrega evasivas.

Este ataque ilustra el abuso de dominios de confianza, la práctica de la validación de correo electrónico de phishing del lado del servidor y la necesidad crítica de una protección contra phishing de día cero basada en el navegador.

¿Qué pasó?

En un entorno real, la solución de seguridad del navegador de Keep Aware se configuró en modo silencioso para capturar todos los indicadores de comportamiento y amenazas del usuario sin interrumpir la sesión.

Esto le dio al equipo de seguridad una visibilidad completa de cada etapa del intento de phishing a medida que se desarrollaba, lo que permitió una evaluación clara de los vectores de ataque, las acciones del usuario y la fidelidad de la detección.

Identificación del robo de credenciales

Durante una revisión de las detecciones gestionadas, el equipo de investigación observó que las señales de phishing relacionadas con la autenticación se activaban en modo silencioso. Esto indicaba que un empleado había ingresado credenciales en una página web sospechosa.

Debido a que el navegador estaba configurado para el funcionamiento de solo visibilidad, el equipo de seguridad pudo observar la secuencia completa y detallada del intento de robo de credenciales al ver estas tácticas únicas de los atacantes.

Mediante la investigación generada por la extensión de seguridad del navegador de Keep Aware, el equipo pudo evaluar rápidamente el ataque de phishing encadenado, confirmar la entrada de credenciales y seguir inmediatamente los pasos de corrección, incluido el restablecimiento de la contraseña del usuario y la revisión de cualquier cuenta anómala o actividad de inicio de sesión.

Al habilitar las protecciones predeterminadas de Mantener alerta, este tipo de interacción se bloquea por completo. Y aunque el correo electrónico de phishing en sí no se observó directamente, la telemetría reveló una información clave: no hubo actividad del navegador inmediatamente antes de la visita a las páginas de phishing.

Esto indica que el usuario ha hecho clic en un vínculo desde fuera del entorno del explorador, probablemente desde una aplicación de correo electrónico, como Outlook.

Este es un encuentro común: incluso cuando el phishing comienza en la bandeja de entrada o en una plataforma de mensajería, el ataque en sí casi siempre se desarrolla en el navegador. Hoy en día, el navegador es el lugar donde se abusa fácilmente de la confianza, los scripts evasivos se ejecutan fácilmente y, en última instancia, se recolectan las credenciales.

En este caso, el empleado había hecho clic en un enlace a un sitio web legítimo que alojaba una página maliciosa.

Resumen de la campaña/ataque

1) Alojamiento en un dominio legítimo

El empleado atacado visitó un dominio legítimo de 9 años de antigüedad con una reputación limpia y una fuerte presencia en Internet para vender tiendas de campaña. Sin embargo, este dominio «de confianza» se había visto comprometido para alojar una página de formulario maliciosa en la ruta de acceso del archivo /memo/home.html.

Al visitar el enlace, al usuario se le presentó un mensaje que afirmaba que se había compartido con él un «Documento confidencial», instándolo a ingresar su correo electrónico para descargar el PDF de pago.

Estas son sugerencias de ingeniería social que vemos con frecuencia: frases diseñadas para que el usuario haga clic en enlaces y proporcione credenciales para obtener acceso a un supuesto documento comercial.

Evasión Básica: JavaScript Anti-Análisis

Esta página maliciosa incluía protecciones básicas contra el análisis. Deshabilita los menús contextuales del botón derecho y bloquea los atajos de teclado comunes que los analistas de seguridad o los usuarios curiosos de Internet pueden usar para inspeccionar o guardar la página.

Estas técnicas simples se usan ampliamente para obstruir los esfuerzos de análisis para ver el código de la página o los comportamientos en segundo plano.

Código de manejo de formularios

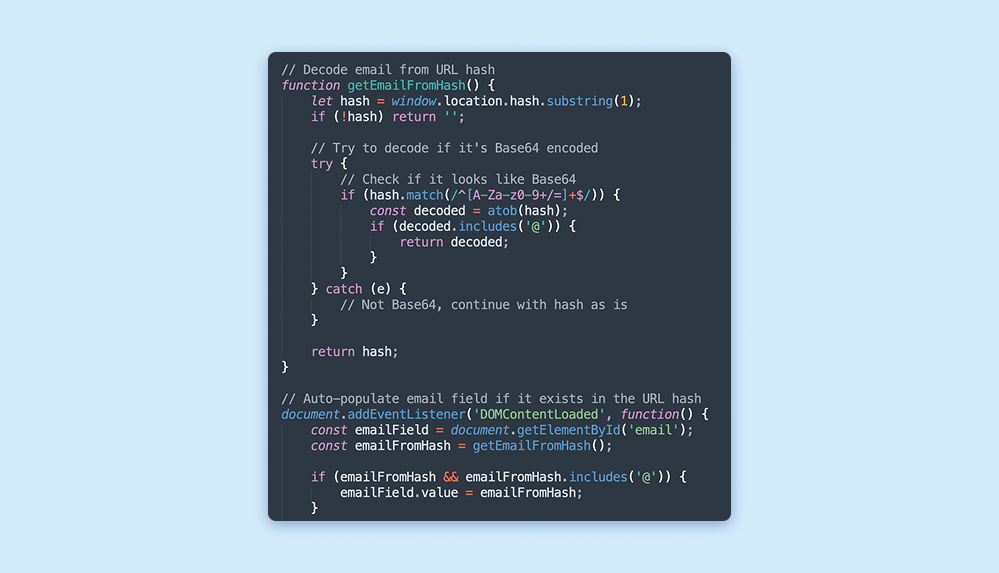

Además de los mecanismos anti-análisis, esta infraestructura de phishing incluye lógica para manejar dinámicamente la entrada de correo electrónico dependiendo de cómo la víctima llegue a la página.

Se rellena previamente con el correo electrónico de la víctima

Si el enlace de phishing contiene la dirección de correo electrónico de la víctima en la parte de anclaje de la URL (después del signo «#»), el código JavaScript extraerá e insertará automáticamente ese correo electrónico en el formulario. Esto reduce un paso para la víctima, elimina la fricción del proceso y puede aumentar la credibilidad y la tasa de éxito.

Esta técnica de prepoblación implica que los correos electrónicos de phishing incluyen enlaces específicos del objetivo, como: compromised.domain.com/file/path?#[email protected]

Técnicas similares se han visto antes, como en un artículo reciente, donde un SVG malicioso adjunto en un correo electrónico de phishing usó JavaScript para agregar el correo electrónico de la víctima a una URL maliciosa y redirigir el navegador.

Los enlaces específicos de destino que rellenan previamente formularios de inicio de sesión falsos tienen dos propósitos:

- Para rastrear qué usuarios hacen clic en enlaces de phishing;

- Para agilizar el proceso de phishing.

Lógica de envío de correo electrónico

Si una dirección de correo electrónico no está presente en el anclaje de la URL, el formulario espera a que la víctima ingrese manualmente su correo electrónico y lo envíe.

Al enviar el formulario, suceden dos cosas:

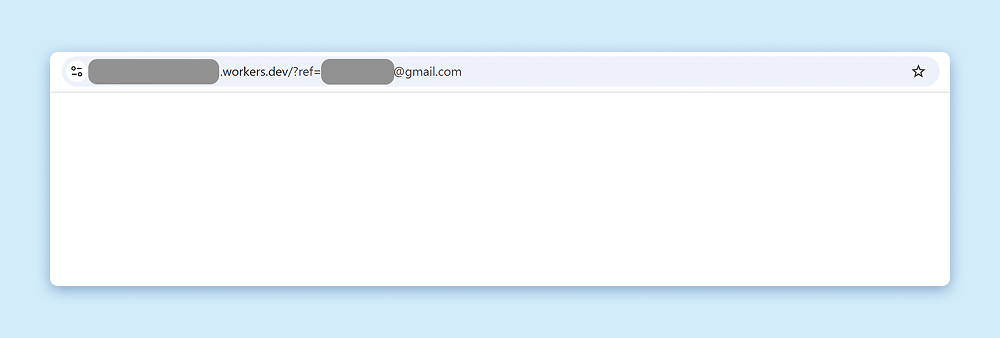

- Redireccionamiento a sitio malicioso: La página redirige la pestaña del usuario a otra URL, un subdominio .workers.dev malicioso con el correo electrónico en el parámetro de consulta (?ref=<email>).

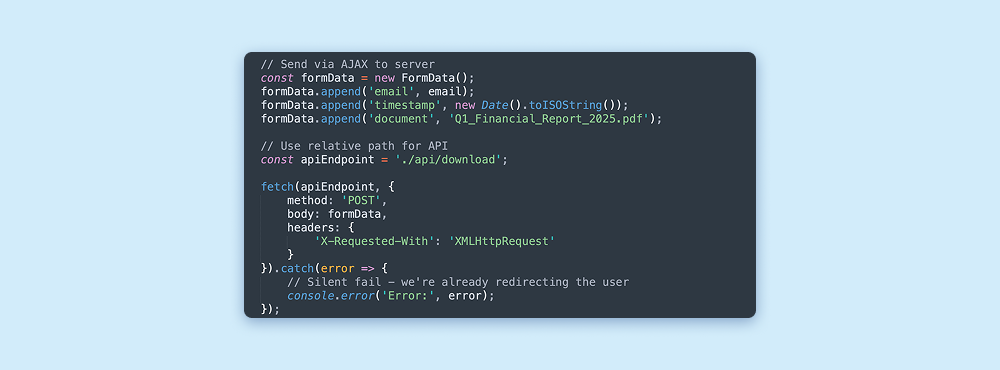

Fragmento de JavaScript que muestra que envía el correo electrónico de la víctima a un subdominio .workers.dev - Correo electrónico enviado al punto de conexión de la API: Simultáneamente, el correo electrónico y la marca de tiempo del usuario se enviaron a un punto de conexión de la API.

Fragmento de JavaScript que envía una solicitud POST con información de la víctima a un punto de conexión de API

Este mecanismo de envío señala una infraestructura de phishing más avanzada, capaz de validar a las víctimas en tiempo real y adaptar lo que vieron a continuación.

2) «Un paso más antes de continuar»: Uso de CAPTCHA

Después de enviar un correo electrónico y antes de pasar a la página final de phishing, el usuario fue dirigido a otro sitio malicioso y desafiado con un CAPTCHA de Cloudflare.

.png)

Esta táctica no es inusual. Los CAPTCHA reales (no solo los falsos) son muy utilizados por los actores de phishing para:

- Evite que los bots y los escáneres automatizados analicen la página final de phishing

- Evite la detección por parte de los motores tradicionales de escaneo de URL

- Dar credibilidad al proceso

Los CAPTCHA pueden ayudar a los atacantes a evadir herramientas y mantener el engaño durante más tiempo.

3) Página de phishing personalizada, validada por correo electrónico

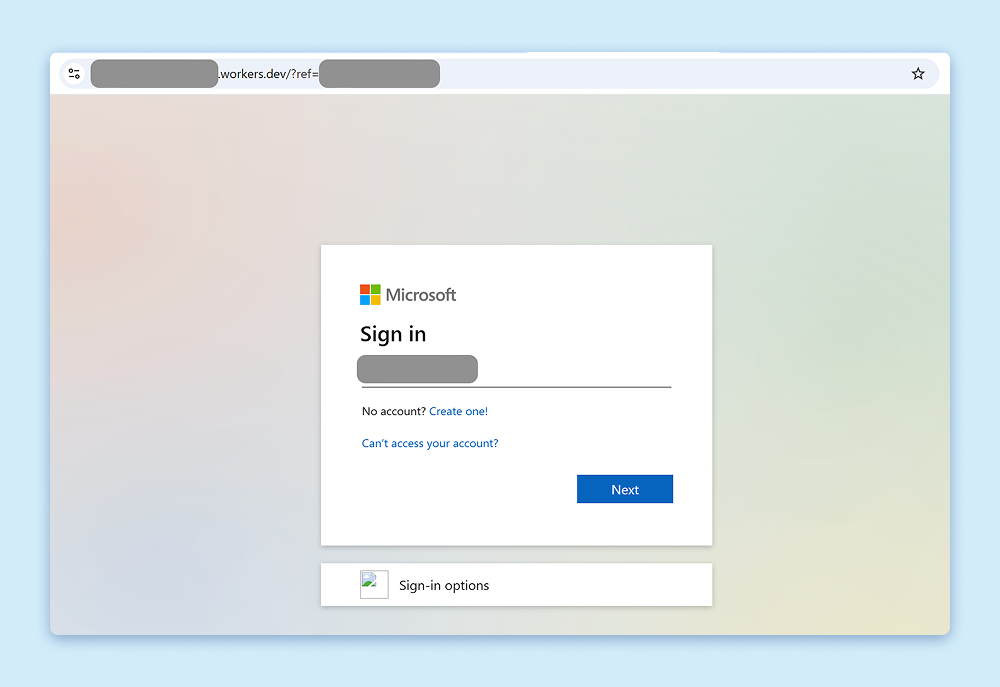

Después de pasar el CAPTCHA, la página de phishing a veces se convertía en un formulario de inicio de sesión falso de Microsoft. Pero no siempre.

Lo que desencadena la carga útil de phishing depende del correo electrónico que haya ingresado un usuario.

Correo electrónico personal (por ejemplo, @gmail.com): La página devuelve una pantalla en blanco.

Correo electrónico corporativo (correo electrónico comercial válido, pero probablemente no esté en la lista del atacante): La página devuelve una página de inicio de sesión básica de Microsoft, sin personalización.

Dirección de correo electrónico de destino (correo electrónico comercial válido y en la lista del atacante): La página de phishing reveló una página de inicio de sesión falsa de Microsoft personalizada con el logotipo de la empresa de la víctima, un fondo de marca y una referencia a las iniciales del servicio de asistencia de la organización.

Este comportamiento sugiere que el back-end del atacante realiza la validación de correo electrónico del lado del servidor. En función de si el correo electrónico está incluido en una lista dirigida o se considera un correo electrónico personal, la infraestructura de phishing entrega selectivamente una carga útil.

Phishing validado con precisión, del lado del servidor

Esta técnica, en la que un atacante valida una dirección de correo electrónico en tiempo real para asegurarse de que solo los objetivos previstos o los objetivos de mayor valor reciban la página de phishing final, se conoce como «phishing validado con precisión».

La técnica de validación de correo electrónico se ejecuta a través de código del lado del cliente o llamadas a la API. En este caso, la validación del correo electrónico parece ocurrir en el lado del servidor, no en el lado del cliente a través de JavaScript.

El correo electrónico proporcionado se envía a una API de backend, que determina lo que sucede a continuación, lo que hace que la lógica de phishing sea aún más difícil de detectar solo a través de la inspección estática o del lado del cliente.

Vencer el phishing de precisión con detección de día cero en tiempo real

A pesar de la sofisticación y la lógica del lado del servidor, el objetivo final sigue siendo simple: robar credenciales. Independientemente de cómo se produzca la validación del correo electrónico, el usuario objetivo siempre terminará en una página maliciosa diseñada para robar credenciales.

Si su pila de seguridad puede bloquear páginas de phishing, ya sean de día cero o no, validadas con precisión o no, y antes de que un usuario ingrese su contraseña, el atacante se va con las manos vacías.

Para defenderse de este tipo de phishing avanzado y dirigido:

- Asegúrese de que su pila de seguridad pueda detectar y bloquear páginas de phishing incluso en dominios de confianza

- Invierta en herramientas que reconozcan la suplantación de plataformas empresariales legítimas que utiliza su organización (por ejemplo, Microsoft 365, Okta, Google Workspace)

- Asegúrese de que sus empleados tengan protección en tiempo real a nivel de navegador, no solo filtrado de correo electrónico

Mantenerse al día con los ataques en constante evolución

El phishing sigue evolucionando, aprovechando la infraestructura legítima, la validación de correo electrónico de precisión y las técnicas de entrega evasivas. Pero aunque las técnicas parecen volverse más sofisticadas, la solución sigue siendo clara: la protección en tiempo real en el navegador es fundamental.

Evitar que los usuarios interactúen con páginas de inicio de sesión engañosas es la forma más segura de detener el phishing en seco, independientemente de cualquier lógica de validación sofisticada.

Fuente: Fuente: Bleeping Computer