Microsoft anunció hoy que los administradores de TI ahora pueden configurar cualquier sistema de Windows que aún reciba actualizaciones de seguridad para bloquear automáticamente los ataques de fuerza bruta dirigidos…

Los investigadores detallan la falla crítica de RCE informada en el popular sandbox de JavaScript vm2

Un adversario remoto podría abusar de una falla de seguridad ahora parcheada en el módulo de espacio aislado de JavaScript vm2 para romper las barreras de seguridad y realizar operaciones…

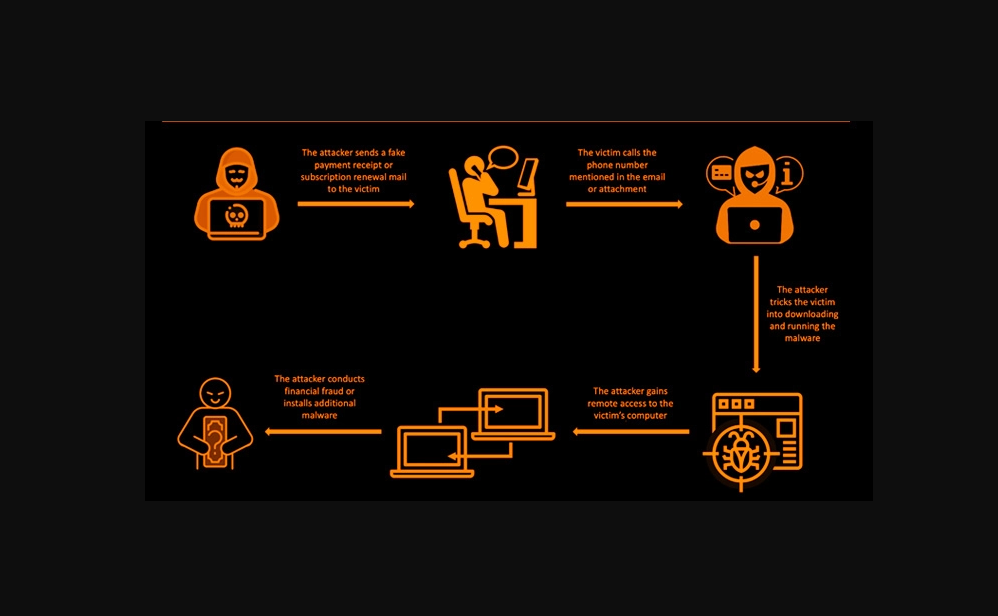

Los ataques de phishing de devolución de llamada de BazarCall evolucionan constantemente en sus tácticas de ingeniería social

Los operadores detrás del método de phishing de devolución de llamada BazaCall han seguido evolucionando con tácticas de ingeniería social actualizadas para implementar malware en redes específicas. El esquema finalmente…

Ya está disponible el kernel Linux 6.0: una de las versiones con más commits

Habemus nueva serie del kernel Linux, la 6.x. Linus Torvalds ha anunciado hace unas horas el lanzamiento de la versión 6.0 del kernel tras dos meses de desarrollo. Torvalds, que lleva…

La cadena minorista rusa ‘DNS’ confirma el hackeo después de que los datos se filtraran en línea

La cadena minorista rusa ‘DNS‘ (Digital Network System) reveló ayer que sufrió una violación de datos que expuso la información personal de clientes y empleados. DNS es la segunda cadena…

Microsoft permitirá a los usuarios de Office 365 denunciar mensajes de phishing de Teams

Microsoft está trabajando en la actualización de Microsoft Defender para Office 365 para permitir que los usuarios de Microsoft Teams alerten al equipo de seguridad de su organización sobre cualquier…

Ataques cibernéticos contra gobiernos de Medio Oriente ocultan malware en el logotipo de Windows

Se ha observado a un actor de amenazas centrado en el espionaje utilizando un truco esteganográfico para ocultar una puerta trasera previamente no documentada en un logotipo de Windows en…

Reportado primero por Latinus y luego confirmado por el presidente de la república, Andrés Manuel López Obrador, la SEDENA fue objetivo de un ataque cibernético y le fueron robados 6 TB de documentos. El responsable…

Por el hackeo a la SEDENA, Guacamaya está dando la información a solicitantes y sin cobrar por ello

6 TB de información le fueron robados a la Secretaría de la Defensa Nacional y el responsable, Grupo Guacamaya, está otorgando la información sin cobrar por ella. El especialista en ciberseguridad y director…

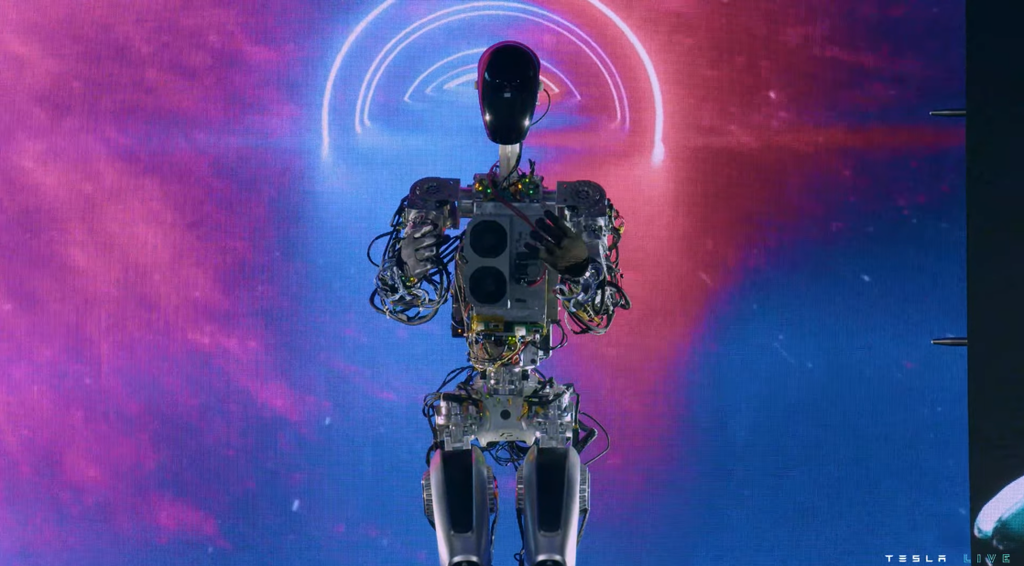

Así luce la primera versión ‘Optimus’ el robot humanoide de Tesla y Elon Musk

Finalmente después de más de un año de haberlo anunciado y de conocer (en forma de disfraz) a Optimus, el robot humanoide de Tesla, Elon Musk al fin ha mostrado el prototipo, durante…