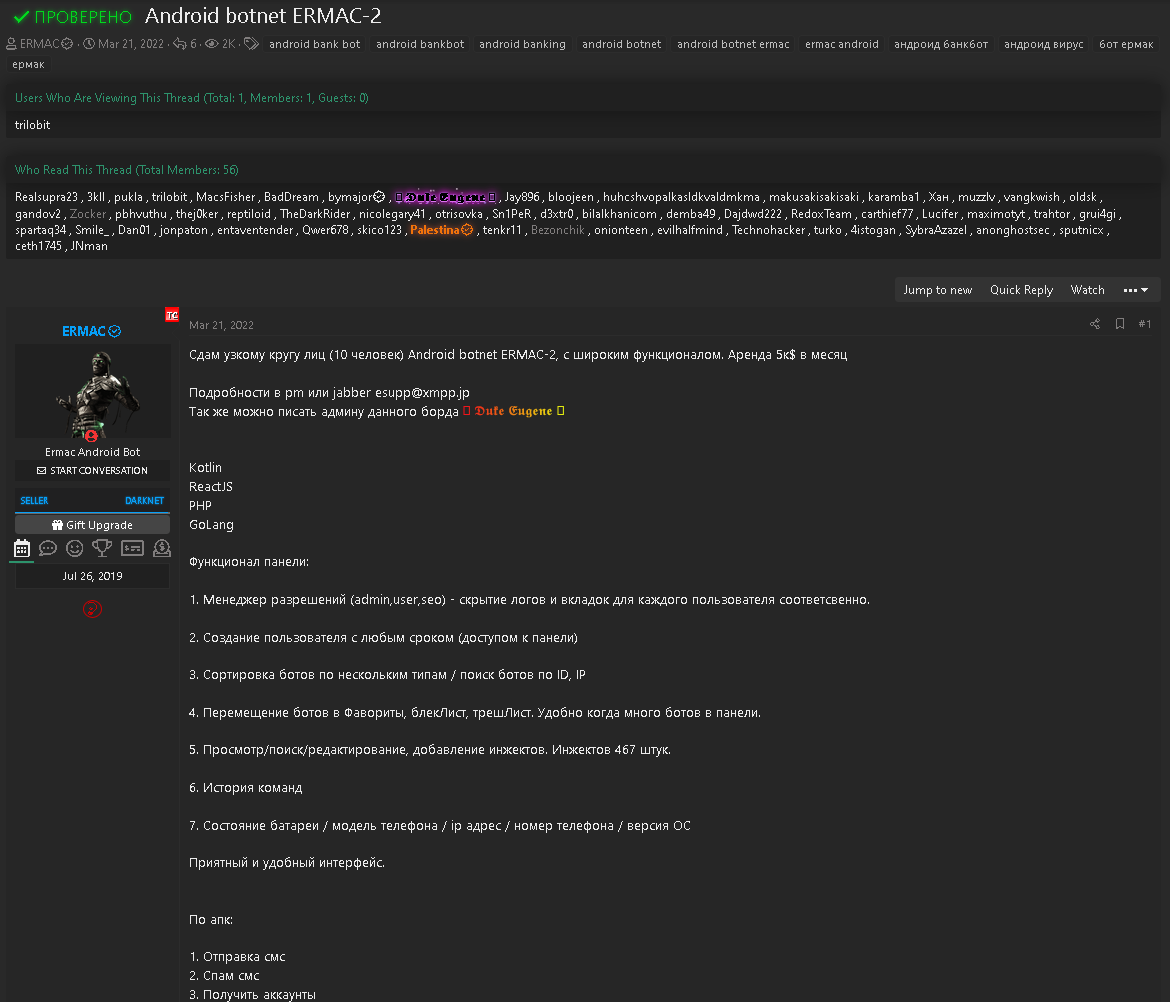

El troyano bancario para Android ERMAC ha lanzado la versión 2.0, aumentando la cantidad de aplicaciones objetivo de 378 a 467, cubriendo una gama mucho más amplia de aplicaciones para robar credenciales de cuentas y billeteras criptográficas.

El objetivo del troyano es enviar credenciales de inicio de sesión robadas a los actores de amenazas, quienes luego las usan para tomar el control de las cuentas bancarias y de criptomonedas de otras personas y realizar fraudes financieros o de otro tipo.

Actualmente, ERMAC se vende a miembros de sitios de la red oscura a una tarifa de suscripción de $ 5,000 por mes, que es $ 2,000 por encima del precio de la primera versión, lo que refleja la actualización de las funciones y su popularidad.

Aplicación Fake Bolt Food

La primera campaña de malware que utiliza el nuevo malware ERMAC 2.0 es una aplicación falsa de Bolt Food dirigida al mercado polaco.

Según los investigadores de ESET , los atacantes distribuyeron la aplicación de Android a través del sitio web “bolt-food[.]site”, haciéndose pasar por el servicio europeo legítimo de entrega de alimentos. Este sitio falso todavía está activo en el momento de escribir este artículo.

Es probable que los usuarios terminen en el sitio falso a través de un correo electrónico de phishing, publicaciones maliciosas en las redes sociales, smishing, publicidad maliciosa, etc. Si descargan la aplicación, reciben una solicitud de permiso que exige el control total de su dispositivo.

.jpg)

(ESET)

Se requiere otorgar acceso al Servicio de accesibilidad para servir las superposiciones de aplicaciones, engañando a la víctima para que ingrese sus credenciales en formularios que parecen legítimos pero son solo clones de las interfaces reales de la aplicación.

Cyble ha probado el malware para un análisis técnico más profundo y confirma que se otorga a sí mismo 43 permisos tras la instalación (a través de Accesibilidad), incluido el acceso a SMS, acceso a contactos, creación de ventanas de alerta del sistema, grabación de audio y acceso de lectura y escritura de almacenamiento completo.

Apuntando a una gran cantidad de aplicaciones

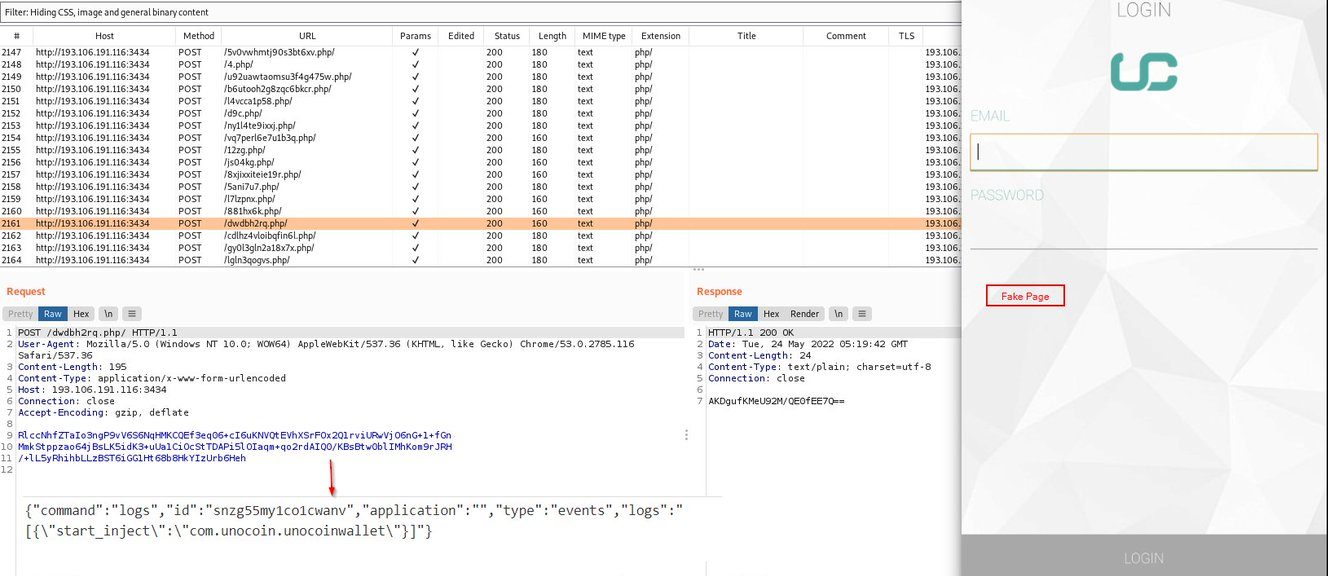

ERMAC primero determina qué aplicaciones están instaladas en el dispositivo host y luego envía la información al servidor C2.

La respuesta contiene los módulos de inyección que coinciden con la lista de aplicaciones en formato HTML cifrado, que el malware descifra y almacena en el archivo de preferencias compartidas como «setting.xml».

.png)

Cuando la víctima intenta iniciar la aplicación real, se produce la acción de inyección y se carga una página de phishing en la parte superior de la GUI real. Las credenciales recolectadas se envían al mismo C2 que proporcionó las inyecciones.

Los comandos soportados por ERMAC 2.0 son los siguientes:

- downloadingInjections : envía la lista de aplicaciones para descargar inyecciones

- logs : envía registros de inyección al servidor

- checkAP – Verifica el estado de la aplicación y envíala al servidor

- registro : envía datos del dispositivo

- updateBotParams : envía los parámetros actualizados del bot

- downloadInjection : se utiliza para recibir la página HTML de phishing

Las aplicaciones bancarias a las que se dirige EMAC 2.0 incluyen instituciones de todo el mundo, lo que hace que la aplicación sea adecuada para su implementación en muchos países. Además, también se roban las populares carteras de criptomonedas y las aplicaciones de gestión de activos.

Los analistas de Cyble han encontrado muchas similitudes con el malware “Cerberus”, por lo que parece que la segunda versión del potente troyano se basa en él.

La extensa lista de aplicaciones compatibles lo convierte en un malware potente, pero vale la pena señalar que tendría problemas en las versiones 11 y 12 de Android, gracias a las restricciones adicionales que Google agregó para evitar el abuso del Servicio de Accesibilidad.

Para evitar infecciones de troyanos de Android, evite descargar APK fuera de Play Store, especialmente de sitios web que no haya confirmado como legítimos.

Fuente: https://www.bleepingcomputer.com