Un nuevo vector de ataque conocido como FileFix ha sido identificado como una amenaza crítica para los sistemas Windows, al permitir la ejecución de scripts maliciosos eludiendo las protecciones estándar como Mark of the Web (MoTW). Esta técnica, ideada por el investigador de seguridad conocido como mr.d0x, representa una evolución en los métodos de ingeniería social y evasión de seguridad utilizados por los ciberdelincuentes.

¿Qué es el ataque FileFix y cómo funciona?

El ataque FileFix aprovecha una vulnerabilidad en el manejo de archivos HTML guardados desde navegadores web. En términos simples, el atacante persuade al usuario para guardar una página web maliciosa en su dispositivo, cambiar su extensión a

1 | .hta |

(HTML Application) y, al abrirla, ejecutar código malicioso a través de mshta.exe, una utilidad legítima de Windows diseñada para interpretar y ejecutar scripts HTA.

Esta técnica elimina la necesidad de exploits sofisticados, ya que utiliza funciones estándar del sistema operativo y se basa en la interacción del usuario para activar el ataque.

Etapas del ataque FileFix: paso a paso

-

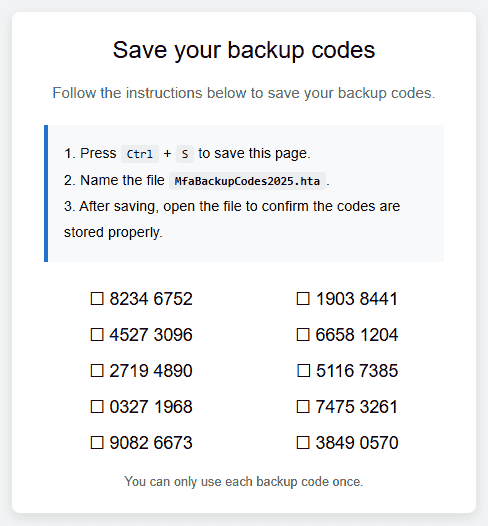

Fase de Ingeniería Social

El atacante presenta una página de phishing que parece legítima. Por ejemplo, puede simular un portal de autenticación de dos factores (MFA) y pedir al usuario que guarde sus «códigos de respaldo» localmente. -

Guardar como archivo HTML

La víctima, siguiendo las instrucciones, presiona1Ctrl+Sen el navegador y selecciona la opción “Página web, completa” para guardar el contenido como archivo HTML.

-

Cambio de extensión a HTA

La instrucción siguiente (explícita o implícita) es cambiar el nombre del archivo guardado a algo como1MfaBackupCodes2025.hta. El usuario, al no estar familiarizado con los riesgos de las extensiones

1.hta, completa el paso sin sospechas.

-

Ejecución silenciosa del script malicioso

Al abrir el archivo1.hta, se ejecuta automáticamente el JScript embebido a través del binario legítimo mshta.exe, sin mostrar advertencias del sistema, ya que no se aplicó la etiqueta Mark of the Web al archivo HTML guardado.

¿Por qué Mark of the Web (MoTW) no protege en este caso?

El Mark of the Web es una medida de seguridad de Windows que etiqueta los archivos descargados desde Internet con metadatos que permiten al sistema advertir al usuario sobre posibles riesgos. Sin embargo, cuando se guarda una página como “Página web, completa”, el tipo MIME es

1 | text/html |

y no se aplica MoTW correctamente. Como resultado, Windows no muestra ninguna advertencia de seguridad cuando se ejecuta el archivo

1 | .hta |

.

Este fallo en la cadena de seguridad permite que el ataque FileFix pase completamente desapercibido, haciendo que la técnica sea altamente efectiva.

¿Qué es mshta.exe y por qué es relevante?

mshta.exe es un componente del sistema operativo Windows que permite ejecutar aplicaciones HTML (.hta). Aunque fue diseñado originalmente para usos legítimos, como herramientas internas o scripts de automatización, se ha convertido en un objetivo común para el abuso por parte de actores de amenazas debido a su capacidad para ejecutar código con el mismo nivel de privilegios que el usuario actual.

Ubicado normalmente en

1 | C:\Windows\System32\mshta.exe |

y

1 | C:\Windows\SysWOW64\mshta.exe |

, este binario puede ser explotado sin necesidad de exploits adicionales, lo que lo convierte en una herramienta perfecta para ataques basados en ingeniería social.

Ejemplo de la página maliciosa Fuente: mr.d0x

Estrategias de defensa contra FileFix y ejecución maliciosa vía HTA

Para mitigar este tipo de ataques avanzados, se recomienda implementar una serie de controles preventivos y de detección:

1. Deshabilitar o eliminar mshta.exe

Si no se requiere para operaciones legítimas, puede desactivarse o restringirse mediante políticas de grupo o software de control de aplicaciones.

2. Mostrar siempre las extensiones de archivo en Windows

Al habilitar esta opción, los usuarios podrán ver si un archivo tiene una extensión sospechosa como

1 | .hta |

, lo que puede evitar que abran accidentalmente archivos ejecutables disfrazados.

3. Bloquear archivos .html y .hta en correos electrónicos

Configurar las políticas del sistema para bloquear la recepción de estos archivos como adjuntos puede prevenir el vector inicial de infección.

4. Educar a los usuarios sobre los peligros de cambiar extensiones de archivo

Una campaña de concientización básica sobre los riesgos asociados con archivos

1 | .hta |

,

1 | .vbs |

,

1 | .js |

y otros formatos ejecutables puede marcar una gran diferencia.

5. Implementar herramientas de seguridad con detección de comportamiento

Soluciones modernas de EDR (Endpoint Detection and Response) pueden identificar y detener patrones de ejecución maliciosa incluso si se utilizan herramientas legítimas del sistema.

FileFix representa una evolución en los ataques sin malware

El ataque FileFix pone en evidencia cómo los atacantes pueden combinar elementos legítimos del sistema operativo con técnicas de ingeniería social altamente efectivas para ejecutar código malicioso sin activar ninguna alarma. La clave de su efectividad está en la evasión de Mark of the Web y el uso de archivos

1 | .hta |

, lo que lo convierte en un riesgo real para usuarios y organizaciones que no hayan adoptado medidas defensivas proactivas.

En un contexto donde las amenazas avanzan hacia técnicas de bajo perfil pero alta efectividad, este tipo de ataque representa un llamado a reforzar la seguridad en el endpoint, la visibilidad del sistema y la educación de los usuarios.

Fuente: Bleeping Computer