Una campaña maliciosa aprovechó las aparentemente inofensivas aplicaciones de cuentagotas de Android en Google Play Store para comprometer los dispositivos de los usuarios con malware bancario .

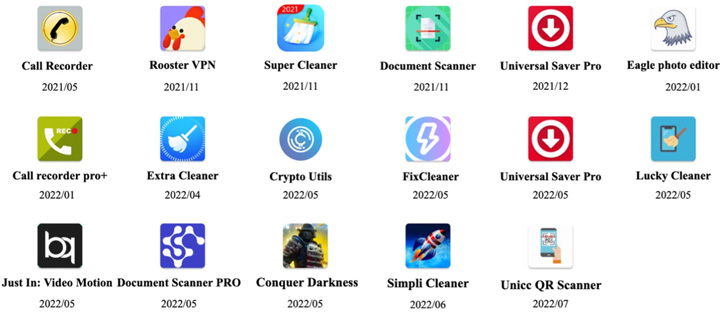

Estas 17 aplicaciones cuentagotas, denominadas colectivamente DawDropper por Trend Micro, se hacen pasar por aplicaciones de productividad y utilidades, como escáneres de documentos, lectores de códigos QR, servicios de VPN y grabadoras de llamadas, entre otras. Todas estas aplicaciones en cuestión se han eliminado del mercado de aplicaciones.

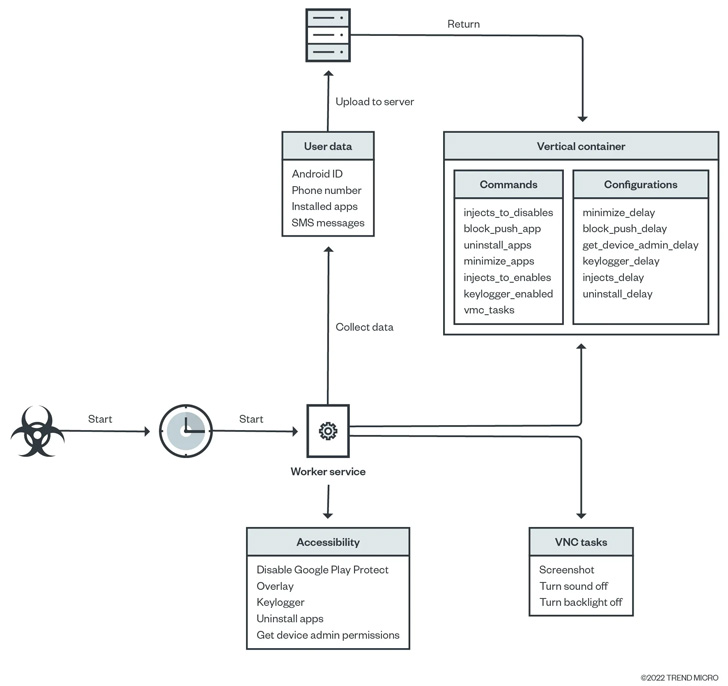

«DawDropper utiliza Firebase Realtime Database, un servicio en la nube de terceros, para evadir la detección y obtener dinámicamente una dirección de descarga de carga útil», dijeron los investigadores . «También alberga cargas útiles maliciosas en GitHub».

Los droppers son aplicaciones diseñadas para evadir los controles de seguridad de Play Store de Google, luego de lo cual se utilizan para descargar malware más potente e intrusivo en un dispositivo, en este caso, Octo (Coper), Hydra , Ermac y TeaBot .

Las cadenas de ataque involucraron al malware DawDropper estableciendo conexiones con una base de datos en tiempo real de Firebase para recibir la URL de GitHub necesaria para descargar el archivo APK malicioso.

- Grabador de llamadas APK (com.caduta.aisevsk)

- Gallo VPN (com.vpntool.androidweb)

- Super Cleaner: hiper e inteligente (com.j2ca.callrecorder)

- Escáner de documentos – Creador de PDF (com.codeword.docscann)

- Universal Saver Pro (com.virtualapps.universalsaver)

- Editor de fotos Eagle (com.techmediapro.photoediting)

- Grabadora de llamadas pro+ (com.chestudio.callrecorder)

- Limpiador adicional (com.casualplay.leadbro)

- Crypto Utils (com.utilsmycrypto.mainer)

- FixCleaner (com.cleaner.fixgate)

- Recién llegado: Video Motion (com.olivia.openpuremind)

- com.myunique.sequencestore

- com.flowmysequto.yamer

- com.qaz.universalsaver

- Limpiador afortunado (com.luckyg.cleaner)

- Limpiador Simpli (com.scando.qukscanner)

- Escáner QR Unicc (com.qrdscannerratedx)

Entre los cuentagotas se incluye una aplicación llamada «Unicc QR Scanner» que Zscaler marcó anteriormente a principios de este mes como distribuidora del troyano bancario Coper, una variante del malware móvil Exobot.

También se sabe que Octo deshabilita Google Play Protect y usa la computación de red virtual (VNC) para grabar la pantalla del dispositivo de la víctima, incluida información confidencial como credenciales bancarias, direcciones de correo electrónico y contraseñas, y PIN, todo lo cual se extrae posteriormente a un servidor remoto. .

Los droppers bancarios, por su parte, han evolucionado desde principios de año, pasando de las direcciones de descarga de carga útil codificadas a usar un intermediario para ocultar la dirección que aloja el malware.

«Los ciberdelincuentes encuentran constantemente formas de evadir la detección e infectar tantos dispositivos como sea posible», dijeron los investigadores.

«Además, debido a que existe una gran demanda de formas novedosas de distribuir malware móvil, varios actores maliciosos afirman que sus cuentagotas podrían ayudar a otros ciberdelincuentes a difundir su malware en Google Play Store, lo que da como resultado un modelo de cuentagotas como servicio ( DaaS ). .»

Fuente: https://thehackernews.com