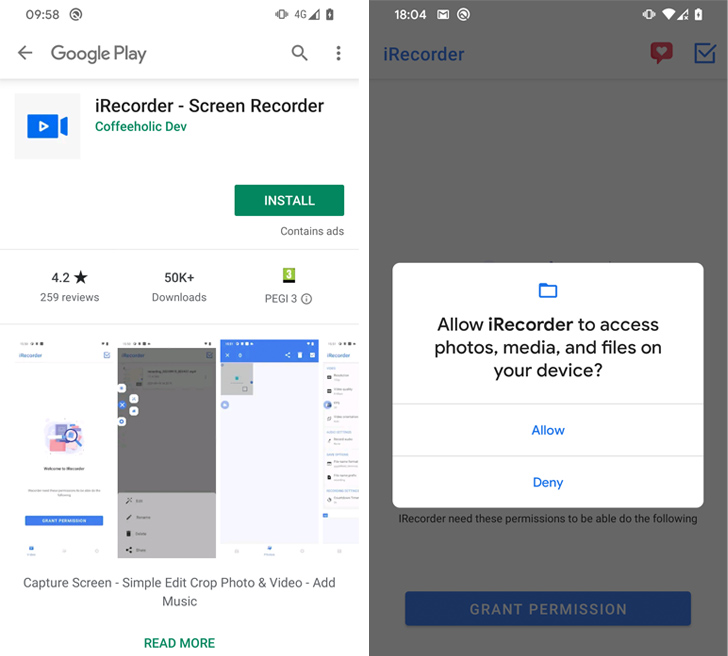

Google ha eliminado una aplicación de grabación de pantalla llamada «iRecorder – Screen Recorder» de Play Store después de que se descubrió que se colaba en capacidades de robo de información casi un año después de que la aplicación se publicara como una aplicación inocua.

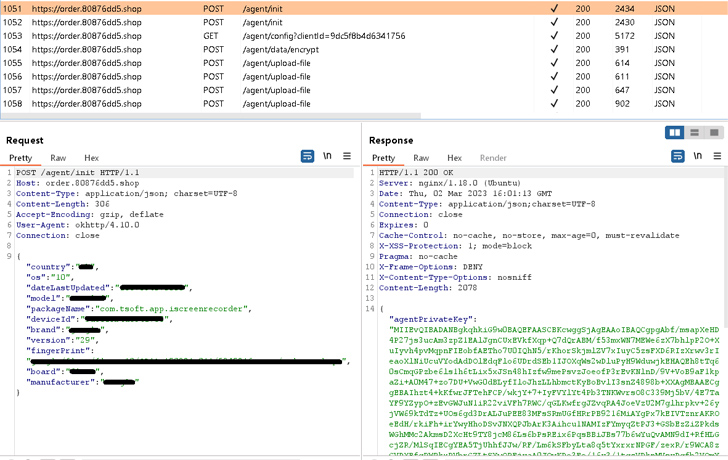

La aplicación (nombre del paquete APK «com.tsoft.app.iscreenrecorder»), que acumuló más de 50,000 instalaciones, se cargó por primera vez el 19 de septiembre de 2021. Se cree que la funcionalidad maliciosa se introdujo en la versión 1.3.8, que se lanzó el 24 de agosto de 2022.

«Es raro que un desarrollador cargue una aplicación legítima, espere casi un año y luego la actualice con código malicioso», dijo el investigador de seguridad de ESET, Lukáš Štefanko, en un informe técnico.

«El código malicioso que se agregó a la versión limpia de iRecorder se basa en el código abierto AhMyth Android RAT (troyano de acceso remoto) y se ha personalizado en lo que llamamos AhRat«.

iRecorder fue marcado por primera vez como albergando el troyano AhMyth el 28 de octubre de 2022 por el analista de seguridad de Kaspersky, Igor Golovin, lo que indica que la aplicación logró mantenerse accesible todo este tiempo e incluso recibió una nueva actualización tan recientemente como el 26 de febrero de 2023.

El comportamiento malicioso de la aplicación implica especialmente extraer grabaciones de micrófono y recolectar archivos con extensiones específicas, con ESET describiendo AhRat como una versión liviana de AhMyth.

La característica de recopilación de datos apunta a un posible motivo de espionaje, aunque no hay evidencia para vincular la actividad a ningún actor de amenaza conocido. Sin embargo, AhMyth ha sido empleado previamente por Transparent Tribe en ataques dirigidos al sur de Asia.

iRecorder es el trabajo de un desarrollador llamado Coffeeholic Dev, que también ha lanzado varias otras aplicaciones a lo largo de los años. Ninguno de ellos es accesible al momento de escribir –

- iBlock (com.tsoft.app.iblock.ad)

- iCleaner (com.isolar.icleaner)

- iEmail (com.tsoft.app.email)

- iLock (com.tsoft.app.ilock)

- iVideoDownload (com.tsoft.app.ivideodownload)

- iVPN (com.ivpn.speed)

- Altavoz de archivo (com.teasoft.filespeaker)

- QR Saver (com.teasoft.qrsaver)

- Tin nóng tin lạnh (leer: Noticias calientes y noticias frías en vietnamita) (com.teasoft.news)

Este desarrollo es solo el último ejemplo de malware que adopta una técnica llamada control de versiones, que se refiere a cargar una versión limpia de la aplicación en Play Store para generar confianza entre los usuarios y luego agregar código malicioso en una etapa posterior a través de actualizaciones de la aplicación, en un intento por deslizarse a través del proceso de revisión de la aplicación.

«El caso de investigación de AhRat sirve como un buen ejemplo de cómo una aplicación inicialmente legítima puede transformarse en una maliciosa, incluso después de muchos meses, espiando a sus usuarios y comprometiendo su privacidad«, dijo Štefanko.

Fuente: https://thehackernews.com