El grupo de ransomware Interlock ha desplegado una nueva herramienta maliciosa previamente no documentada: NodeSnake RAT, un troyano de acceso remoto avanzado que apunta a instituciones educativas, con el objetivo de establecer acceso persistente a redes corporativas y facilitar ataques de mayor alcance, como la exfiltración y cifrado de datos.

Ataques dirigidos contra universidades del Reino Unido

Investigadores de la firma de ciberseguridad QuorumCyber han identificado al menos dos campañas de ataques dirigidas a universidades británicas, ocurridas en enero y marzo de 2025, donde Interlock utilizó variantes diferentes del malware NodeSnake. Estas diferencias entre muestras indican un desarrollo activo y una mejora continua de la herramienta.

El uso de NodeSnake RAT marca una evolución en la estrategia de persistencia del grupo Interlock, reforzando su enfoque en mantener el control a largo plazo sobre sistemas comprometidos antes de lanzar ataques de ransomware destructivos.

¿Quién es Interlock?

Interlock es un grupo de cibercriminales especializados en ransomware, activo desde septiembre de 2024. Desde su aparición, ha atacado objetivos de alto perfil, incluyendo:

-

La Universidad Tecnológica de Texas

-

La empresa de servicios médicos DaVita

-

La red sanitaria Kettering Health en Ohio

Además, el grupo es conocido por explotar tácticas de ingeniería social sofisticadas, como los ataques ClickFix, donde se hacen pasar por herramientas de soporte técnico para lograr la infección inicial.

¿Qué es NodeSnake RAT?

NodeSnake RAT es un malware desarrollado en JavaScript que se ejecuta sobre la plataforma NodeJS, lo que lo hace altamente portátil y flexible. Este troyano de acceso remoto se propaga a través de campañas de phishing dirigidas, utilizando correos electrónicos maliciosos con enlaces o archivos adjuntos infectados.

Una vez ejecutado en la máquina víctima, NodeSnake emplea técnicas avanzadas para establecer persistencia, incluyendo:

-

Scripts PowerShell o CMD que crean entradas falsas en el registro del sistema.

-

Simulación de procesos legítimos como “ChromeUpdater” para evitar la detección.

-

Uso de archivos con nombres aleatorios y ejecución en segundo plano para dificultar el análisis.

Técnicas de evasión y comunicación encubierta

NodeSnake destaca por su alto nivel de ofuscación de código y sus mecanismos de evasión:

-

Cifrado XOR con clave rodante y semillas aleatorias.

-

Manipulación de consola para interrumpir la salida de depuración.

-

Retardo aleatorio en el tráfico de red para ocultar patrones.

-

Uso de Cloudflare como proxy para ocultar la IP real del servidor de comando y control (C2).

Estas capacidades dificultan la detección mediante herramientas tradicionales de análisis de comportamiento y aumentan el riesgo de intrusiones prolongadas.

Funcionalidades del malware

Una vez activado, NodeSnake RAT puede:

-

Recopilar información del sistema, incluyendo metadatos del usuario, servicios activos y configuración de red.

-

Enviar esta información al servidor C2.

-

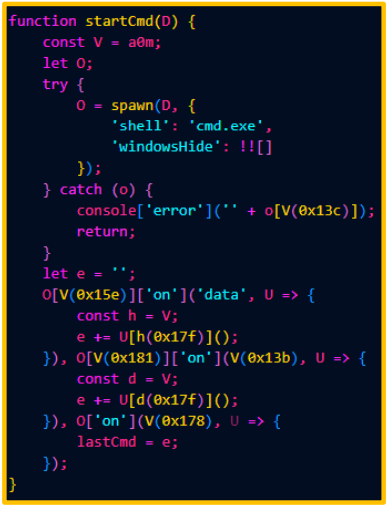

Ejecutar comandos CMD.

-

Cargar y ejecutar archivos EXE, DLL o JavaScript adicionales.

-

Finalizar procesos activos.

-

Utilizar módulos para ajustar dinámicamente el comportamiento de sondeo del C2.

-

Proporcionar interacción en tiempo real tipo shell remoto, agrupando los resultados de los comandos dentro del flujo de datos exfiltrados.

Estas funciones permiten a Interlock mantener una presencia sigilosa y adaptativa dentro de los entornos comprometidos, retrasando la detección y facilitando operaciones de ciberespionaje o extorsión.

Ejecución de comandos

Ejecución de comandos

CMD Fuente: QuorumCyber

Indicadores de compromiso y prevención

QuorumCyber ha publicado una lista detallada de indicadores de compromiso (IoCs) relacionados con las campañas de NodeSnake RAT. La supervisión activa de estos indicadores puede ayudar a detener ataques antes de que Interlock ejecute el cifrado de archivos o extraiga información sensible.

Entre las recomendaciones clave para proteger entornos educativos y corporativos están:

-

Fortalecer las políticas de autenticación y MFA obligatoria.

-

Implementar filtrado de contenido en correos electrónicos para bloquear archivos adjuntos y enlaces sospechosos.

-

Mantener actualizado el software antivirus y soluciones EDR.

-

Monitorear continuamente el tráfico de red en busca de comportamientos anómalos.

En fin, el despliegue de NodeSnake RAT por parte del grupo Interlock demuestra la creciente sofisticación de los actores de amenazas y su interés en comprometer infraestructuras educativas, que a menudo manejan grandes volúmenes de datos sensibles y cuentan con defensas limitadas.

Los equipos de ciberseguridad deben permanecer alertas ante esta nueva amenaza y adoptar medidas proactivas para detectar y neutralizar el malware antes de que los atacantes logren su objetivo final: el cifrado y secuestro de los sistemas mediante ransomware.

Fuente: Bleeping Computer