HP ha revelado 16 vulnerabilidades de firmware UEFI de alto impacto que podrían permitir a los actores de amenazas infectar dispositivos con malware que obtienen altos privilegios y permanecen indetectables por el software de seguridad instalado.

Estas vulnerabilidades afectan a varios modelos de HP, incluidos portátiles, ordenadores de sobremesa, sistemas PoS y nodos informáticos perimetrales.

Las fallas fueron descubiertas por investigadores de Binarly, el mismo equipo que publicó otro conjunto de fallas UEFI que afectaron a 25 proveedores de computadoras en febrero .

Unos días después de eso, el fundador de Binarly presentó cinco nuevas fallas de UEFI que afectaron a HP en OffensiveCon, y HP lanzó la actualización de seguridad correspondiente para abordarlas.

Hoy, Binarly, HP y CERT/CC han coordinado la divulgación del conjunto completo de vulnerabilidades recién descubiertas, incluidas 11 nuevas vulnerabilidades que afectan al firmware HPE UEFI.

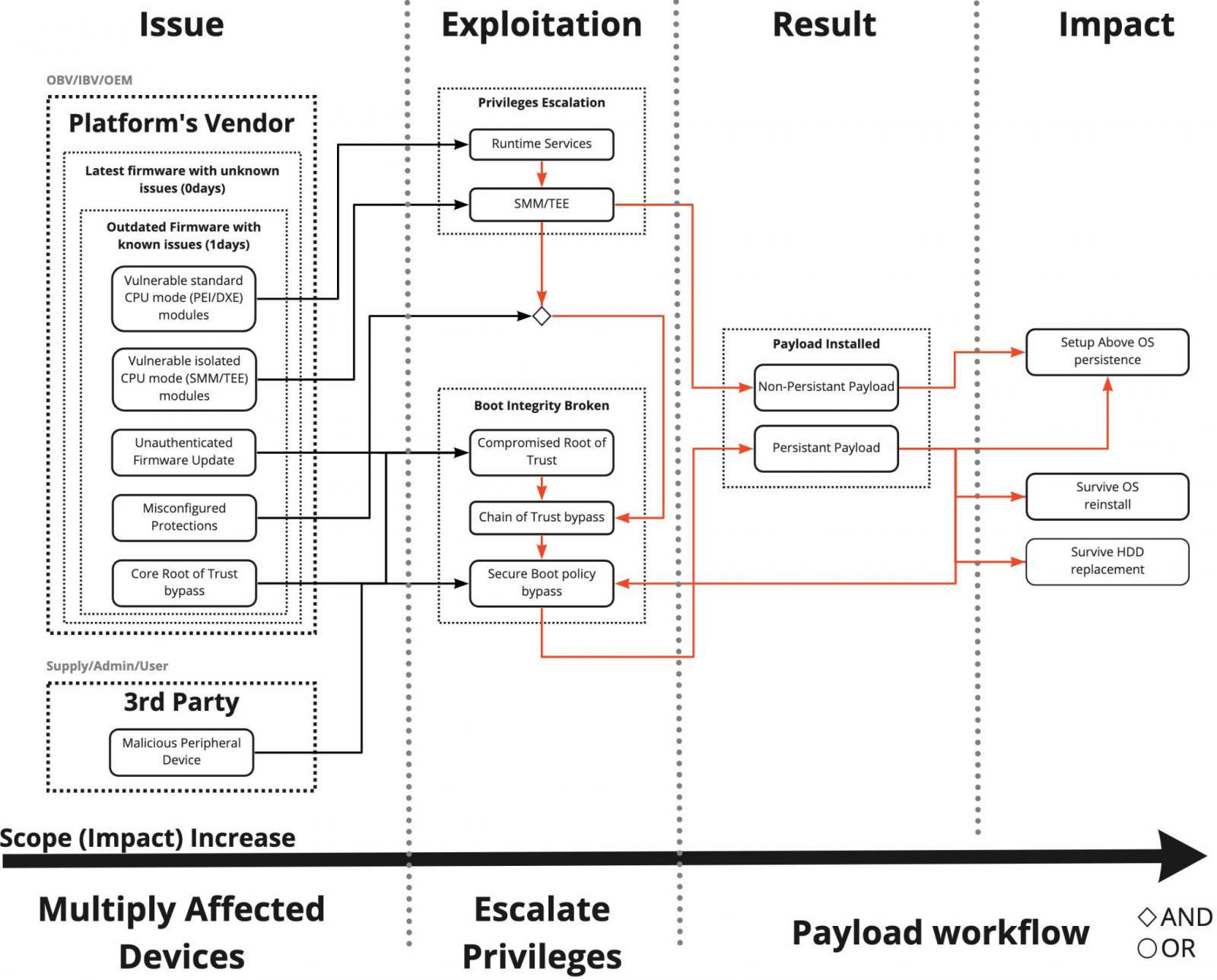

Estas vulnerabilidades se dividen en tres grupos según el componente/función que se explota:

Llamada de SMM (escalada de privilegios)

- CVE-2021-39298: llamada que conduce a la escalada de privilegios (CVSS – 7.5)

- CVE-2021-23932: llamada que conduce a la escalada de privilegios (CVSS – 8.2)

- CVE-2021-23933: llamada que conduce a la escalada de privilegios (CVSS – 8.2)

SSM (Módulo de gestión del sistema)

- CVE-2021-23924: desbordamiento del búfer de almacenamiento dinámico que conduce a la ejecución de código arbitrario (CVSS – 8.2)

- CVE-2021-23925: corrupción de memoria que conduce a la ejecución de código arbitrario (CVSS – 8.2)

- CVE-2021-23926: corrupción de memoria que lleva a la ejecución de código arbitrario (CVSS – 8.2)

- CVE-2021-23927: corrupción de memoria que lleva a la ejecución de código arbitrario (CVSS – 8.2)

- CVE-2021-23928: corrupción de la memoria que conduce a la ejecución de código arbitrario (CVSS – 8.2)

- CVE-2021-23929: corrupción de memoria que conduce a la ejecución de código arbitrario (CVSS – 8.2)

- CVE-2021-23930: desbordamiento del búfer de almacenamiento dinámico que conduce a la ejecución de código arbitrario (CVSS – 8.2)

- CVE-2021-23931: desbordamiento del búfer de almacenamiento dinámico que conduce a la ejecución de código arbitrario (CVSS – 8.2)

- CVE-2021-23934: corrupción de la memoria que conduce a la ejecución de código arbitrario (CVSS – 8.2)

DXE (Entorno de ejecución del controlador)

- CVE-2021-39297: desbordamiento del búfer de pila que conduce a la ejecución de código arbitrario (CVSS – 7.7)

- CVE-2021-39299: desbordamiento del búfer de pila que conduce a la ejecución de código arbitrario (CVSS – 8.2)

- CVE-2021-39300: desbordamiento de pila que conduce a la ejecución de código arbitrario (CVSS – 8.2)

- CVE-2021-39301: desbordamiento de pila que conduce a la ejecución de código arbitrario (CVSS – 7.7)

Debido a que tanto DXE como SSM se activan antes de que se inicie el sistema operativo, cualquier falla explotada en estos componentes excede los privilegios del sistema operativo Kernel y elude todas las protecciones.

Fuente: Binarly

Además, un actor malicioso capaz podría explotarlos para implantar malware de firmware persistente que sobrevive a las actualizaciones del sistema operativo y evita el arranque seguro UEFI, Intel Boot Guard y las soluciones de seguridad de virtualización.

“La explotación activa de todas las vulnerabilidades descubiertas no puede ser detectada por los sistemas de monitoreo de integridad del firmware debido a las limitaciones de la medición del Módulo de plataforma confiable (TPM). Las soluciones de atestación del estado del dispositivo remoto no detectarán los sistemas afectados debido a las limitaciones de diseño en la visibilidad del tiempo de ejecución del firmware”, menciona el informe de Binarly sobre las vulnerabilidades.

“Desafortunadamente, la mayoría de los problemas en nuestras vulnerabilidades informadas son fallas repetibles, algunas de las cuales se deben a la complejidad de la base de código o los componentes heredados que reciben menos atención de seguridad, pero aún se usan ampliamente en el campo”.

El malware de firmware no es teórico, ya que hemos informado sobre grupos de piratas informáticos patrocinados por el estado que implementaron malware UEFI, como MoonBounce , ESPecter y un cargador FinSpy , en el pasado.

En este punto, la única forma de abordar el riesgo de seguridad es aplicar las actualizaciones de firmware disponibles desde el portal de actualización del BIOS de HP o siguiendo estas instrucciones .

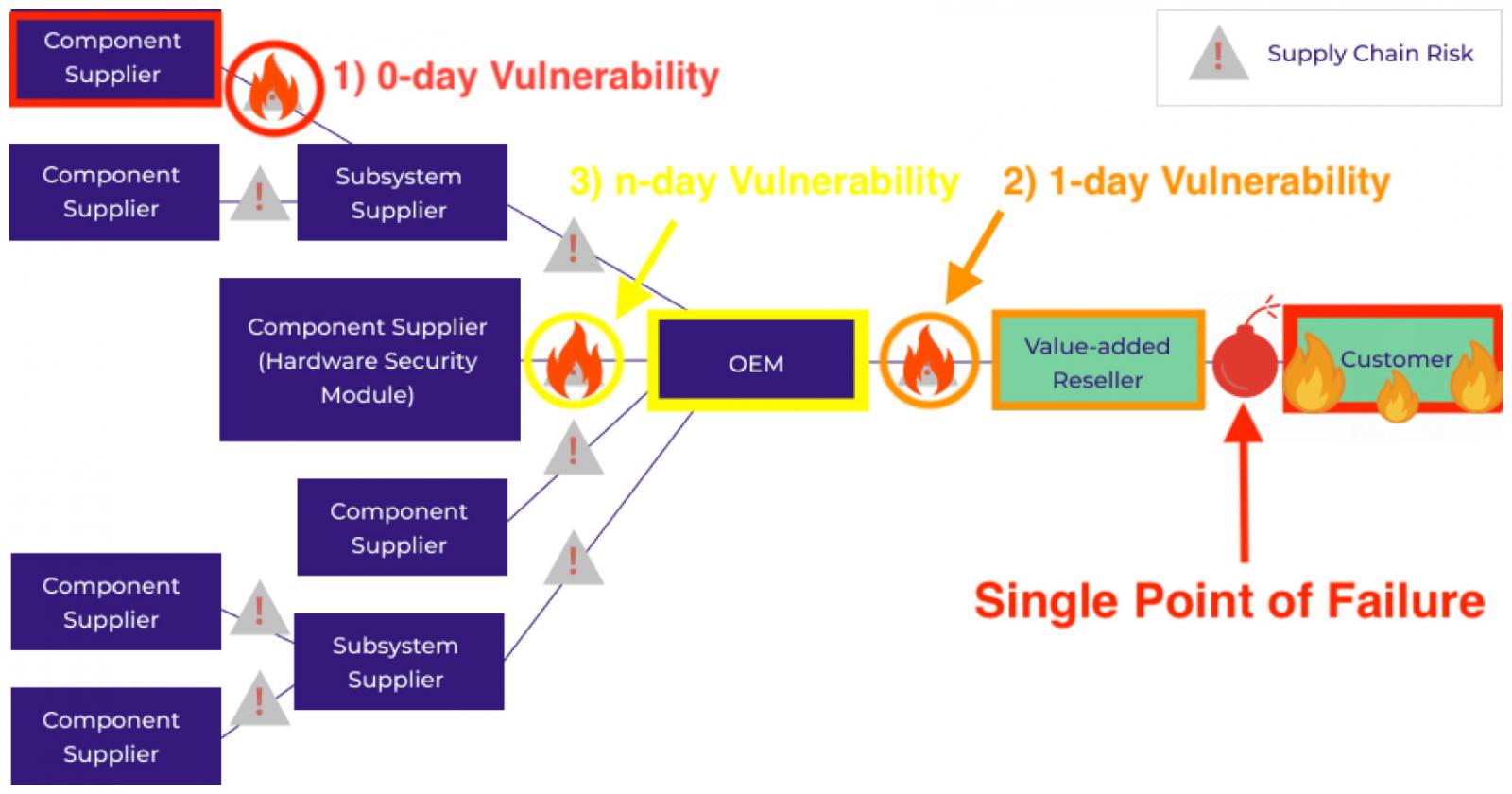

Un problema más amplio de la cadena de suministro

Una de las fallas, CVE-2021-39298, se identificó como una vulnerabilidad de código de referencia de AMD y, como tal, no afecta solo a HP sino a numerosos proveedores de computadoras que usan el controlador de firmware particular (AgesaSmmSaveMemoryConfig).

Fuente: Binarly

Esta falla es un caso de uso indebido de EFI_BOOT_SERVICES y EFI_RUNTIME_SERVICES porque permite que el tiempo de ejecución DXE sin privilegios ejecute código dentro de SMM, lo que va en contra de las prácticas de seguridad establecidas.

Como tal, el CERT/CC se coordinará con todos los proveedores afectados para ayudarlos a impulsar soluciones para esta falla de escalada de privilegios, al menos para los productos compatibles.