El equipo de piratería respaldado por el estado de Corea del Norte, también conocido como Lazarus Group , se ha atribuido a otra campaña motivada financieramente que aprovecha una aplicación de billetera de finanzas descentralizadas (DeFi) troyana para distribuir una puerta trasera con todas las funciones en sistemas Windows comprometidos.

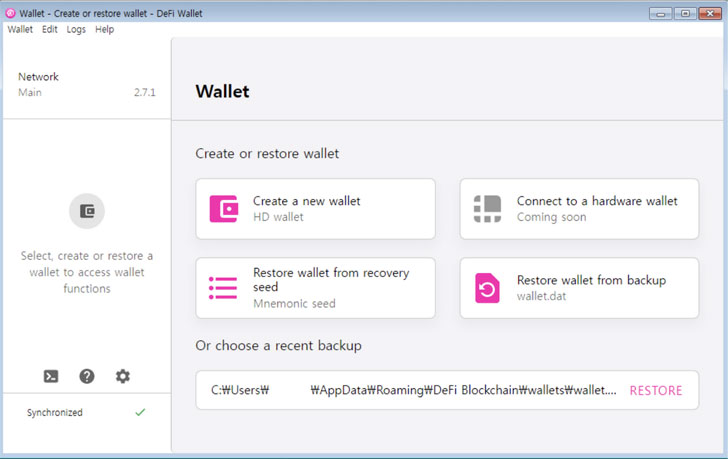

La aplicación, que está equipada con funcionalidades para guardar y administrar una billetera de criptomonedas, también está diseñada para activar el lanzamiento del implante que puede tomar el control del host infectado. La firma rusa de ciberseguridad Kaspersky dijo que encontró por primera vez la aplicación maliciosa a mediados de diciembre de 2021.

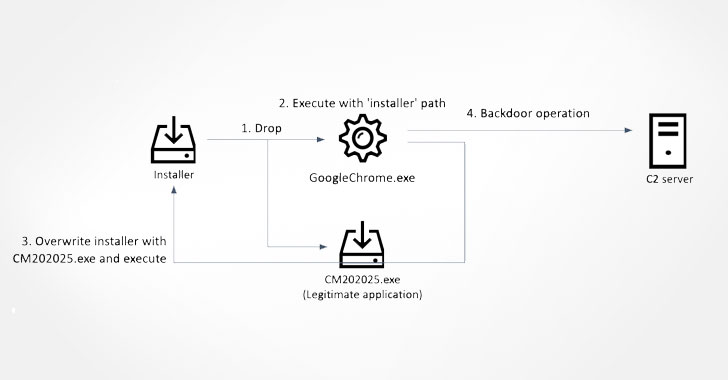

El esquema de infección iniciado por la aplicación también da como resultado la implementación del instalador para una aplicación legítima, que se sobrescribe con una versión troyana en un esfuerzo por cubrir sus huellas. Dicho esto, la vía de acceso inicial no está clara, aunque se sospecha que es un caso de ingeniería social.

El malware generado, que se hace pasar por el navegador web Chrome de Google, posteriormente lanza una aplicación de billetera creada para DeFiChain , al mismo tiempo que establece conexiones a un dominio controlado por un atacante remoto y espera más instrucciones del servidor.

Según la respuesta recibida del servidor de comando y control (C2), el troyano procede a ejecutar una amplia gama de comandos, lo que le otorga la capacidad de recopilar información del sistema, enumerar y finalizar procesos, eliminar archivos, iniciar nuevos procesos y guardar archivos arbitrarios en la máquina.

La infraestructura C2 utilizada en esta campaña consistía exclusivamente en servidores web previamente comprometidos ubicados en Corea del Sur, lo que llevó a la empresa de ciberseguridad a trabajar con el equipo de respuesta a emergencias informáticas del país (KrCERT) para desmantelar los servidores.

Los hallazgos se producen más de dos meses después de que Kaspersky revelara detalles de una campaña similar » SnatchCrypto » montada por el subgrupo Lazarus rastreado como BlueNoroff para drenar los fondos digitales de las billeteras MetaMask de las víctimas.

«Para el actor de amenazas de Lazarus, la ganancia financiera es una de las principales motivaciones, con un énfasis particular en el negocio de las criptomonedas. A medida que aumenta el precio de las criptomonedas, y la popularidad de los tokens no fungibles (NFT) y los negocios de finanzas descentralizadas (DeFi) continúa aumentando, el objetivo del grupo Lazarus en la industria financiera sigue evolucionando», señalaron los investigadores de Kaspersky GReAT.

Fuente: https://thehackernews.com