El grupo de cryptojacking conocido como Kinsing ha demostrado una notable capacidad para evolucionar y adaptarse, integrando rápidamente nuevas vulnerabilidades en su arsenal de exploits y expandiendo su botnet. Esta amenaza persistente ha sido orquestadora de campañas ilícitas de minería de criptomonedas desde 2019, según la firma de seguridad en la nube Aqua.

Origen y Evolución de Kinsing

Kinsing (también conocido como H2Miner) es tanto el nombre del malware como del grupo detrás de él. Documentado por primera vez por TrustedSec en enero de 2020, Kinsing ha ampliado constantemente su conjunto de herramientas con nuevos exploits para inscribir sistemas infectados en una botnet de minería de criptomonedas.

Explotación de Vulnerabilidades

Las campañas de malware de Kinsing, basadas en Golang, han explotado vulnerabilidades en sistemas como Apache ActiveMQ, Apache Log4j, Apache NiFi, Atlassian Confluence, Citrix, Liferay Portal, Linux, Openfire, Oracle WebLogic Server y SaltStack. Además, han explotado instancias mal configuradas de Docker, PostgreSQL y Redis para obtener acceso inicial, deshabilitar servicios de seguridad y eliminar mineros rivales.

Infraestructura de Ataque de Kinsing

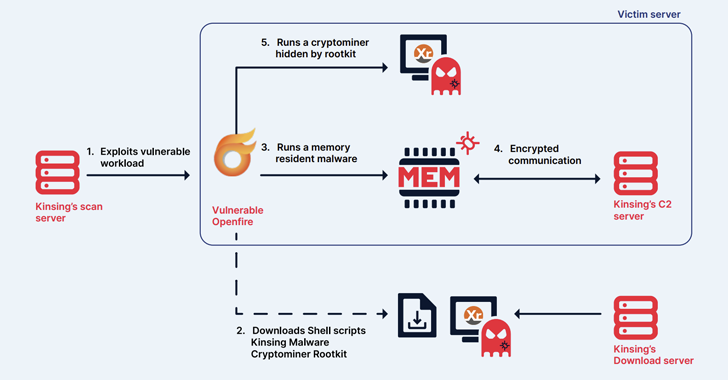

La infraestructura de ataque de Kinsing se divide en tres categorías principales:

- Servidores iniciales: Usados para escanear y explotar vulnerabilidades.

- Servidores de descarga: Preparan cargas útiles y scripts.

- Servidores de comando y control (C2): Mantienen contacto con los servidores comprometidos.

Las direcciones IP para los servidores C2 se resuelven en Rusia, mientras que las de descarga abarcan países como Luxemburgo, Rusia, los Países Bajos y Ucrania.

Herramientas y Métodos de Ataque

Kinsing usa scripts de shell y Bash para explotar servidores Linux y scripts de PowerShell para atacar Openfire en servidores Windows. En Unix, generalmente descarga un binario para x86 o ARM. Un análisis de CyberArk en 2021 encontró similitudes entre Kinsing y el malware NSPPS, sugiriendo que ambos pertenecen a la misma familia.

Objetivos y Técnicas

El 91% de las aplicaciones objetivo de Kinsing son de código abierto, destacando principalmente aplicaciones de tiempo de ejecución (67%), bases de datos (9%) e infraestructura en la nube (8%). Los programas utilizados por Kinsing incluyen:

- Scripts de tipo I y II: Implementados tras el acceso inicial, descargan componentes de ataque, eliminan competencia y deshabilitan defensas.

- Scripts auxiliares: Logran acceso inicial explotando vulnerabilidades, deshabilitan componentes de seguridad específicos y facilitan la recuperación de cargas útiles de mineros.

- Binarios: Actúan como cargas útiles de segunda etapa, incluyendo el malware principal de Kinsing y el criptominero para Monero.

Prevención y Mitigación

Para prevenir amenazas como Kinsing, es crucial implementar medidas proactivas, como fortalecer las cargas de trabajo antes de la implementación. Aqua advierte que Kinsing se dirige tanto a sistemas Linux como Windows, explotando vulnerabilidades en aplicaciones web o configuraciones incorrectas como Docker API y Kubernetes.

Conclusión

Kinsing sigue siendo una amenaza significativa, evolucionando y adaptándose rápidamente para explotar nuevas vulnerabilidades y expandir su botnet de cryptojacking. Mantenerse actualizado sobre estas amenazas y proteger los sistemas vulnerables es esencial para mitigar los riesgos asociados.

Este análisis de Kinsing subraya la importancia de la seguridad proactiva y la vigilancia continua para proteger los sistemas contra amenazas emergentes y persistentes.

Fuente: The Hacker News