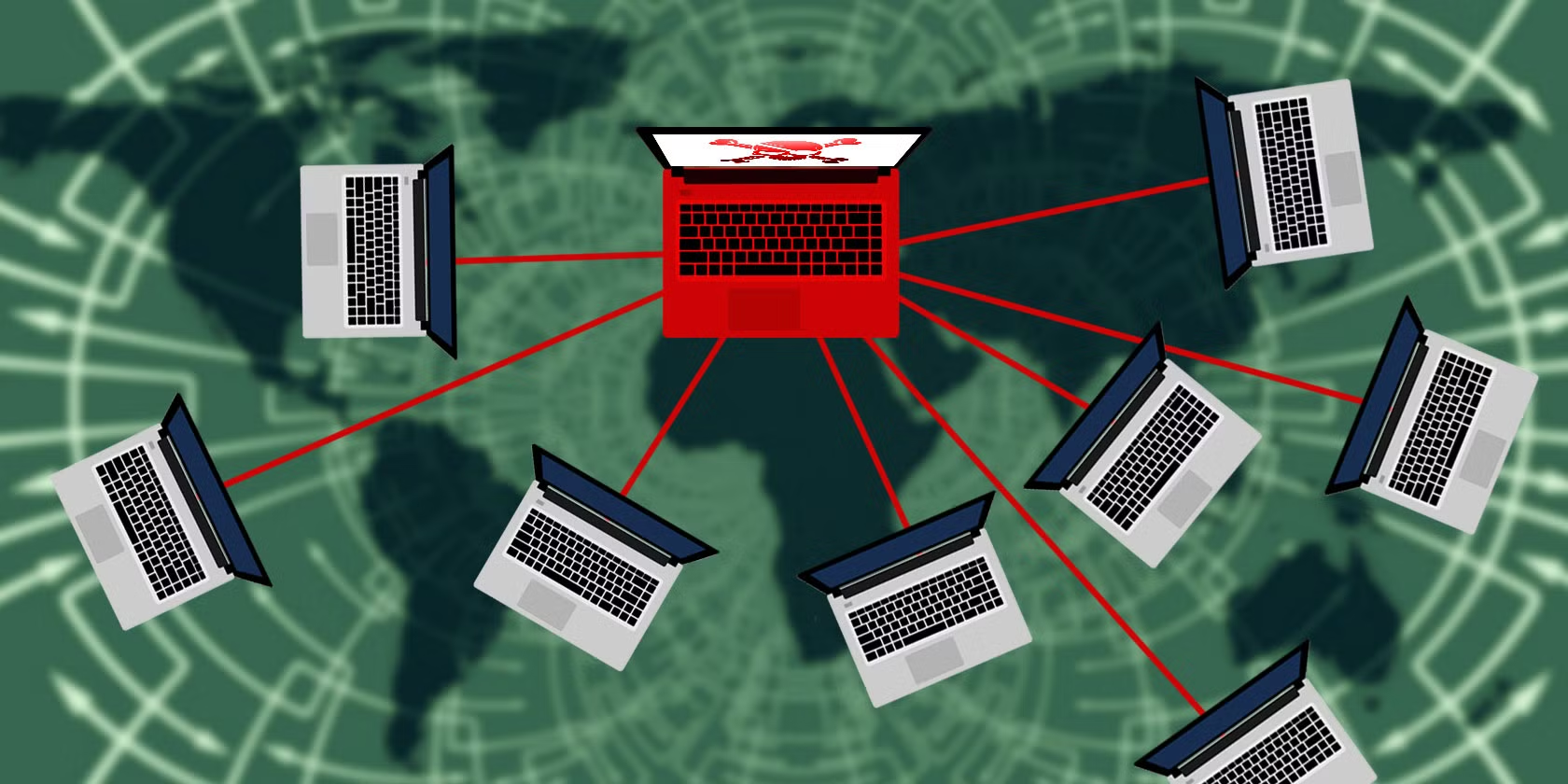

Una operación conjunta entre las autoridades de Estados Unidos y los Países Bajos ha logrado desarticular una vasta red proxy criminal que operaba con miles de dispositivos del Internet de las cosas (IoT) y equipos al final de su vida útil (EoL). Esta red formaba parte de una botnet sofisticada que proporcionaba anonimato a actores maliciosos en todo el mundo, generando millones de dólares en ingresos ilegales.

¿Qué es una botnet de proxies y cómo funcionaba?

La red desmantelada utilizaba routers residenciales y comerciales comprometidos para montar servicios de proxy anónimos, vendiendo acceso a direcciones IP residenciales legítimas. Estos dispositivos, una vez infectados, eran reclutados en una botnet que ofrecía anonimato a ciberdelincuentes mediante plataformas como anyproxy.net y 5socks.net, ambas dadas de baja durante la operación llamada Moonlander.

Según el Departamento de Justicia de los Estados Unidos (DoJ), los operadores cobraban tarifas mensuales que oscilaban entre 9,95 y 110 dólares por el acceso a los routers comprometidos. Se estima que los ingresos derivados del servicio superaron los 46 millones de dólares desde su lanzamiento, que data de al menos 2004.

Acusados y estructura de la red

Cuatro personas han sido acusadas formalmente de operar esta red: Alexey Viktorovich Chertkov (37 años), Kirill Vladimirovich Morozov (41), Aleksandr Aleksandrovich Shishkin (36) y Dmitriy Rubtsov (38), este último de nacionalidad kazaja. Ellos se encargaban de mantener y monetizar el servicio, que ofrecía a los compradores una interfaz para seleccionar proxies en distintas ubicaciones globales.

Las evidencias recopiladas por el FBI revelan que routers localizados en Oklahoma habían sido comprometidos sin el conocimiento de sus propietarios, instalando malware de forma silenciosa.

El papel del malware TheMoon

El malware principal utilizado en esta campaña es conocido como TheMoon, identificado por primera vez en 2014 por el SANS Institute. Este software malicioso permite a los operadores establecer un canal de comunicación con servidores de comando y control (C2) ubicados en Turquía. Según Lumen Technologies Black Lotus Labs, se detectaron más de 1.000 bots únicos semanalmente conectándose a dicha infraestructura, con más del 50 % ubicados en Estados Unidos, seguidos por Canadá y Ecuador.

TheMoon no necesita contraseñas para infectar dispositivos. Escanea en busca de puertos abiertos y ejecuta comandos maliciosos a través de scripts vulnerables. Una vez infectado, el router sigue instrucciones del servidor C2, que puede ordenarle buscar otros dispositivos vulnerables y así expandir la red proxy.

Uno de los servidores en Turquía utiliza el protocolo UDP en el puerto 1443, recibiendo tráfico sin devolver respuesta, lo que indica que podría estar recolectando información sensible de las víctimas.

Actividades ilícitas y consecuencias

Los proxies proporcionados por 5socks.net y anyproxy.net se utilizaron para cometer una variedad de delitos cibernéticos:

-

Fraude publicitario

-

Ataques de denegación de servicio distribuido (DDoS)

-

Ataques de fuerza bruta

-

Robo de datos personales

Los usuarios que adquirían estos servicios obtenían acceso a IPs y puertos sin ningún tipo de autenticación adicional, lo que facilitaba su uso para fines ilegales sin ser detectados fácilmente por herramientas de monitoreo.

Impacto y medidas de mitigación

Lumen ha confirmado que ambos servicios vendían acceso a la misma botnet, aunque bajo nombres distintos. Los dispositivos IoT y EoL comprometidos eran especialmente vulnerables debido a la falta de actualizaciones de seguridad y configuraciones predeterminadas.

Para reducir el riesgo de ser víctima de este tipo de botnets, se recomienda:

-

Reiniciar los routers regularmente

-

Cambiar las contraseñas predeterminadas

-

Instalar todas las actualizaciones de firmware disponibles

-

Sustituir los dispositivos antiguos por modelos más recientes y compatibles con actualizaciones de seguridad

Un futuro amenazado por dispositivos inseguros

La proliferación de dispositivos IoT combinada con una gran cantidad de equipos EoL aún operativos plantea una amenaza creciente para la seguridad digital global. Tal como lo ha señalado Lumen Technologies:

«Los servicios de proxy seguirán representando una amenaza directa para la seguridad en Internet, al permitir que ciberdelincuentes se oculten tras IPs residenciales inocentes, dificultando su detección».

En un mundo cada vez más conectado, donde los dispositivos inteligentes se integran en hogares, empresas e infraestructuras críticas, la necesidad de proteger el ecosistema IoT se vuelve más urgente que nunca. El desmantelamiento de esta red proxy criminal representa un paso importante, pero es solo el comienzo de una batalla en constante evolución.

Fuente: The Hacker News