Los ataques cibernéticos continúan evolucionando, y uno de los más recientes y preocupantes ha sido denominado Cookie-Bite. Este ataque de prueba de concepto (PoC), presentado por investigadores de Varonis, demuestra cómo los atacantes pueden evadir la autenticación multifactor (MFA) en Azure Entra ID mediante el uso de una extensión maliciosa de Chrome. La técnica permite robar cookies de sesión y obtener acceso persistente a servicios en la nube como Microsoft 365, Outlook y Microsoft Teams, sin activar alertas de seguridad.

¿Qué es Cookie-Bite y por qué es una amenaza real?

Cookie-Bite no es solo una teoría: es un ataque funcional que combina el robo de cookies con un enfoque sigiloso para evadir mecanismos de seguridad ampliamente adoptados, como el MFA. Aunque el robo de cookies no es una técnica nueva, lo que hace que Cookie-Bite destaque es la forma sofisticada y silenciosa en que opera, aprovechando la confianza de los usuarios en extensiones del navegador.

El objetivo: cookies de sesión críticas

El foco del ataque está en dos cookies esenciales que maneja Azure Entra ID:

-

ESTAUTH: cookie de sesión transitoria que indica autenticación exitosa con MFA. Su validez es de hasta 24 horas o hasta que se cierre la sesión.

-

ESTSAUTHPERSISTENT: cookie persistente creada cuando los usuarios eligen “Mantener la sesión iniciada”. Puede permanecer válida hasta por 90 días.

Ambas cookies son suficientes para restablecer una sesión sin requerir MFA, lo que representa una puerta trasera perfecta para los atacantes.

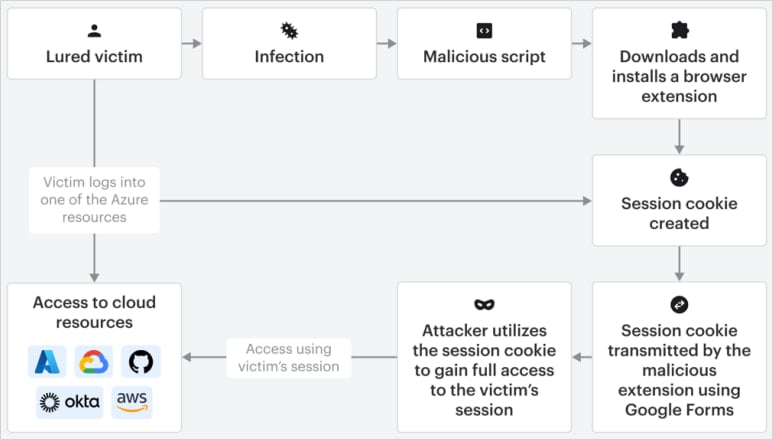

Cómo funciona el ataque Cookie-Bite

1. Extensión de Chrome maliciosa

El ataque comienza con la instalación de una extensión de Chrome aparentemente inofensiva, pero diseñada para actuar como ladrón de cookies. Esta extensión monitorea las sesiones del navegador y espera a que el usuario inicie sesión en servicios de Microsoft, como login.microsoftonline.com.

2. Extracción y exfiltración de cookies

Cuando detecta un inicio de sesión, la extensión intercepta y filtra todas las cookies relevantes, enfocándose específicamente en las de Azure Entra ID. Posteriormente, exfiltra la información a un servidor externo —en este caso, mediante un formulario de Google—, evitando levantar sospechas.

3. Reinyección y toma de control

Una vez que los atacantes tienen las cookies, pueden importarlas fácilmente en su propio navegador usando herramientas como Cookie-Editor, una extensión legítima de Chrome. Con estas cookies inyectadas, el atacante actualiza la página y obtiene acceso a la cuenta víctima, sin necesidad de credenciales ni MFA.

Descripción general del ataque Cookie-BiteFuente: Varonis

Descripción general del ataque Cookie-BiteFuente: Varonis

Impacto del ataque: acceso total a los servicios en la nube

El acceso mediante Cookie-Bite permite a los atacantes interactuar con múltiples servicios:

-

Microsoft Teams: leer chats, enviar mensajes y acceder a conversaciones privadas.

-

Outlook Web: leer y descargar correos electrónicos.

-

Explorador de Microsoft Graph: enumerar usuarios, dispositivos y roles.

-

Movimientos laterales y escalamiento de privilegios: utilizando herramientas como TokenSmith, ROADtools y AADInternals.

Esto convierte a Cookie-Bite en una herramienta peligrosa para campañas de espionaje, robo de datos corporativos y compromisos persistentes en entornos empresariales.

¿Cómo protegerse del ataque Cookie-Bite?

Bloqueo de extensiones maliciosas

Una medida preventiva clave es aplicar políticas de seguridad sobre el uso de extensiones de Chrome. Google Chrome permite a los administradores de TI utilizar ADMX policies para:

-

Permitir solo extensiones preaprobadas.

-

Bloquear el uso del modo desarrollador (Developer Mode).

-

Impedir la reinstalación de extensiones sin firmar.

Esto evita que extensiones maliciosas sean inyectadas manualmente o automáticamente por scripts como los utilizados en Cookie-Bite.

Monitoreo y detección de actividades anómalas

Microsoft detectó este ataque de prueba de concepto como un inicio de sesión “en riesgo” debido al uso de VPN. Esto demuestra que los sistemas de detección basados en análisis de comportamiento y ubicación geográfica son fundamentales para frenar accesos no autorizados.

Implementar políticas de acceso condicional (CAP) también es una defensa efectiva. Estas permiten restringir accesos según:

-

Dirección IP o rango geográfico.

-

Dispositivos autorizados.

-

Tipo de usuario o nivel de privilegio.

Alternativas al cliente de Chrome

En entornos críticos, puede considerarse el uso de navegadores más restrictivos o desactivar completamente el cliente de Chrome en máquinas que manejan información confidencial. De igual forma, se recomienda limitar los permisos de los usuarios para evitar la instalación de extensiones sin revisión.

Conclusión: una nueva alerta para la ciberseguridad corporativa

El ataque Cookie-Bite es una advertencia clara sobre los riesgos que representan las extensiones del navegador no controladas. A medida que las organizaciones adoptan cada vez más servicios en la nube y MFA como medidas estándar de seguridad, los atacantes buscan nuevas formas de evadirlas, y este ataque es una muestra de ello.

Las empresas deben reforzar sus políticas de gestión de identidades, monitorear constantemente los inicios de sesión inusuales y controlar estrictamente el ecosistema de extensiones en sus navegadores para reducir la superficie de ataque.

Fuente: Bleeping Computer