Cisco confirmó que el grupo de ransomware Yanluowang violó su red corporativa a fines de mayo y que el actor trató de extorsionarlos bajo la amenaza de filtrar archivos robados en línea.

La empresa reveló que los atacantes solo podían recopilar y robar datos no confidenciales de una carpeta de Box vinculada a la cuenta de un empleado comprometido.

“Cisco experimentó un incidente de seguridad en nuestra red corporativa a fines de mayo de 2022 e inmediatamente tomamos medidas para contener y erradicar a los malos actores”, dijo un portavoz de Cisco a BleepingComputer.

«Cisco no identificó ningún impacto en nuestro negocio como resultado de este incidente, incluidos los productos o servicios de Cisco, datos confidenciales de clientes o información confidencial de empleados, propiedad intelectual u operaciones de la cadena de suministro.

«El 10 de agosto, los delincuentes publicaron una lista de archivos de este incidente de seguridad en la web oscura. También implementamos medidas adicionales para proteger nuestros sistemas y compartimos detalles técnicos para ayudar a proteger a la comunidad de seguridad en general».

Credenciales de empleados robadas utilizadas para violar la red de Cisco

Los actores de amenazas de Yanluowang obtuvieron acceso a la red de Cisco utilizando las credenciales robadas de un empleado después de secuestrar la cuenta personal de Google del empleado que contenía las credenciales sincronizadas desde su navegador.

El atacante convenció al empleado de Cisco para que aceptara las notificaciones automáticas de autenticación multifactor (MFA) a través de la fatiga de MFA y una serie de sofisticados ataques de phishing de voz iniciados por la pandilla de Yanluowang que se hizo pasar por organizaciones de soporte confiables.

La fatiga de MFA es una táctica de ataque en la que los actores de amenazas envían un flujo constante de solicitudes de autenticación de múltiples factores para molestar a un objetivo con la esperanza de que finalmente acepte una para evitar que se generen.

Los actores de amenazas finalmente engañaron a la víctima para que aceptara una de las notificaciones de MFA y obtuvieron acceso a la VPN en el contexto del usuario objetivo.

Una vez que se afianzaron en la red corporativa de la empresa, los operadores de Yanluowang se extendieron lateralmente a los servidores y controladores de dominio de Citrix.

«Se trasladaron al entorno Citrix, comprometiendo una serie de servidores Citrix y finalmente obtuvieron acceso privilegiado a los controladores de dominio», dijo Cisco Talos.

Después de obtener el administrador del dominio, utilizaron herramientas de enumeración como ntdsutil, adfind y secretsdump para recopilar más información e instalaron una serie de cargas útiles en los sistemas comprometidos, incluido un malware de puerta trasera.

Finalmente, Cisco detectó y expulsó a los atacantes de su entorno, pero continuaron intentando recuperar el acceso durante las siguientes semanas.

“Después de obtener el acceso inicial, el actor de amenazas realizó una variedad de actividades para mantener el acceso, minimizar los artefactos forenses y aumentar su nivel de acceso a los sistemas dentro del entorno”, agregó Cisco Talos.

«El actor de amenazas fue eliminado con éxito del entorno y mostró persistencia, intentando repetidamente recuperar el acceso en las semanas posteriores al ataque; sin embargo, estos intentos no tuvieron éxito».

Para ayudar a los administradores de red y a los profesionales de la seguridad a detectar el malware utilizado en el ataque, Cisco creó dos nuevas detecciones de ClamAV para la puerta trasera y un exploit de Windows utilizado para la elevación de privilegios.

2

Win.Backdoor.Kolobko-9950676-0

Si bien Cisco proporcionó información sobre la puerta trasera y cómo se usó para ejecutar comandos de forma remota, su informe no menciona ninguna información sobre el ejecutable de explotación que se descubrió.

Sin embargo, según las detecciones en VirusTotal , el exploit es para CVE-2022-24521 , una vulnerabilidad de elevación de privilegios del controlador del sistema de archivos de registro común de Windows, informada por la NSA y CrowdStrike a Microsoft y parcheada en abril de 2022.

Los piratas informáticos afirman robar datos de Cisco

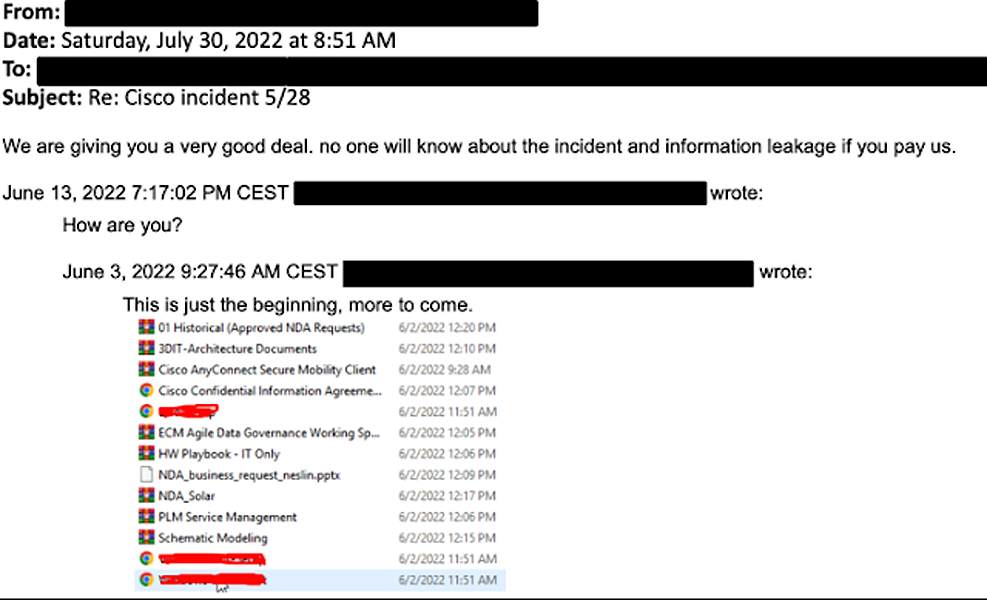

La semana pasada, el actor de amenazas detrás del hackeo de Cisco envió por correo electrónico a BleepingComputer una lista de directorios de archivos presuntamente robados durante el ataque.

El actor de amenazas afirmó haber robado 2,75 GB de datos, que constaban de aproximadamente 3100 archivos. Muchos de estos archivos son acuerdos de confidencialidad, volcados de datos y dibujos de ingeniería.

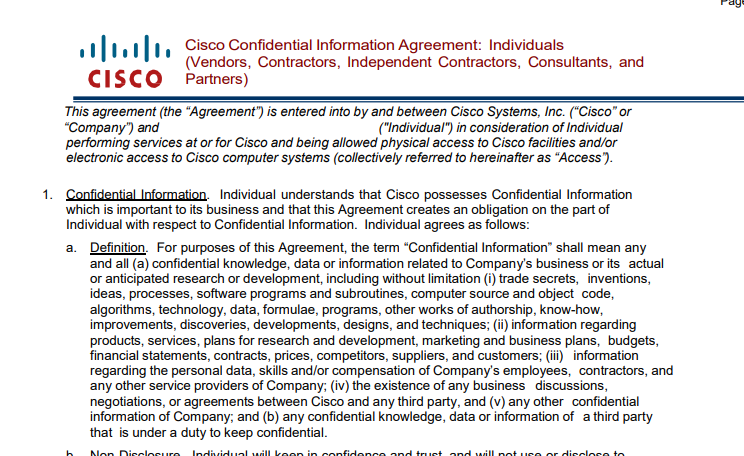

Los actores de amenazas también enviaron un documento NDA redactado robado en el ataque a BleepingComputer como prueba del ataque y una «pista» de que violaron la red de Cisco y extrajeron archivos.

Hoy, los extorsionadores anunciaron la violación de Cisco en su sitio de fuga de datos y publicaron la misma lista de directorios enviada previamente a BleepingComputer.

Ningún ransomware implementado en los sistemas de Cisco

Cisco también dijo que, aunque la pandilla Yanluowang es conocida por cifrar los archivos de sus víctimas, no encontró evidencia de cargas útiles de ransomware durante el ataque.

«Si bien no observamos la implementación de ransomware en este ataque, los TTP utilizados fueron consistentes con la ‘actividad previa al ransomware’, actividad comúnmente observada antes de la implementación de ransomware en entornos de víctimas», agregó Cisco Talos en una publicación de blog separada publicada el Miércoles.

«Evaluamos con una confianza de moderada a alta que este ataque fue realizado por un adversario que se identificó previamente como un intermediario de acceso inicial (IAB) con vínculos con la banda de ciberdelincuencia UNC2447, el grupo de actores de amenazas Lapsus$ y los operadores de ransomware Yanluowang».

La pandilla Yanluowang también afirmó haber violado recientemente los sistemas del minorista estadounidense Walmart, quien negó el ataque y le dijo a BleepingComputer que no encontró evidencia de un ataque de ransomware.

Actualización: se agregó más información sobre la actividad de Yanluowang dentro de la red corporativa de Cisco.

Actualización 11/08/22: Se agregó información sobre las detecciones de ClamAV y el ejecutable de explotación utilizado en el ataque.

Fuente: https://www.bleepingcomputer.com