Una nueva campaña coordinada de ataques de fuerza bruta está afectando a miles de servidores Apache Tomcat en todo el mundo, utilizando cientos de direcciones IP únicas para comprometer interfaces expuestas de Tomcat Manager. Esta oleada de actividad maliciosa representa una amenaza significativa para la seguridad de aplicaciones web y servidores empresariales, particularmente para organizaciones que no han reforzado la configuración predeterminada de Tomcat.

Apache Tomcat es uno de los servidores web de código abierto más utilizados globalmente, especialmente en entornos corporativos y por proveedores de Software como Servicio (SaaS). Su popularidad lo convierte en un objetivo atractivo para actores maliciosos que buscan explotar vulnerabilidades de configuración o seguridad.

¿Qué es Apache Tomcat Manager y por qué es un blanco?

Tomcat Manager es una herramienta de administración basada en web que permite a los administradores implementar, actualizar y gestionar aplicaciones web en el servidor Tomcat mediante una interfaz gráfica sencilla. Aunque por defecto está restringido al acceso local (localhost 127.0.0.1) y no incluye credenciales preestablecidas, muchas organizaciones relajan estas restricciones para facilitar la administración remota, sin reforzar adecuadamente las medidas de seguridad.

Esta mala práctica expone las interfaces Tomcat Manager a Internet, lo que las convierte en puntos vulnerables para intentos de fuerza bruta, ataques automatizados y explotación de vulnerabilidades conocidas o futuras.

Detalles de la campaña detectada por GreyNoise

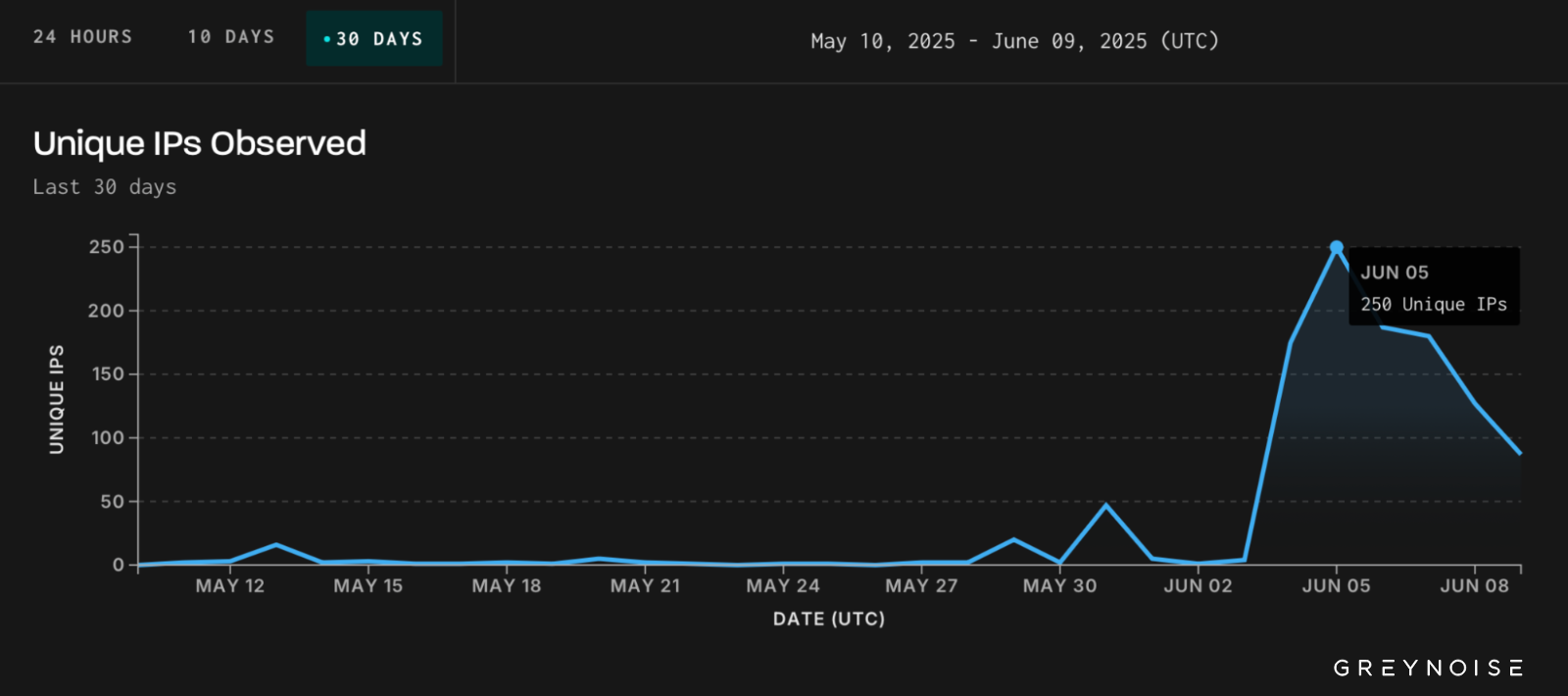

La empresa de ciberseguridad GreyNoise detectó un incremento alarmante en la actividad maliciosa dirigida a Tomcat Manager a partir del 5 de junio. Los analistas identificaron dos campañas diferenciadas que compartían el objetivo común de obtener acceso no autorizado a través de interfaces web mal configuradas de Tomcat.

-

Primera campaña: Involucró cerca de 300 direcciones IP únicas, la mayoría de las cuales ya estaban catalogadas como maliciosas, ejecutando intentos de autenticación contra Tomcat Manager.

-

Segunda campaña: Se observó el uso de al menos 250 IPs etiquetadas como maliciosas, realizando ataques de fuerza bruta para descubrir credenciales válidas mediante herramientas automatizadas que prueban combinaciones masivas de usuario y contraseña.

En total, se registraron alrededor de 400 IPs únicas participando en actividades sospechosas, la mayoría de ellas con origen en infraestructura de hosting de DigitalOcean (ASN 14061).

Impacto potencial y preocupaciones de seguridad

Aunque los ataques no parecen explotar vulnerabilidades específicas del software Tomcat, la naturaleza oportunista y amplia de la campaña puede ser una señal de futuras explotaciones más sofisticadas. Los actores de amenazas suelen utilizar estas actividades como reconocimiento previo para mapear objetivos accesibles y preparar ataques de mayor impacto, como la ejecución remota de código (RCE), el secuestro de servidores o el acceso persistente a redes corporativas.

La historia reciente refuerza esta preocupación. En marzo de 2025, Apache corrigió una vulnerabilidad crítica de ejecución remota de código (CVE-2025-24813) que fue explotada activamente en la naturaleza mediante una simple solicitud PUT. Poco después, se publicaron exploits de prueba de concepto (PoC) en GitHub, lo que permitió a atacantes aprovechar servidores aún sin parchar.

Además, en diciembre de 2024, Apache también abordó dos fallas adicionales (CVE-2024-56337 y CVE-2024-50379), ambas relacionadas con RCE y evasión de parches anteriores. Esta tendencia demuestra que Tomcat sigue siendo una superficie de ataque activa en el panorama de amenazas.

Ataques de fuerza bruta de Tomcat (GreyNoise)

Recomendaciones para proteger Apache Tomcat Manager

Las organizaciones que utilizan Apache Tomcat y, especialmente, aquellas con instancias de Tomcat Manager expuestas a Internet, deben aplicar medidas de seguridad inmediatas para reducir el riesgo de ataques:

1. Restringir el acceso a Tomcat Manager

-

Limitar el acceso únicamente a direcciones IP internas o redes VPN confiables.

-

Eliminar el acceso remoto si no es absolutamente necesario.

2. Implementar autenticación robusta

-

Activar autenticación básica con credenciales seguras y complejas.

-

Implementar autenticación multifactor (MFA) si es posible.

3. Revisar registros de seguridad

-

Monitorizar activamente los registros de acceso y autenticación para detectar intentos sospechosos.

-

Automatizar alertas ante múltiples intentos fallidos.

4. Bloquear direcciones IP maliciosas

-

Integrar listas negras basadas en inteligencia de amenazas, como las proporcionadas por GreyNoise.

-

Aplicar políticas de firewall para limitar el acceso por país o ASN.

5. Actualizar Apache Tomcat

-

Verificar que la versión del servidor incluya todos los parches de seguridad recientes.

-

Suscribirse a boletines de seguridad de Apache para mantenerse actualizado.

6. Auditar configuraciones predeterminadas

-

Revisar la configuración de seguridad de Tomcat tras cada instalación o despliegue.

-

Eliminar herramientas o accesos que no sean utilizados regularmente.

La campaña de ataques de fuerza bruta contra Apache Tomcat Manager subraya la importancia de una configuración segura y una postura proactiva en ciberseguridad. A pesar de que no se ha explotado ninguna vulnerabilidad específica en esta campaña, la exposición innecesaria de interfaces administrativas como Tomcat Manager sigue siendo un vector crítico que los atacantes aprovechan.

Las empresas deben reforzar sus defensas ahora, antes de que estas campañas se conviertan en ataques masivos que comprometan datos sensibles, afecten la disponibilidad de servicios o permitan el movimiento lateral dentro de redes corporativas. La seguridad proactiva y la vigilancia constante son esenciales para protegerse frente a amenazas como esta.

Fuente: Bleeping Computer