En una nueva campaña de ingeniería social altamente dirigida, actores de amenazas rusos han logrado eludir la autenticación multifactor (MFA) en cuentas de Gmail, aprovechando el uso de contraseñas específicas de la aplicación. Esta técnica permite a los atacantes obtener acceso completo a cuentas de Gmail, incluso cuando la autenticación en dos pasos está habilitada.

Los ataques, que comenzaron en abril de 2025 y continuaron hasta junio, fueron detectados por el Google Threat Intelligence Group (GTIG) y el grupo de investigación The Citizen Lab, quienes atribuyen la campaña al actor UNC6293, posiblemente vinculado a APT29, también conocido como Nobelium, Cozy Bear o Midnight Blizzard, una unidad del Servicio de Inteligencia Exterior de Rusia (SVR).

Cómo funciona el ataque: uso de contraseñas específicas de aplicación para evadir el MFA

Las contraseñas específicas de aplicación son una función que Google habilita para permitir el acceso a servicios de terceros considerados menos seguros o incompatibles con la autenticación multifactor. Aunque son una herramienta legítima, los atacantes han encontrado una forma de engañar a las víctimas para que las generen y las compartan, otorgándoles acceso total a sus cuentas de correo electrónico.

En esta campaña, los atacantes enviaron correos electrónicos falsos que imitaban a funcionarios del Departamento de Estado de Estados Unidos, invitando a académicos, periodistas y críticos del gobierno ruso a una supuesta reunión virtual confidencial. Uno de los casos más documentados es el del experto en operaciones de información Keir Giles, quien fue contactado por una supuesta «Claudie S. Weber», presunta funcionaria del Departamento de Estado.

Aunque el mensaje provenía de una cuenta de Gmail, incluía direcciones @state.gov en copia (CC), lo que aumentaba su credibilidad. Sin embargo, no existe evidencia de que dicha persona trabaje en el Departamento de Estado, y los investigadores sospechan que los atacantes se aprovecharon de la configuración de los servidores de correo oficiales, que aceptan mensajes sin generar respuestas de error («bounces»), incluso cuando se envían a direcciones inexistentes.

UNC6293 instrucciones para crear y compartir una fuente de contraseña

UNC6293 instrucciones para crear y compartir una fuente de contraseña

específica de la aplicación: The Citizen Lab

Phishing lento y personalizado: el nuevo enfoque de los APT

Este ataque se caracteriza por su ritmo pausado y altamente personalizado, un enfoque cada vez más común en campañas de spear phishing de grupos APT. Tras varios intercambios de correos, el atacante propuso a Giles unirse a una plataforma llamada «MS DoS Guest Tenant», supuestamente utilizada por el Departamento de Estado para gestionar reuniones virtuales.

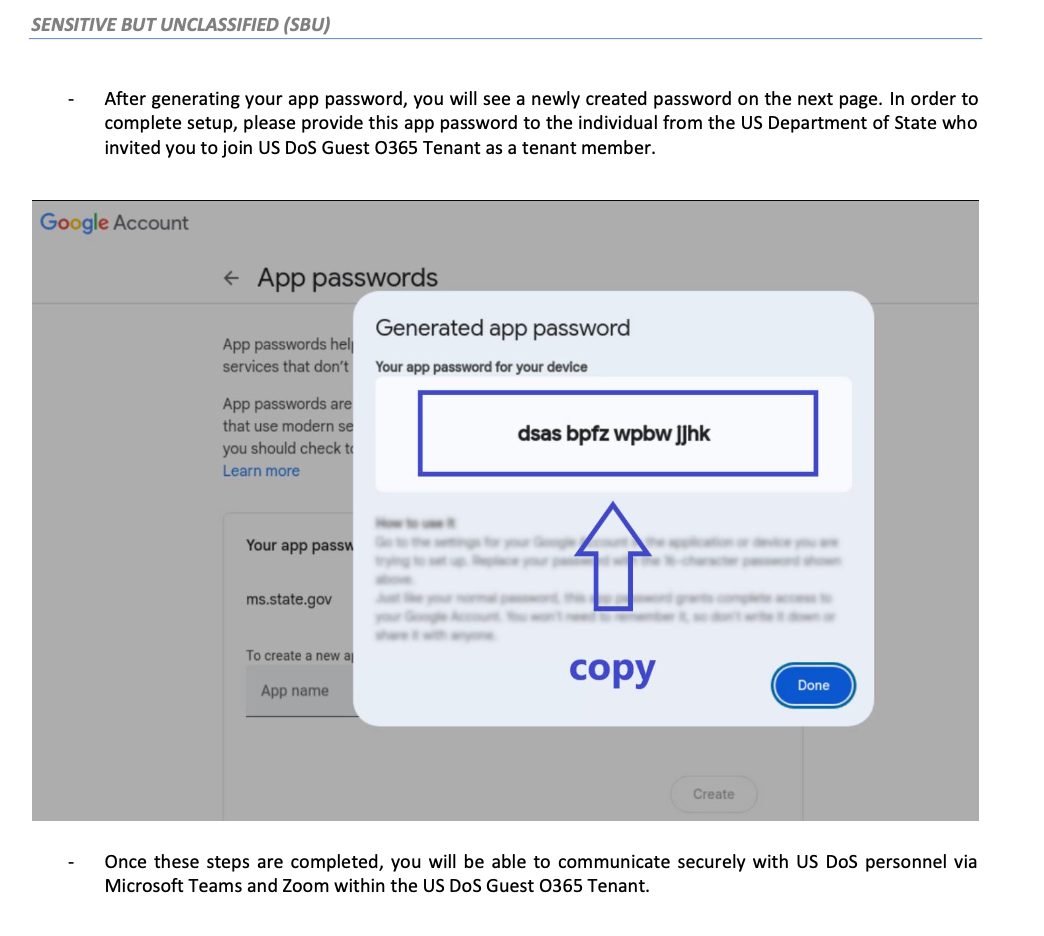

Para unirse, se le indicó que debía crear una contraseña específica de aplicación en su cuenta de Google y compartirla con los «administradores» para poder ser añadido como invitado. El engaño fue tan elaborado que incluía archivos PDF con instrucciones detalladas, explicaciones técnicas y justificaciones sobre la necesidad de usar ese método para comunicarse de manera segura con agencias del gobierno de EE. UU.

En realidad, este proceso permitía a los atacantes acceder a las cuentas de Gmail de sus objetivos con privilegios completos, sin necesidad de contraseñas normales ni códigos de autenticación secundarios.

Atribución a UNC6293 y vínculos con APT29

GTIG ha vinculado la campaña al actor de amenazas UNC6293, identificado como patrocinado por el Estado ruso. Este grupo estaría asociado con APT29, una de las amenazas persistentes avanzadas (APT) más activas y peligrosas, con antecedentes de ciberespionaje a redes gubernamentales, organizaciones internacionales y centros de investigación.

APT29 ha sido responsable de intrusiones notables como el ataque a SolarWinds en 2020, y continúa innovando con nuevas tácticas de ingeniería social que explotan características legítimas de las plataformas tecnológicas para evadir controles de seguridad.

En paralelo a la campaña que usaba temas del Departamento de Estado, los investigadores detectaron una segunda oleada de ataques que empleaban señuelos relacionados con Ucrania y Microsoft. Ambas campañas utilizaron infraestructura anónima basada en proxies residenciales y servidores VPS, lo que dificulta su rastreo.

Usuarios en riesgo: académicos, activistas y figuras de alto perfil

El perfil de las víctimas indica que los objetivos son usuarios altamente especializados e influyentes, incluyendo expertos en seguridad, investigadores, periodistas y críticos del Kremlin. Las campañas de este tipo no se realizan de forma masiva, sino que se enfocan en usuarios específicos con acceso a información sensible o influencia política, lo que las hace mucho más peligrosas.

Estas técnicas representan una evolución clara del phishing tradicional hacia un phishing dirigido de alta sofisticación, que requiere múltiples etapas, persistencia, investigación previa y una comprensión profunda del entorno de las víctimas.

Recomendaciones de seguridad: cómo protegerse de campañas de spear phishing

Para mitigar los riesgos frente a estos ataques, Google recomienda utilizar su Programa de Protección Avanzada (APP). Esta solución está especialmente diseñada para cuentas de alto riesgo y:

-

Bloquea el uso de contraseñas específicas de aplicación.

-

Requiere llaves de seguridad físicas o digitales para iniciar sesión.

-

Impide el acceso a través de aplicaciones que no cumplan con requisitos de seguridad estrictos.

-

Proporciona monitoreo reforzado y protección automatizada.

Además, se recomienda:

-

Verificar cuidadosamente los dominios y encabezados de los correos recibidos.

-

Sospechar de mensajes que requieran compartir credenciales o realizar pasos técnicos no solicitados.

-

Habilitar notificaciones de acceso en cuentas de Google y monitorear actividad sospechosa.

Fuente: Bleeping Computer