Los actores de amenazas desconocidos están utilizando malware no detectado previamente para dispositivos macOS de puerta trasera y extraen información en una serie de ataques altamente dirigidos.

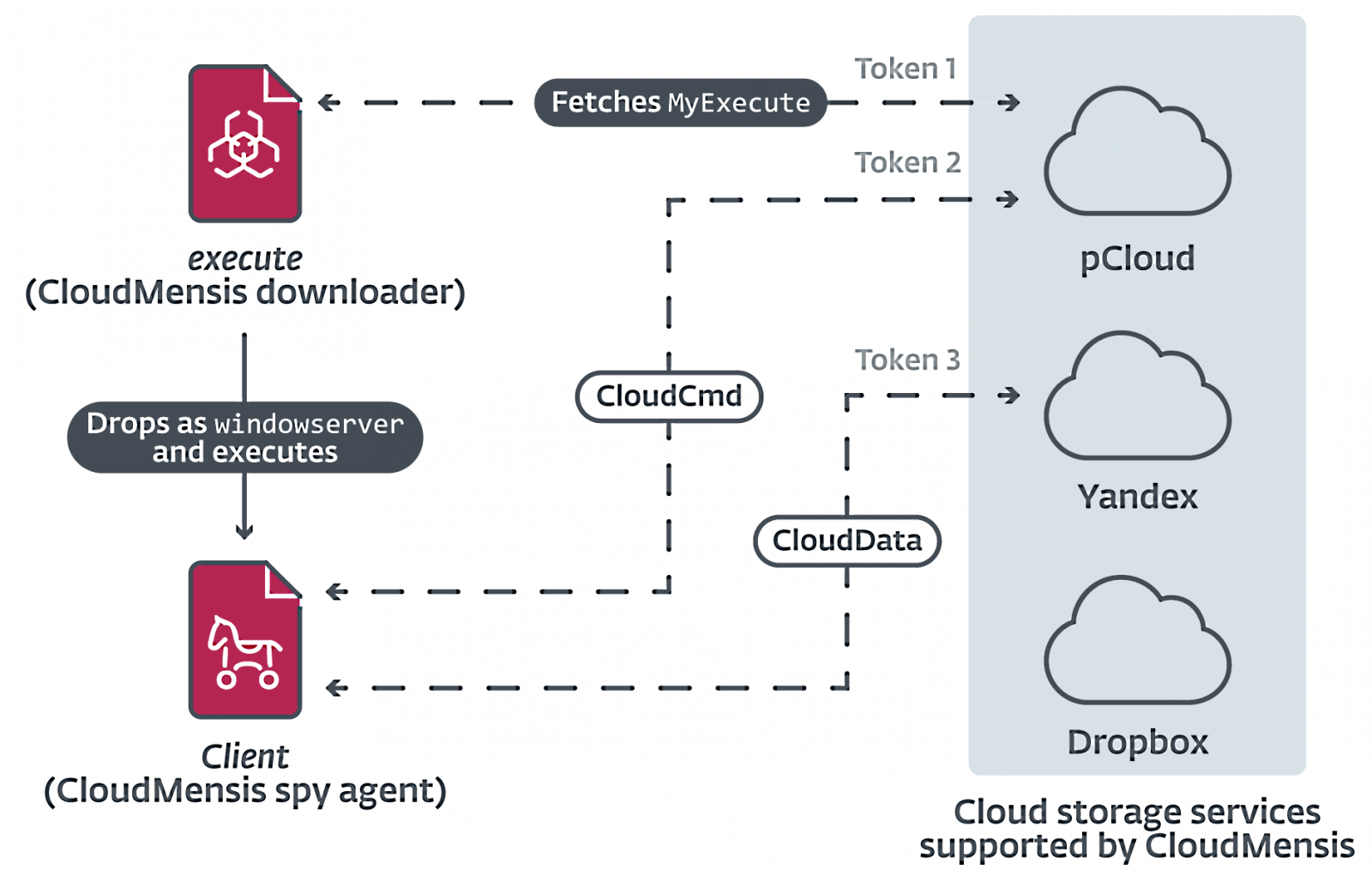

Los investigadores de ESET detectaron por primera vez el nuevo malware en abril de 2022 y lo llamaron CloudMensis porque utiliza los servicios de almacenamiento en la nube pública pCloud, Yandex Disk y Dropbox para la comunicación de comando y control (C2).

Las capacidades de CloudMensis muestran claramente que el objetivo principal de sus operadores es recopilar información confidencial de las Mac infectadas a través de varios medios.

Estos incluyen capturas de pantalla, exfiltración de documentos y pulsaciones de teclas, así como listas de mensajes de correo electrónico, archivos adjuntos y archivos almacenados en un almacenamiento extraíble.

El malware viene con soporte para docenas de comandos, lo que permite a sus operadores realizar una larga lista de acciones en las Mac infectadas, que incluyen:

- Cambie los valores en la configuración de CloudMensis: proveedores de almacenamiento en la nube y tokens de autenticación, extensiones de archivo que considere interesantes, frecuencia de sondeo del almacenamiento en la nube, etc.

- Lista de procesos en ejecución

- Iniciar una captura de pantalla

- Lista de mensajes de correo electrónico y archivos adjuntos

- Enumerar archivos del almacenamiento extraíble

- Ejecute comandos de shell y cargue la salida al almacenamiento en la nube

- Descargar y ejecutar archivos arbitrarios

Según el análisis de ESET, los atacantes infectaron la primera Mac con CloudMensis el 4 de febrero de 2022. Desde entonces, solo han usado la puerta trasera esporádicamente para apuntar y comprometer otras Mac, lo que sugiere la naturaleza altamente específica de la campaña.

El vector de infección también se desconoce, y las habilidades de codificación Objective-C de los atacantes también muestran que no están familiarizados con la plataforma macOS.

«Todavía no sabemos cómo se distribuye inicialmente CloudMensis y quiénes son los objetivos», dijo el investigador de ESET Marc-Etienne Léveillé.

«La calidad general del código y la falta de ofuscación muestran que los autores pueden no estar muy familiarizados con el desarrollo de Mac y no son tan avanzados.

«Sin embargo, se invirtieron muchos recursos para hacer de CloudMensis una poderosa herramienta de espionaje y una amenaza para los objetivos potenciales».

Eludir las protecciones de privacidad

Después de implementarse en una Mac, CloudMensis también puede omitir el sistema de control y consentimiento de transparencia (TCC) de macOS, que solicita al usuario que otorgue permiso a las aplicaciones para tomar capturas de pantalla o monitorear eventos del teclado.

TCC está diseñado para impedir que las aplicaciones de macOS accedan a datos confidenciales del usuario al permitir que los usuarios de macOS configuren los ajustes de privacidad para las aplicaciones instaladas en sus sistemas y dispositivos conectados a sus Mac, incluidos micrófonos y cámaras.

Las reglas creadas por cada usuario se guardan dentro de una base de datos en la Mac protegida por System Integrity Protection (SIP) , lo que garantiza que solo el demonio TCC pueda modificarla.

Si el usuario deshabilita SIP en el sistema, CloudMensis se otorgará permisos agregando nuevas reglas al archivo TCC.db.

Sin embargo, «si SIP está habilitado pero la Mac ejecuta cualquier versión de macOS Catalina anterior a la 10.15.6, CloudMensis explotará una vulnerabilidad para hacer que el demonio TCC (tccd) cargue una base de datos en la que CloudMensis pueda escribir».

La vulnerabilidad que utiliza, en este caso, es un error de CoreFoundation rastreado como CVE-2020–9934 y parcheado por Apple hace dos años .

Si bien ESET solo ha visto este malware abusando de esta falla en la naturaleza, a los atacantes no les faltan formas de eludir TCC, dado que Apple también ha abordado recientemente errores que tienen un impacto similar.

Por ejemplo, podrían explotar la falla de powerdir descubierta por Microsoft ( CVE-2021-30970 ), los montajes de Time Machine ( CVE-2020-9771 ), el envenenamiento de variables de entorno ( CVE-2020-9934 ) o un problema de conclusión de paquete ( CVE- 2021-30713 ).

Al eludir TCC, el malware obtiene acceso a las pantallas de las Mac infectadas, puede escanear el almacenamiento extraíble conectado en busca de documentos de interés y registrar eventos del teclado.

«El uso de vulnerabilidades para evitar las mitigaciones de macOS muestra que los operadores de malware están tratando activamente de maximizar el éxito de sus operaciones de espionaje», concluyó ESET.

«Al mismo tiempo, no se encontraron vulnerabilidades no reveladas (días cero) utilizadas por este grupo durante nuestra investigación. Por lo tanto, se recomienda ejecutar una Mac actualizada para evitar, al menos, las omisiones de mitigación».

Fuente: https://www.bleepingcomputer.com