La seguridad en el ecosistema de las criptomonedas enfrenta una nueva amenaza crítica. Más de 40 extensiones maliciosas publicadas en la tienda oficial de complementos de Firefox han sido identificadas como falsificaciones de billeteras de criptomonedas populares. Estas extensiones están diseñadas específicamente para robar frases semilla, claves privadas y credenciales de acceso de los usuarios, poniendo en riesgo sus activos digitales.

Suplantación de billeteras populares para robar datos

Estas extensiones fraudulentas se hacen pasar por aplicaciones legítimas de reconocidas billeteras de criptomonedas como:

-

MetaMask

-

Coinbase Wallet

-

Trust Wallet

-

Phantom

-

Exodus

-

OKX

-

Keplr

-

MyMonero

Los actores de amenazas detrás de esta campaña han clonado versiones de código abierto de estas billeteras y les han añadido código malicioso para capturar información sensible del usuario y enviarla a servidores controlados por los atacantes.

Investigación de Koi Security revela una campaña de origen ruso

La firma de ciberseguridad Koi Security fue quien descubrió esta campaña maliciosa. En un informe compartido con el medio BleepingComputer, los investigadores detallan cómo las extensiones replican fielmente la interfaz de las billeteras originales, incorporando funciones que capturan eventos de entrada y clic del usuario para interceptar datos sensibles, como las frases de recuperación.

Además, se identificó que el código malicioso implementa filtros para detectar cadenas de texto de más de 30 caracteres, un indicativo común de frases semilla. Estas frases, que suelen ser secuencias de 12 o 24 palabras, actúan como la clave maestra para acceder y restaurar billeteras en otros dispositivos. Si los atacantes las obtienen, pueden vaciar completamente los fondos del usuario sin posibilidad de recuperación.

Técnicas de evasión y manipulación de reseñas

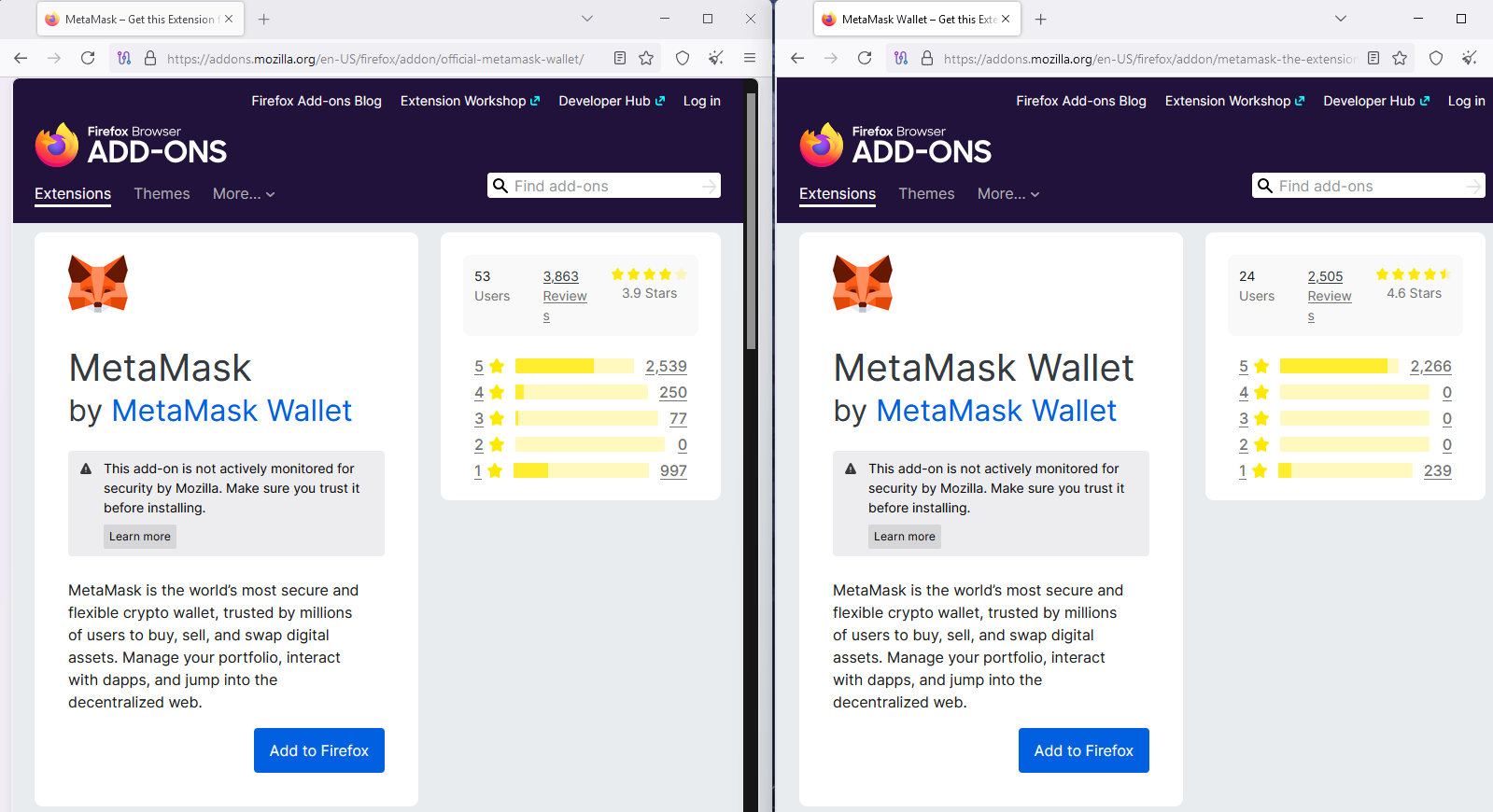

Los ciberdelincuentes no solo han replicado fielmente la interfaz y el comportamiento de las billeteras reales, sino que también han manipulado la percepción de los usuarios en la tienda de Firefox. Estas extensiones fraudulentas presentan:

-

Logotipos oficiales de las marcas legítimas

-

Cientos de reseñas falsas de cinco estrellas

-

Pocas reseñas reales de una estrella denunciando la estafa

Este enfoque de ingeniería social busca ganarse la confianza de los usuarios, especialmente aquellos con menos experiencia, quienes podrían instalar estas extensiones sin notar discrepancias aparentes.

Los cuadros de diálogo de error también han sido modificados para permanecer ocultos, estableciendo su opacidad en cero. Esto impide que los usuarios perciban cualquier comportamiento sospechoso mientras sus datos están siendo exfiltrados.

Extensiones falsas de Metamask en la tienda

Extensiones falsas de Metamask en la tienda

de Firefox Fuente: BleepingComputer

Riesgo activo: extensiones aún disponibles

Uno de los aspectos más preocupantes del informe es que, pese a que Koi Security ha reportado las extensiones maliciosas a Mozilla a través del canal oficial, varias siguen disponibles en la tienda de Firefox al momento de la publicación.

Esto evidencia una brecha preocupante en los mecanismos de moderación y control del ecosistema de extensiones del navegador, lo que podría tener consecuencias severas para miles de usuarios.

Respuesta de Mozilla y medidas preventivas

Mozilla ha implementado un sistema de detección temprana para extensiones maliciosas, basado en indicadores automatizados. Cuando se detecta un comportamiento sospechoso que supera un umbral predefinido, el sistema remite el complemento a revisión humana. Si se confirma la amenaza, el complemento es eliminado.

Sin embargo, este sistema aún presenta limitaciones, y muchas extensiones fraudulentas han logrado eludir los filtros iniciales.

Cómo protegerse de estas amenazas

Para minimizar el riesgo de instalar extensiones maliciosas en Firefox u otros navegadores, se recomienda:

-

Verificar el número de instalaciones activas, no solo las calificaciones.

-

Leer reseñas negativas recientes, que muchas veces exponen fraudes.

-

Instalar extensiones únicamente desde fuentes oficiales, como el sitio web de la billetera.

-

Revisar el código fuente, si se trata de una billetera de código abierto.

-

No compartir ni ingresar frases semilla o claves privadas en extensiones que no hayan sido validadas directamente por el proveedor legítimo.

-

Utilizar una solución de seguridad que detecte scripts maliciosos o extensiones no confiables.

En fin, esta campaña de suplantación de billeteras de criptomonedas en Firefox es un recordatorio urgente de que incluso las tiendas oficiales no están exentas de riesgos. La sofisticación de los ataques y la aparente legitimidad de las extensiones son un peligro latente para cualquier usuario de criptomonedas.

Mozilla y otras plataformas deben reforzar sus sistemas de verificación y moderación, mientras que los usuarios deben adoptar un enfoque proactivo en la verificación de extensiones antes de su instalación. En el entorno descentralizado de las finanzas digitales, la seguridad personal es la primera línea de defensa.

Fuente: Bleeping Computer