Más de 46,000 instancias de Grafana orientadas a Internet continúan sin parchear, exponiendo a organizaciones de todo el mundo a una vulnerabilidad crítica de redireccionamiento abierto del lado del cliente. Esta falla permite la ejecución de complementos maliciosos, la toma de control de cuentas y otros vectores de explotación altamente peligrosos.

La vulnerabilidad, registrada como CVE-2025-4123, fue descubierta por el investigador de seguridad Álvaro Balada y afecta a múltiples versiones de Grafana, la popular plataforma de código abierto utilizada para la visualización de métricas e infraestructura en entornos de desarrollo, operaciones y monitoreo empresarial.

“The Grafana Ghost”: miles de instancias vulnerables siguen activas

Pese a que Grafana Labs lanzó parches de seguridad el pasado 21 de mayo, investigadores de OX Security alertan que más de un tercio de todas las instancias de Grafana expuestas públicamente continúan ejecutando versiones vulnerables. En concreto, de las 128,864 instancias detectadas en línea, 46,506 siguen sin actualizarse, representando una superficie de ataque crítica.

OX Security ha bautizado esta amenaza como “The Grafana Ghost”, debido a su capacidad de operar silenciosamente en entornos donde la exposición a Internet es alta y las protecciones del lado del cliente son débiles o inexistentes.

CVE-2025-4123: detalles técnicos y vector de ataque

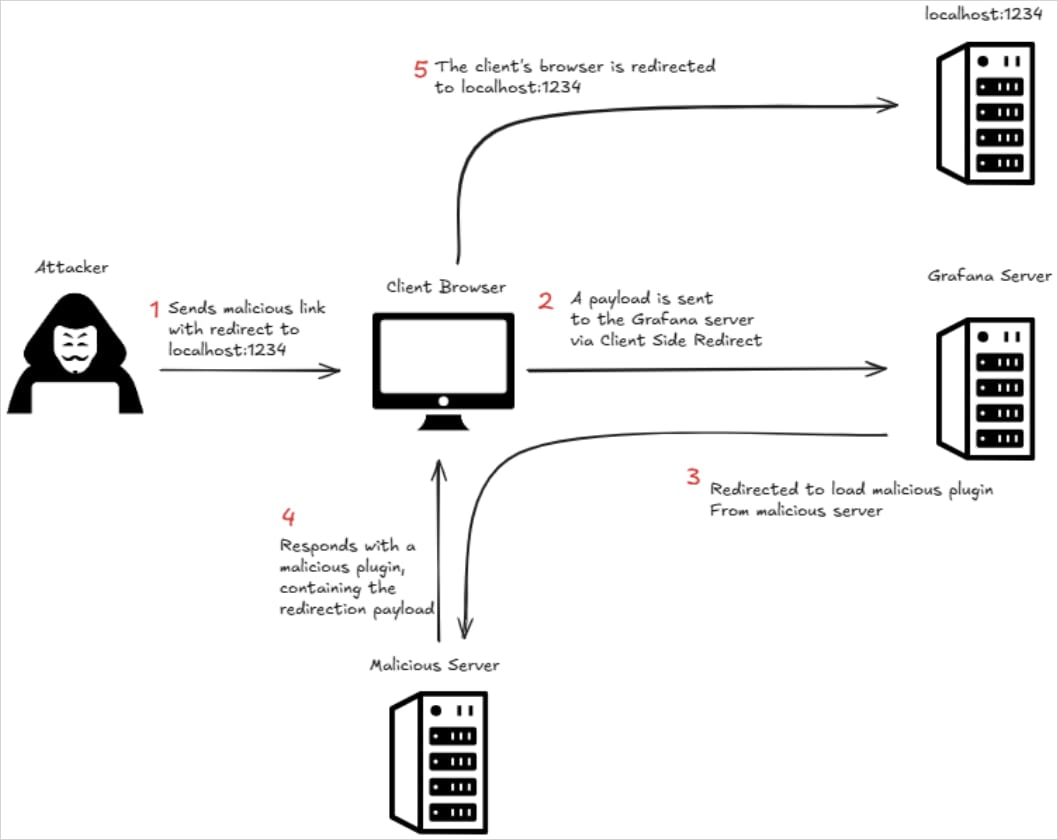

El análisis técnico de OX Security muestra que la vulnerabilidad se explota a través de una cadena de técnicas que combinan:

-

Recorrido de rutas del lado del cliente

-

Redireccionamiento abierto no autenticado

-

Carga remota de complementos maliciosos

A través de una URL especialmente diseñada, un atacante puede engañar al usuario para que haga clic en un enlace malicioso, lo que desencadena la ejecución de JavaScript arbitrario directamente en el navegador de la víctima. Esta ejecución puede derivar en el secuestro de sesión, cambio de credenciales, y en entornos con el complemento Grafana Image Renderer, incluso en ataques SSRF (Server-Side Request Forgery) para acceder a recursos internos.

El proceso de explotación Fuente: OX Security

¿Qué hace que esta vulnerabilidad sea tan crítica?

Aunque CVE-2025-4123 requiere ciertas condiciones para su explotación —como interacción del usuario, una sesión activa y tener activado el sistema de complementos (habilitado por defecto)—, la combinación de factores hace que esta vulnerabilidad sea de alto riesgo:

-

No requiere autenticación

-

Puede ejecutarse con privilegios bajos

-

Se aprovecha de lógica nativa en JavaScript de Grafana

-

La protección por CSP (Content Security Policy) no es suficiente

-

Permite eludir mecanismos modernos de seguridad del navegador

OX Security demostró que los atacantes pueden utilizar inconsistencias en el manejo de rutas y URL para modificar los correos electrónicos registrados de las cuentas y facilitar el restablecimiento de contraseñas y toma de control total.

Superficie de ataque global y exposición empresarial

Grafana es una de las herramientas más utilizadas por DevOps, ingenieros de observabilidad, administradores de sistemas y equipos de infraestructura en todo el mundo. Su integración con múltiples fuentes de datos (como Prometheus, InfluxDB, Elasticsearch, entre otras) y su uso en entornos críticos de visualización lo convierte en un blanco atractivo para los actores de amenazas.

Con más de 46,000 instancias vulnerables identificadas, muchas de ellas en entornos productivos, esta falla representa una emergencia de seguridad para organizaciones que dependen de Grafana para el monitoreo de redes, servicios y aplicaciones.

Mitigación y versiones seguras de Grafana

Para reducir el riesgo de explotación de CVE-2025-4123, se recomienda actualizar de inmediato a una de las versiones seguras de Grafana, lanzadas específicamente para resolver esta vulnerabilidad:

-

10.4.18+security-01

-

11.2.9+security-01

-

11.3.6+security-01

-

11.4.4+security-01

-

11.5.4+security-01

-

11.6.1+security-01

-

12.0.0+security-01

Además de actualizar, es recomendable deshabilitar temporalmente el acceso anónimo, revisar configuraciones de Complementos y reforzar las políticas de seguridad de contenido (CSP) para mitigar vectores del lado del cliente.

Vigilancia constante en plataformas de monitoreo

CVE-2025-4123 resalta una vez más los peligros del retraso en la aplicación de parches de seguridad, especialmente en plataformas expuestas a Internet como Grafana. Las organizaciones deben tratar esta amenaza con la misma seriedad que aplicarían a una brecha de datos activa, ya que el potencial de secuestrar cuentas, exfiltrar información interna o comprometer integridad de los datos es muy alto.

Grafana es una herramienta poderosa, pero como cualquier plataforma moderna, su seguridad depende de una gestión proactiva de vulnerabilidades, actualizaciones frecuentes y monitoreo continuo. Ante el aumento de ataques dirigidos y explotación activa de vulnerabilidades de día cero, no parchear es invitar a los atacantes.

Fuente: Bleeping Computer