Una nueva plataforma de malware como servicio (MaaS), conocida como SuperCard X, ha surgido como una grave amenaza para los usuarios de Android. Este software malicioso permite a los ciberdelincuentes llevar a cabo ataques de retransmisión NFC, facilitando transacciones en puntos de venta (POS) y cajeros automáticos utilizando datos de tarjetas de pago comprometidas.

Este malware ha sido vinculado a actores de amenazas de habla china y presenta similitudes de código con NFCGate, un proyecto de código abierto previamente adaptado con fines maliciosos en la herramienta conocida como NGate. Esta evolución demuestra una sofisticación creciente en las amenazas móviles que se dirigen a la infraestructura de pagos sin contacto.

SuperCard X: Un modelo de malware como servicio en expansión

Lo más alarmante de SuperCard X es que opera bajo un modelo de malware como servicio, promocionado abiertamente en canales de Telegram, donde los ciberdelincuentes no solo venden el acceso al malware, sino que también ofrecen soporte técnico directo a sus “clientes”.

Según la firma de seguridad móvil Cleafy, SuperCard X ya ha sido utilizado en ataques reales en Italia, lo que indica una posible expansión a otras regiones. Las muestras analizadas presentan variaciones específicas por región, lo cual sugiere que los afiliados pueden solicitar compilaciones personalizadas según sus necesidades de ataque.

Etapas del ataque con SuperCard X

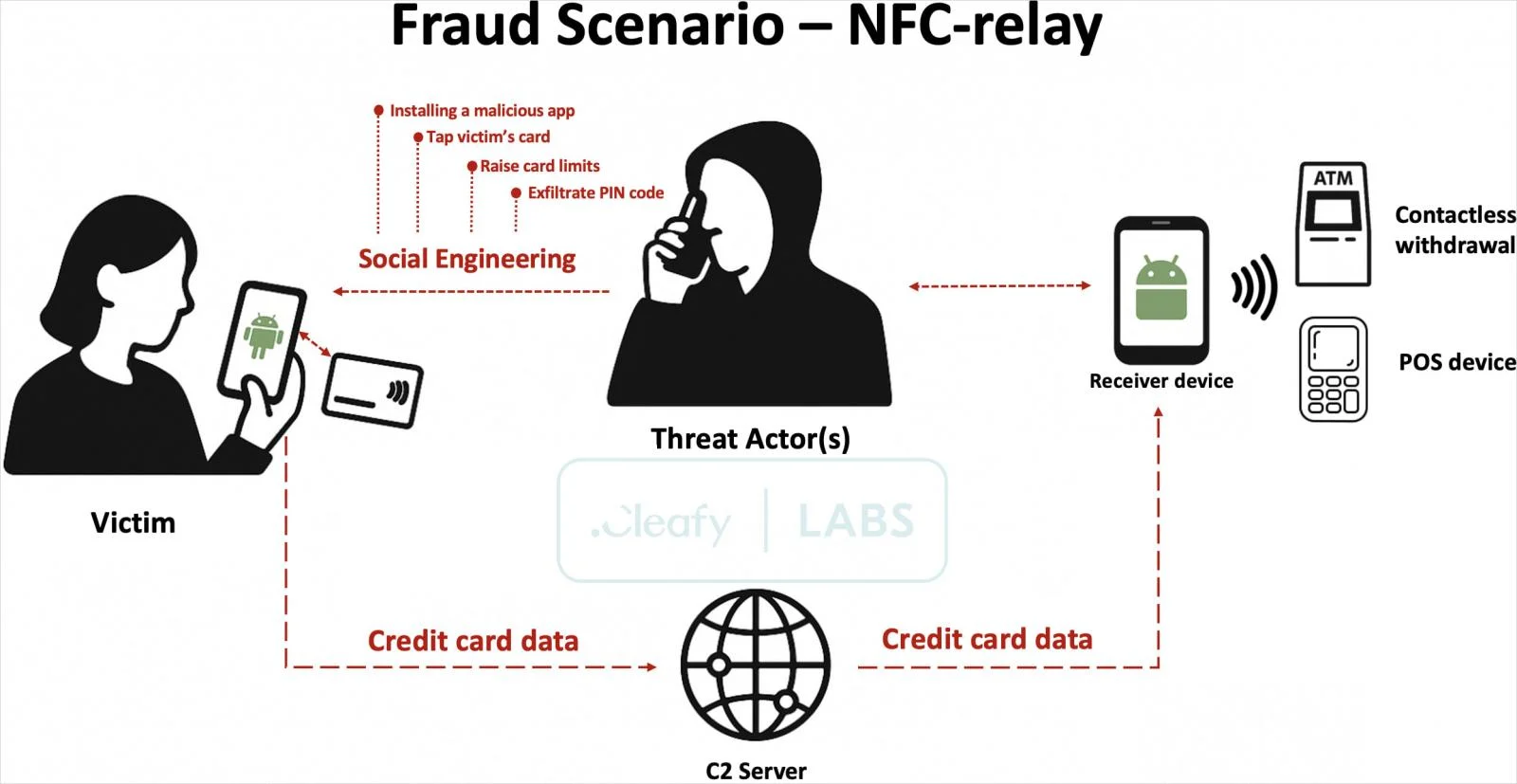

El proceso de infección comienza con un mensaje de phishing vía SMS o WhatsApp, que se hace pasar por una comunicación oficial del banco de la víctima. En el mensaje, se le solicita a la persona que llame a un número para resolver una supuesta transacción sospechosa.

Al otro lado de la línea, un estafador simula ser parte del servicio de atención al cliente del banco. Utilizando técnicas de ingeniería social, logra que la víctima revele información confidencial como el número de tarjeta y el PIN. Luego, la convence de eliminar límites de gasto a través de la aplicación bancaria oficial.

A continuación, se le pide a la víctima instalar una aplicación llamada Reader, que se presenta como una herramienta de seguridad bancaria. Sin embargo, esta app contiene el malware SuperCard X, el cual solicita acceso únicamente al módulo NFC, lo que evita levantar sospechas.

Una vez instalada, la aplicación le indica a la víctima que toque su tarjeta física contra su teléfono para completar una supuesta verificación. En realidad, el malware está capturando y enviando los datos del chip de la tarjeta a los servidores del atacante.

Transacciones fraudulentas con tarjetas emuladas

Los datos robados son recibidos por los atacantes en un segundo dispositivo Android con una app llamada Tapper, diseñada para emular las tarjetas capturadas. Esta aplicación permite realizar pagos sin contacto en comercios y retiros en cajeros automáticos, aprovechando que las transacciones pequeñas son más difíciles de detectar por los sistemas antifraude bancarios.

Este enfoque basado en la emulación NFC representa un riesgo significativo, ya que los terminales de pago reconocen las tarjetas falsas como válidas debido a la sofisticación de la emulación mediante técnicas como Answer to Reset (ATR).

Técnicas de evasión y cifrado avanzado

SuperCard X demuestra un nivel técnico elevado no solo en su funcionalidad, sino también en su capacidad para evadir la detección antivirus. Cleafy señala que, al momento del análisis, el malware no era detectado por ningún motor antivirus en la plataforma VirusTotal.

El malware evita solicitar permisos sospechosos, lo que reduce las posibilidades de ser detectado mediante análisis heurísticos. Además, utiliza TLS mutuo (mTLS) para proteger las comunicaciones entre el dispositivo infectado y el servidor de comando y control (C2), dificultando que los investigadores de seguridad intercepten o analicen los datos.

Respuesta de Google y medidas de protección

Consultado por el medio BleepingComputer, un portavoz de Google declaró que, hasta el momento, no se han identificado versiones de este malware en Google Play. Asimismo, recordó que los dispositivos Android con Google Play Services están protegidos de forma predeterminada mediante Google Play Protect, un sistema que bloquea automáticamente aplicaciones maliciosas, incluso si provienen de fuentes externas.

Sin embargo, esta protección no es infalible, especialmente cuando los usuarios permiten la instalación de aplicaciones desde fuentes no oficiales, como enlaces enviados por mensajes de texto o WhatsApp. Por ello, es fundamental seguir buenas prácticas de ciberseguridad.

Recomendaciones para evitar infecciones por SuperCard X

Para protegerse de SuperCard X y otras amenazas similares, se recomienda:

-

No instalar aplicaciones de fuentes desconocidas, especialmente si han sido sugeridas por mensajes sospechosos o llamadas inesperadas.

-

Verificar directamente con el banco cualquier comunicación que solicite instalar software o proporcionar credenciales.

-

Deshabilitar el NFC en el dispositivo Android si no se utiliza regularmente.

-

Actualizar el sistema operativo y las aplicaciones desde canales oficiales.

-

Usar soluciones de seguridad móvil confiables que puedan detectar comportamientos maliciosos, incluso si las aplicaciones parecen legítimas.

SuperCard X representa una evolución peligrosa en el malware móvil, combinando la ingeniería social con tecnologías NFC y técnicas avanzadas de evasión. Las organizaciones y usuarios deben permanecer alertas, reforzar sus controles de seguridad y educarse sobre los nuevos métodos de ataque utilizados por los ciberdelincuentes.

Una nueva plataforma de malware como servicio (MaaS), conocida como SuperCard X, ha surgido como una grave amenaza para los usuarios de Android. Este software malicioso permite a los ciberdelincuentes llevar a cabo ataques de retransmisión NFC, facilitando transacciones en puntos de venta (POS) y cajeros automáticos utilizando datos de tarjetas de pago comprometidas.

Este malware ha sido vinculado a actores de amenazas de habla china y presenta similitudes de código con NFCGate, un proyecto de código abierto previamente adaptado con fines maliciosos en la herramienta conocida como NGate. Esta evolución demuestra una sofisticación creciente en las amenazas móviles que se dirigen a la infraestructura de pagos sin contacto.

SuperCard X: Un modelo de malware como servicio en expansión

Lo más alarmante de SuperCard X es que opera bajo un modelo de malware como servicio, promocionado abiertamente en canales de Telegram, donde los ciberdelincuentes no solo venden el acceso al malware, sino que también ofrecen soporte técnico directo a sus “clientes”.

Según la firma de seguridad móvil Cleafy, SuperCard X ya ha sido utilizado en ataques reales en Italia, lo que indica una posible expansión a otras regiones. Las muestras analizadas presentan variaciones específicas por región, lo cual sugiere que los afiliados pueden solicitar compilaciones personalizadas según sus necesidades de ataque.

Etapas del ataque con SuperCard X

El proceso de infección comienza con un mensaje de phishing vía SMS o WhatsApp, que se hace pasar por una comunicación oficial del banco de la víctima. En el mensaje, se le solicita a la persona que llame a un número para resolver una supuesta transacción sospechosa.

Al otro lado de la línea, un estafador simula ser parte del servicio de atención al cliente del banco. Utilizando técnicas de ingeniería social, logra que la víctima revele información confidencial como el número de tarjeta y el PIN. Luego, la convence de eliminar límites de gasto a través de la aplicación bancaria oficial.

A continuación, se le pide a la víctima instalar una aplicación llamada Reader, que se presenta como una herramienta de seguridad bancaria. Sin embargo, esta app contiene el malware SuperCard X, el cual solicita acceso únicamente al módulo NFC, lo que evita levantar sospechas.

Una vez instalada, la aplicación le indica a la víctima que toque su tarjeta física contra su teléfono para completar una supuesta verificación. En realidad, el malware está capturando y enviando los datos del chip de la tarjeta a los servidores del atacante.

Transacciones fraudulentas con tarjetas emuladas

Los datos robados son recibidos por los atacantes en un segundo dispositivo Android con una app llamada Tapper, diseñada para emular las tarjetas capturadas. Esta aplicación permite realizar pagos sin contacto en comercios y retiros en cajeros automáticos, aprovechando que las transacciones pequeñas son más difíciles de detectar por los sistemas antifraude bancarios.

Este enfoque basado en la emulación NFC representa un riesgo significativo, ya que los terminales de pago reconocen las tarjetas falsas como válidas debido a la sofisticación de la emulación mediante técnicas como Answer to Reset (ATR).

Técnicas de evasión y cifrado avanzado

SuperCard X demuestra un nivel técnico elevado no solo en su funcionalidad, sino también en su capacidad para evadir la detección antivirus. Cleafy señala que, al momento del análisis, el malware no era detectado por ningún motor antivirus en la plataforma VirusTotal.

El malware evita solicitar permisos sospechosos, lo que reduce las posibilidades de ser detectado mediante análisis heurísticos. Además, utiliza TLS mutuo (mTLS) para proteger las comunicaciones entre el dispositivo infectado y el servidor de comando y control (C2), dificultando que los investigadores de seguridad intercepten o analicen los datos.

Respuesta de Google y medidas de protección

Consultado por el medio BleepingComputer, un portavoz de Google declaró que, hasta el momento, no se han identificado versiones de este malware en Google Play. Asimismo, recordó que los dispositivos Android con Google Play Services están protegidos de forma predeterminada mediante Google Play Protect, un sistema que bloquea automáticamente aplicaciones maliciosas, incluso si provienen de fuentes externas.

Sin embargo, esta protección no es infalible, especialmente cuando los usuarios permiten la instalación de aplicaciones desde fuentes no oficiales, como enlaces enviados por mensajes de texto o WhatsApp. Por ello, es fundamental seguir buenas prácticas de ciberseguridad.

Recomendaciones para evitar infecciones por SuperCard X

Para protegerse de SuperCard X y otras amenazas similares, se recomienda:

-

No instalar aplicaciones de fuentes desconocidas, especialmente si han sido sugeridas por mensajes sospechosos o llamadas inesperadas.

-

Verificar directamente con el banco cualquier comunicación que solicite instalar software o proporcionar credenciales.

-

Deshabilitar el NFC en el dispositivo Android si no se utiliza regularmente.

-

Actualizar el sistema operativo y las aplicaciones desde canales oficiales.

-

Usar soluciones de seguridad móvil confiables que puedan detectar comportamientos maliciosos, incluso si las aplicaciones parecen legítimas.

SuperCard X representa una evolución peligrosa en el malware móvil, combinando la ingeniería social con tecnologías NFC y técnicas avanzadas de evasión. Las organizaciones y usuarios deben permanecer alertas, reforzar sus controles de seguridad y educarse sobre los nuevos métodos de ataque utilizados por los ciberdelincuentes.

Fuente: Bleeping Computer