Oracle ha negado haber sufrido una brecha de seguridad luego de que un actor de amenazas afirmara estar vendiendo 6 millones de registros de datos supuestamente robados de los servidores de inicio de sesión SSO federados de Oracle Cloud.

Oracle desmiente la supuesta filtración de datos

«No ha habido ninguna violación de Oracle Cloud. Las credenciales publicadas no son para Oracle Cloud. Ningún cliente de Oracle Cloud experimentó una violación o perdió datos», declaró Oracle a BleepingComputer.

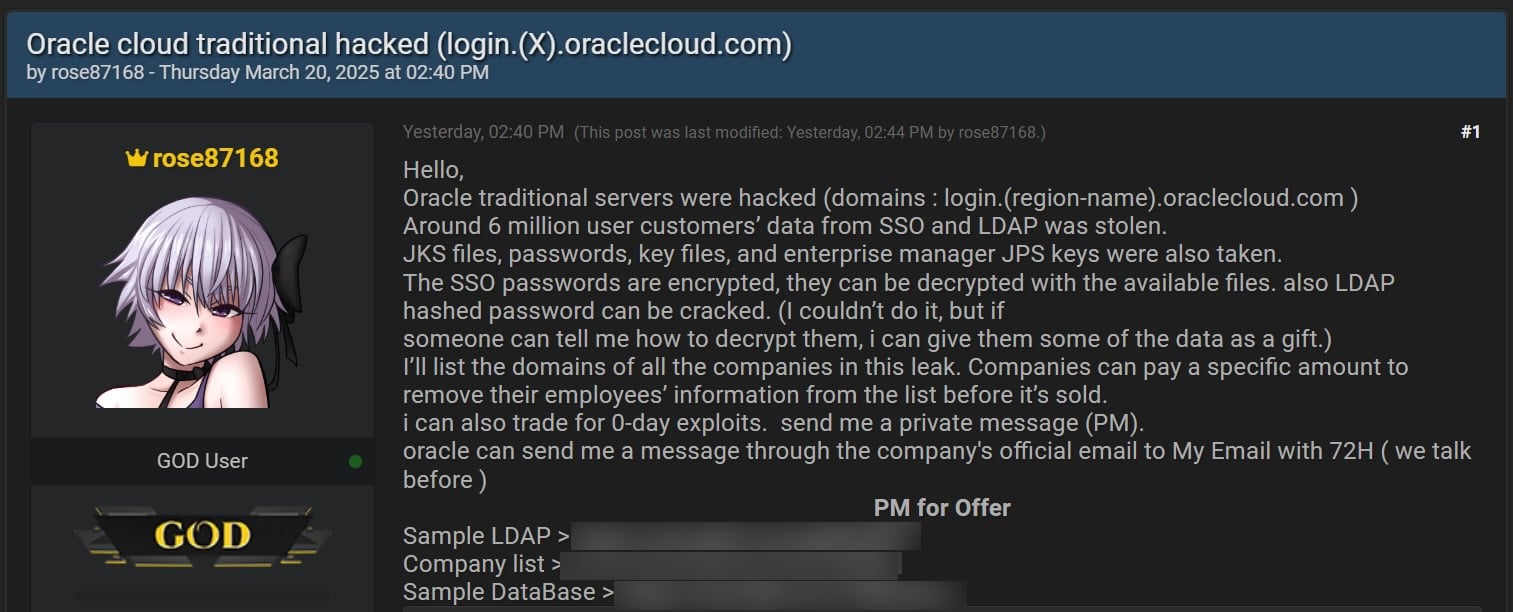

Esta afirmación surge luego de que un ciberdelincuente identificado como «rose87168» publicara varios archivos de texto con lo que aseguró ser una base de datos de muestra, información LDAP y una lista de empresas supuestamente afectadas por la filtración en la plataforma SSO de Oracle Cloud.

Para respaldar sus afirmaciones, «rose87168» compartió con BleepingComputer una URL archivada en Internet Archive, la cual mostraba que había subido un archivo de texto con su dirección de correo electrónico de ProtonMail en el servidor login.us2.oraclecloud.com.

Investigación sobre la supuesta violación de Oracle Cloud

El actor de amenazas ahora está ofreciendo los datos presuntamente robados del servicio SSO de Oracle Cloud en BreachForums, un conocido foro de piratería, ya sea por un precio no revelado o a cambio de exploits de día cero.

Según «rose87168», los datos incluyen:

- Contraseñas SSO cifradas.

- Archivos Java Keystore (JKS).

- Archivos de claves.

- Claves JPS del administrador de la empresa.

El atacante afirma que las contraseñas de SSO están cifradas pero pueden descifrarse con los archivos disponibles. Además, menciona que las contraseñas con hash LDAP también pueden ser descifradas.

Además de vender los datos, «rose87168» aseguró estar dispuesto a eliminar información de empleados de la lista si las empresas afectadas pagan una cantidad específica antes de que los datos sean comercializados.

Venta de datos supuestamente robados de Oracle Cloud (BleepingComputer)

Reacciones y posible vulnerabilidad explotada

El actor de amenazas declaró haber tenido acceso a los servidores de Oracle Cloud durante aproximadamente 40 días y afirmó haber contactado a Oracle tras extraer datos de las regiones US2 y EM2 de su infraestructura en la nube.

En un supuesto intercambio de correos electrónicos, «rose87168» aseguró haber exigido a Oracle un pago de 100,000 XMR (Monero) a cambio de información sobre la brecha de seguridad. Sin embargo, afirmó que la empresa rechazó la oferta tras solicitar «toda la información necesaria para la reparación y el parche».

Cuando se le preguntó cómo logró la supuesta violación, «rose87168» afirmó que los servidores de Oracle Cloud ejecutaban una versión vulnerable con un CVE (Common Vulnerabilities and Exposures) público que aún no cuenta con una prueba de concepto (PoC) o exploit disponible de manera pública.

Hasta el momento, BleepingComputer no ha podido verificar de forma independiente la autenticidad de esta afirmación ni la validez de los datos supuestamente robados.

Impacto en empresas y medidas de seguridad

BleepingComputer ha intentado contactar a varias empresas cuyos datos estarían involucrados en la supuesta filtración para confirmar su autenticidad. Sin embargo, hasta el momento no ha recibido respuestas concluyentes.

En caso de que esta filtración resulte ser cierta, las empresas que utilizan Oracle Cloud podrían estar en riesgo de:

- Exposición de credenciales de inicio de sesión.

- Accesos no autorizados a recursos corporativos.

- Ataques dirigidos basados en información filtrada.

Por ello, los expertos en ciberseguridad recomiendan:

- Habilitar la autenticación multifactor (MFA) en todas las cuentas.

- Revisar los registros de actividad en la nube en busca de accesos sospechosos.

- Actualizar las credenciales de usuario y aplicar parches de seguridad.

- Monitorear posibles intentos de acceso no autorizado en redes empresariales.

En conclusión, Oracle sigue negando categóricamente cualquier brecha de seguridad en su infraestructura de Oracle Cloud. Mientras tanto, el actor de amenazas «rose87168» mantiene su afirmación y continúa comercializando los datos en la dark web.

A la espera de verificaciones adicionales, las empresas y usuarios de Oracle Cloud deben reforzar sus medidas de seguridad y estar atentos a posibles intentos de fraude o phishing relacionados con esta supuesta filtración.

Fuente: Bleeping Computer