Microsoft ha alertado sobre una peligrosa campaña de phishing en curso que se hace pasar por Booking.com, con el objetivo de infectar a empleados del sector hotelero con malware, incluidos ladrones de información y troyanos de acceso remoto (RAT).

Objetivo de la campaña de phishing

Esta operación, activa desde diciembre de 2024, se dirige a empleados de hoteles, agencias de viajes y otras empresas que utilizan la plataforma de reservas Booking.com. Los ciberdelincuentes buscan secuestrar las cuentas de los empleados en la plataforma para robar datos de pago y la información personal de los clientes. Posteriormente, estos datos pueden utilizarse en ataques adicionales contra los huéspedes.

Los investigadores de seguridad de Microsoft han atribuido esta actividad al grupo de amenazas ‘Storm-1865’.

El uso del ataque ClickFix

El ataque ClickFix es una técnica de ingeniería social en auge. Este método muestra errores falsos en sitios web o documentos de phishing, solicitando a los usuarios realizar una «corrección» mediante una acción CAPTCHA. Sin embargo, al ejecutar esta acción, las víctimas descargan malware en sus dispositivos Windows y Mac, sin darse cuenta.

Este tipo de ataque ha sido utilizado por actores maliciosos, incluidos grupos de ransomware y hackers vinculados a Corea del Norte.

Método de ataque de la campaña de phishing

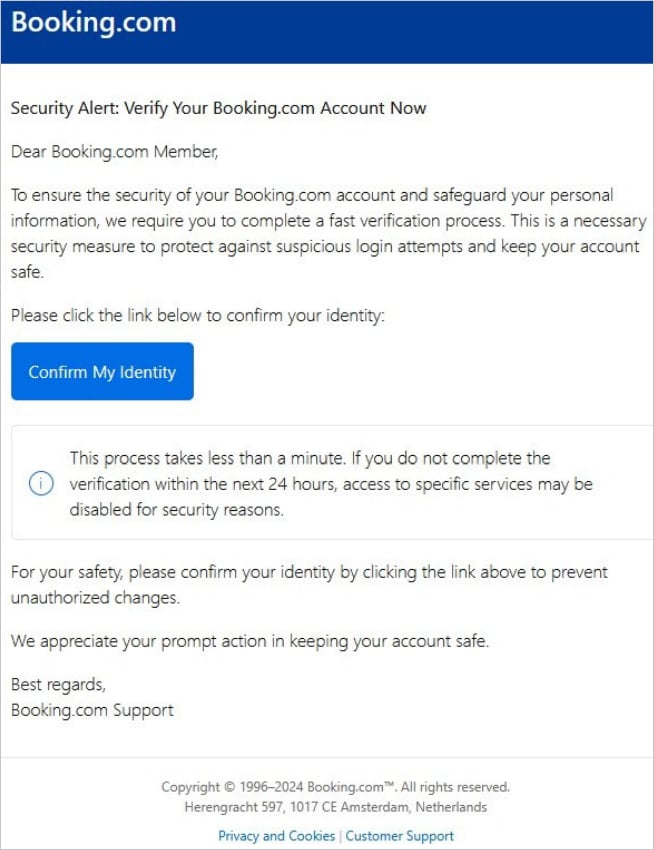

Los ciberdelincuentes envían correos electrónicos haciéndose pasar por huéspedes de Booking.com, con asuntos como:

- Reseñas negativas sobre un alojamiento.

- Consultas de clientes potenciales.

- Alertas de verificación de cuenta.

Los correos incluyen un archivo PDF adjunto con un enlace o botón incrustado que redirige a la víctima a una página CAPTCHA falsa. Al completar el CAPTCHA, se copia un comando malicioso en el portapapeles de Windows. Luego, se instruye a la víctima a pegarlo y ejecutarlo en el comando Ejecutar de Windows.

Como el contenido del portapapeles es invisible para la víctima, esta no percibe que está ejecutando un comando malicioso. Esto hace que los usuarios con menor experiencia en tecnología sean más propensos a caer en la trampa.

Malware distribuido en el ataque

Al ejecutar el comando, el sistema descarga e instala diversos tipos de malware, incluyendo:

- XWorm

- Lumma Stealer

- VenomRAT

- AsyncRAT

- Danabot

- NetSupport RAT

Microsoft ha confirmado que el código malicioso varía según la carga útil, utilizando diferentes métodos como c, JavaScript y ejecutables portátiles (PE). Todos estos malware tienen la capacidad de robar credenciales financieras y datos confidenciales, característica principal de las actividades de ‘Storm-1865’.

Cómo protegerse de estos ataques

Microsoft recomienda seguir estas medidas de seguridad para evitar ser víctima de esta campaña de phishing:

- Verificar la dirección del remitente en los correos electrónicos.

- Desconfiar de mensajes con llamados urgentes a la acción.

- Buscar errores tipográficos que puedan indicar que un correo es fraudulento.

- No hacer clic en enlaces sospechosos y verificar el estado de la cuenta de Booking.com iniciando sesión directamente en la plataforma.

Respuesta de Booking.com

Booking.com ha respondido a esta campaña de phishing mediante un comunicado enviado a BleepingComputer:

«Desafortunadamente, los ataques de phishing por parte de organizaciones criminales representan una amenaza significativa para muchas industrias. Aunque los sistemas de Booking.com no han sido violados, somos conscientes de que algunos de nuestros socios de alojamiento y clientes han sido afectados por estos ataques.»

Booking.com enfatiza que solo una pequeña fracción de los alojamientos en su plataforma han sido afectados y que están tomando medidas proactivas para mitigar el impacto.

Recomendaciones de Booking.com para clientes y socios

Para proteger a sus usuarios, Booking.com recomienda:

- Verificar los detalles de la política de pago en la confirmación de la reserva antes de proporcionar información sensible.

- Denunciar mensajes sospechosos al equipo de atención al cliente 24/7.

- Nunca compartir información de pago por correo electrónico, chat, mensajes de texto o teléfono.

- Reportar cualquier actividad sospechosa a través de la opción «Informar de un problema» en la plataforma.

- Consultar el Centro de Recursos de Confianza y Seguridad de Booking.com para más información sobre cómo identificar y prevenir intentos de phishing.

En conclusión, la campaña de phishing que suplanta a Booking.com representa una amenaza significativa para el sector hotelero y sus clientes. La utilización del ataque ClickFix demuestra la sofisticación creciente de los cibercriminales. Tanto empleados como clientes deben mantenerse vigilantes y seguir las mejores prácticas de ciberseguridad para evitar ser víctimas de estas amenazas. Mantenerse informado y adoptar medidas preventivas es clave para proteger los datos y la información financiera.

Fuente: Bleeping Computer